Z pewnością każdy użytkownik komputera, pracujący na systemie z rodziny Windows, zadał sobie pytanie po co używać zewnętrznego firewall’a firm takich jak Comodo, Eset bądź Kaspersky, skoro Windows posiada już wbudowaną zaporę?

Odpowiedzią na to pytanie będzie ten artykuł, który zarówno w teorii jak i w praktyce pokaże wady i zalety każdego z nich. System użyty do prezentacji to Windows XP z dodatkiem Service Pack 2. Zewnętrznym oprogramowaniem antywirusowym z wbudowaną zaporą będzie popularny wśród internautów ESET Smart Security 5. Użytym oprogramowaniem szpiegowskim będzie jeden z nowych, popularnych trojanów DarkComet RAT.

Żadna nauka nie zostanie dobrze zrozumiana bez teorii. Zacznijmy więc od definicji samego firewalla, ale w sposób przyjazny dla użytkownika. Nie będzie tu żadnych ścisłych regułek, ponieważ teoria zostanie poparta przykładami, aby łatwiej można było wyobrazić sobie to wizualnie.

Zacznijmy od początku

Firewall ( fire – ogień , wall – ściana) to swego rodzaju „zapora”, „kontroler ruchu”, „strażnik” naszego połączenia z internetem. Odgrywa on stosowną rolę w życiu komputera podłączonego do sieci. Posiada możliwość filtracji wysyłanych i pobieranych pakietów, może blokować usługi, które wydają się podejrzane, ustala który proces bądź jaka aplikacja ma prawo dostępu do połączenia.

Można więc powiedzieć, że firewall jest strażnikiem naszego połączenia z innymi maszynami. Nie ważne czy to będzie połączenie modemowe, kablem optycznym czy szerokopasmowe. KAŻDY pakiet który jest w ruchu z udziałem naszego komputera, jest przesyłany przez bramę zapory systemu, na którym występuje. To zapora decyduje, czy dana informacja zostanie wpuszczona/wypuszczona do/z systemu, właśnie poprzez taką bramę.

Same firewalle powstały, aby zapobiec atakom ze strony osób mających wobec nas złe intencje. Ataki, które przeciążają sieć mogą być dramatem wielu firm bądź osób prywatnych. Skuteczny firewall powinien równie skutecznie zapobiec takiemu scenariuszowi ratując użytkownika przed różnymi efektami ze strony atakującego.

Dobry firewall powinien być elastyczny pod względem konfiguracji. Powinien się dopasować do potrzeb użytkownika, samodzielnie rozpoznać tryb pracy (np. podczas gry), powinien być podejrzliwy dla nieznanych procesów, aby zapobiegać włamaniom, nawet jeśli szkodliwe oprogramowanie nie jest jeszcze przeanalizowane. Działania prewencyjne przede wszystkim. Własne tryby oraz profile jednoznacznie pomogą nam zwiększyć bezpieczeństwo zarówno własne, jak i innych użytkowników komputera.

Firewall Windows

Już od kilkunastu lat Microsoft, twórca systemów Windows, postanowił wprowadzić do użytku wbudowany firewall. Nauczona złymi doświadczeniami firma, z każdym wydaniem aktualizacji stara się wzbogacać swój produkt, podnosząc przy tym bezpieczeństwo użytkowników. Znane ze swojej zabójczej dla systemów metody przeciążania sieci systemów Windows pod nazwą Death Ping czy też Ping of Death przestały być problemem dla konsumentów firmy.

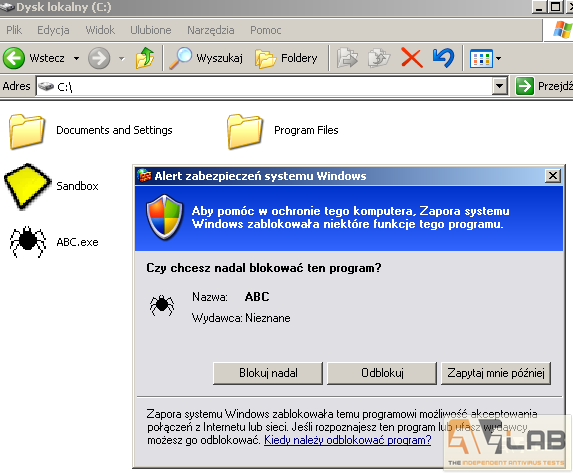

Również otwieranie usług na nowych portach wymaga standardowo dodania nowych reguł. Zasada działania jest stosunkowo prosta: aplikacja o nazwie „ABC.exe”, której ścieżka to „C:\ABC.exe”, chce uzyskać dostęp do internetu. Zapora Windows (w naszym wypadku XP) pobiera informacje o procesie ABC.exe, zdobywając jej ścieżkę na dysku, czyli „C:\ABC.exe”. Działa ona na prostych regułach i może zostać opisana zasadami:

1. Aplikacja „ABC.exe” zostaje uruchomiona. Do działania programu potrzebny jest dostęp do internetu, który próbuje nawiązać.

2. System wykrywa próbę połączenia i blokuje ją do momentu zgody użytkownika. Użytkownik zostaje poinformowany o ścieżce pliku, firmie i nazwie. To użytkownik decyduje czy aplikacja uzyska dostęp do internetu.

3. Użytkownik wyraża zgodę, lub jej brak. W zależności od podjętej decyzji, zostaje nałożona reguła którą można przedstawić poniżej:

4. W zależności od ustawionej reguły, aplikacja ABC.exe, która znajduje się pod ściśle określona ścieżką, ma pozwolenie bądź jego brak na połączenie z internetem.

Starsze malware (trojany, backdoory) działały na zasadzie direct-IP. Często komputery były podłączone do internetu z własnym IP bez NAT, dlatego każdy komputer zazwyczaj miał swoje własne IP zewnętrzne. Uaktualniona zapora Windows skutecznie blokuje programy tego typu.

Ale jest jedno „ale”… Aby wbudowana zapora skutecznie wykrywała zagrożenia, sam system powinien być aktualizowany. Proszę też wziąć pod uwagę, iż system Windows XP, na którym prowadzone są testy, jest już systemem starym. Zaporę można bardzo łatwo obejść na kilka sposobów.

Wracając do aktualizacji, niektórym wstyd się zapewne przyznać, iż korzystają z nielegalnego Windows’a. Odkąd Microsoft wypuścił automatyczne narzędzie do sprawdzania oryginalności systemu, które pobierane było z jedną z aktualizacji, użytkownicy pirackich kopii przestali aktualizować systemy. W ten sposób, otwierają drogę dla włamywacza na własne życzenie. Nie pomogą najlepsze antywirusy na system, który jest dziurawy.

Również z upływem czasu cyberprzestępcy odnajdują najlepsze metody, aby omijać wbudowane zapory sieciowe. Jednakże ze względu na ekonomie swojego biznesu, nie szukają ich przy oprogramowaniu firm trzecich, bo skąd wiadomo, że ofiara ataku nie wykorzysta zapory XXX zamiast YYY?

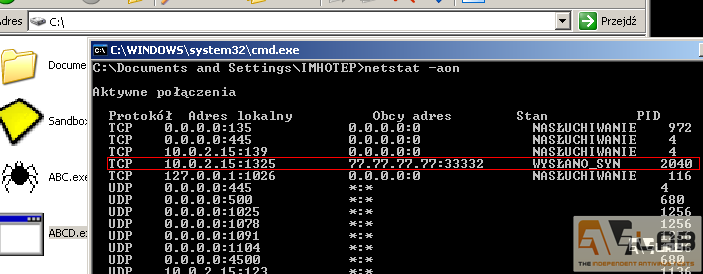

Malware, z które z początku było niewykrywalne, a zostało blokowane po aktualizacjach, ewoluowało do tego stopnia, że użytkownik podstawowej, wbudowanej zapory nie zostanie poproszony o żadne zezwolenia czy prawa dostępu wirusa do internetu – wszystko przebiegnie automatycznie.

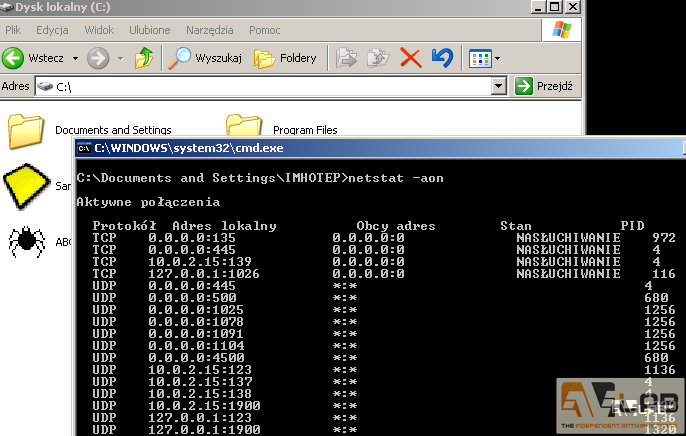

Pora więc na prezentację części praktycznej. Używam tutaj starszego oprogramowania szpiegującego o nazwie Skun, aby pokazać wykrywalność przez zaporę Windows .

Jeżeli użytkownik w porę zauważy, iż aplikacja może być szkodliwa, może ją zablokować. Wówczas oprogramowanie szpiegujące nie połączy się z internetem.

Podczas użytkowania systemu, zapora systemowa omija takie aplikacje jak domyślna przeglądarka, zaufane aplikacje z białej listy. Jest to wykorzystywane do ominięcia firewalla poprzez Code Injection – wstrzyknięcie kodu procesu wirusa do kodu zaufanej aplikacji. W tym wypadku, zanim malware połączy się z internetem, pobiera z systemu informacje o domyślnej przeglądarce np. Chrome. Następnie pobiera ścieżkę do tej przeglądarki, np. „C:\WWW\Chrome.exe”, po czym uruchamia ją, wstrzykując swój kod. Teraz malware może łączyć się z internetem bez żadnych przeszkód.

Inną metodą wśród nowego malware działającego na Windows XP, jest dodanie własnego procesu do listy zaufanych procesów we wpisach rejestru.

Co na to firewall?

Firewall jedynie zauważy, iż „zaufana aplikacja” korzysta sobie z internetu. Zapora została oszukana, a komputer przejęty. Przykład wykorzystania Code Injection najlepiej jest widoczny np. na filmie, gdzie wyraźnie widać, że od momentu uruchomienia programu, aż po jego działanie, zapora systemowa NIE INFORMUJE użytkownika o podejrzanym połączeniu.

Zapora sieciowa w ESET Smart Security

Twórcy oprogramowania antywirusowego również nie próżnują. Podłączają bazy sygnatur pod usługi cloud (skanowanie w chmurze), oferują wysłanie pliku do analizy, codziennie udoskonalają silniki skanujące oraz zintegrowane zapory.

Pomimo zdarzania się false-positives, czyli błędne oznaczenia plików, które niekoniecznie są szkodliwe, dzisiejsze antywirusy wraz z zaporami stanowią praktycznie niemożliwą do zdobycia fortecę instalowaną na komputerze, której zadanie to ochrona przed atakami z sieci.

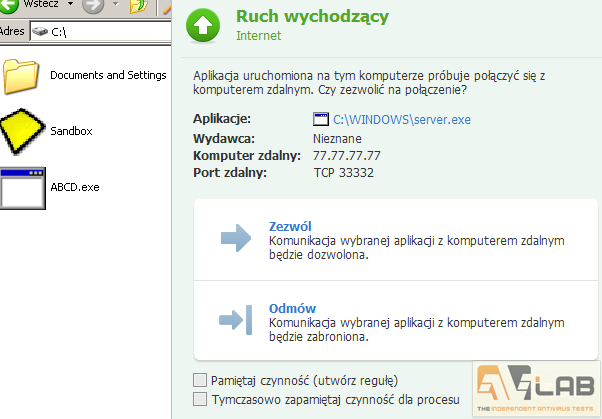

Do prezentacji zapory z pakietu ESET Smart Security 5, użyjemy tych samych plików. Niestety plik trojana „Skun” był usuwany nawet przy wyłączonej ochronie plików (co pokazuje, iż ESET nie cacka się z wirusami). Plik „ABCD.exe” był niewykrywalny dla antywirusa, bo taka była moja intencja. ESET miał nie wykrywać pliku, a jedynie połączenie pomimo Code Injection oraz modyfikacji wpisów w rejestrze odpowiadających za „zaufane aplikacje”.

Zapora ESET nie została ominięta popularnymi technikami bypass’u. O ile nad tą zaporą cyberprzestępca musiałby siedzieć i pisać kod na ukrycie połączenia (co jest raczej niewykonalne), o tyle zapora Windows poległa na samej modyfikacji rejestru oraz wstrzyknięciu kodu.

Pragnę zauważyć że podczas testu, silnik skanowania plików w czasie rzeczywistym był WYŁĄCZONY, co w normalnych warunkach oczywiście zmniejsza bezpieczeństwo systemu.

Podsumowanie testu zapory wbudowanej oraz zewnętrznej (ESET)

Z przeprowadzonej prezentacji, można wysnuć następujące wnioski:

- Wbudowana w system zapora jest dobra, jeśli jej autor często ją aktualizuje.

- Podstawowy firewall z prostymi regułami jest na dzień dzisiejszy niewystarczający.

- Ustawienia firewalla ZAWSZE powinny być dostępne jedynie z poziomu Super-Administratora lub chronione hasłem. Modyfikacje rejestru, mimo iż są możliwe z poziomu zwykłego administratora, to w stosunku do bezpieczeństwa systemu nie powinny być tak łatwo dostępne.

Testowany system to Windows XP. Na szczęście, Windows Vista / Windows 7 / Windows 8 posiadają moduł UAC, przez co osoba nieuprawniona nie zmieni ustawień systemowych. Nie chroni to jednak przed modyfikacjami w rejestrze, jeśli malware zostanie świadomie bądź nieświadomie uruchomione przez niedoświadczonego użytkownika „jako administrator”.

Zarówno wbudowany firewall, jak i zewnętrzny posiadają swoje wady i zalety.

Cechy wbudowanej zapory:

Wady

- Nieaktualizowany firewall będzie bezużyteczny.

- Brak ochrony przed modyfikacjami plików „zaufanych” poprzez wstrzyknięcie kodu.

- Brak ochrony przed modyfikacją rejestru i wpisów dotyczących „zaufanych aplikacji i stref”.

Zalety

- Firewall dostępny zaraz po instalacji systemu.

- Prosty sposób informowania użytkownika.

- Bardzo prosty interfejs.

- Darmowy (nie musimy oddzielnie za niego płacić).

Cechy zewnętrznej zapory:

Wady

- Aby jej używać, trzeba zainstalować osobny program.

- Dobre zapory są płatne.

Zalety

- Prosty, a jednak wysoce konfigurowalny interfejs zarządzania.

- Wygodny sposób informowania użytkownika.

- Możliwość ustalania własnych profili i trybów.

- Dokładne informacje o procesie który próbuje uzyskać dostęp do internetu.

- Brak możliwości ominięcia przez nowatorskie metody wstrzykiwania pamięci w „zaufany proces”.

Warto również przemyśleć sprawę używania nielegalnego oprogramowania. Kupując produkty (systemy, pakiety antywirusowe) od zaufanych sprzedawców, mamy niemal 100%, iż używając tego oprogramowania będziemy perfekcyjnie chronieni, nawet w czasach zaostrzonej nawałnicy nowych malware.

Czy ten artykuł był pomocny?

Oceniono: 0 razy