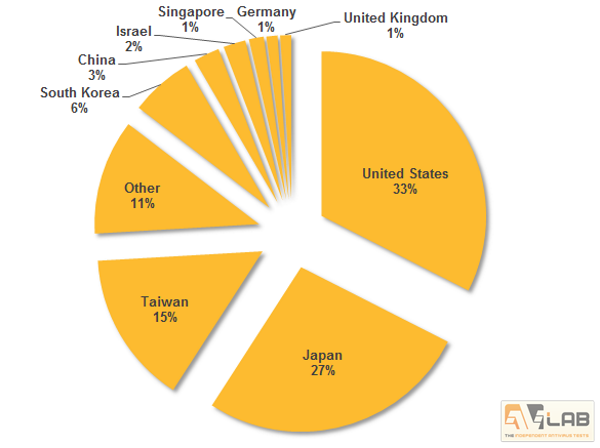

Skoordynowane działania chińskiej grupy cyberszpiegowskiej Hidden Lynx doprowadziły do ataków na wiele firm z całego świata, ucierpiały amerykańskie organizacje i instytucje obronne. Jak twierdzi Symantec Corporation, chińska grupa Hidden Lynx stworzyła backdoora o nazwie Hikit, który został wykorzystany w atakach na cele strategiczne znajdujące się w USA, Japonii, Tajwanie, Korei Południowej i w innych krajach. Hakerzy atakowali głównie organizacje z sektora rządowego, obronnego i lotniczego.

Według naukowców z firmy Symantec, Chińczycy do swoich ataków wykorzystywali malware o nazwie Hikit, które nie dość, że wyposażone jest zaawansowane funkcje backdoora to w dodatku może być zdalnie sterowane jak trojan RAT (Remote Access Trojan). Hikit działa w systemie w sposób transparentny i w zależności od zastosowanej infrastruktury potrafi uruchomić się zarówno w 32 jak i 64-bitowych systemach. Zdaniem analityków Symanteca, Hikit został co najmniej dwa razy wykorzystany do przeprowadzenia zaawansowanych ataków ukierunkowanych ATP (Advanced Persistent Threats). Na udany atak APT składa się wiele czynników, jednak zwykle wyróżnia się identyfikację i analizę celu – infiltracja pracowników, polityki bezpieczeństwa i systemów np. za pomocą ataku watering hole. Jak słusznie zauważył Symantec, w 2012 roku malware Hikit był podpisany cyfrowo, co oznacza, że wiele systemów obronnych bazujących na zaufanych certyfikatach zostało skompromitowanych. Od tego czasu minęło już ponad dwa lata, a grupa Hidden Lynx nadal używa Hikita do swych ataków na organizacje z całego świata.

Aby przeciwdziałać zmasowanym i ukierunkowanym atakom cybernetycznym, naukowcy z wielu firm we współpracy z Operation SMN połączyli swe siły, aby wspólnie walczyć z backdoorem Hikit i innym złośliwym oprogramowaniem wykorzystywanym przez grupę Hidden Lynx. Skoorynowany przez firmę wysiłek doprowadził do utworzenia wspólnego programu pod nazwą Coordinated Malware Eradication (CME) z udziałem Microsoftu, Symanteca, Cisco, FireEye, F-Secure, iSight, ThreatConnect i Veloxity. Szczegółowy raport na temat tego programu ma ukazać się pod koniec października.

Efekt tej współpracy może okazać się uciążliwy dla cyberprzestępców z Hidden Lynxx, którzy nękają wspólną bazę klientów koalicjantów. Zaangażowanie się w walkę wielu czołowych firm trudniących się bezpieczeństwem może doprowadzić do uporania się raz na zawsze z Hikit-em oraz pozwoli zdobywać i dzielić się wiedzą na temat szkodliwego oprogramowania i wykorzystywanych narzędzi służących do ataków APT.

Czy ten artykuł był pomocny?

Oceniono: 0 razy