Artykuł jest bardzo stary i może zawierać nieaktualne informacje. Wszystkie artykuły o produktach Fortinet: https://avlab.pl/producent/fortinet

Dzisiejsza recenzja będzie nietypowa. Produkt FortiClient jest przeznaczony głównie dla biznesu, to z powodzeniem można go używać w wersji darmowej w domu oraz w firmach. Natomiast FortiGate jest platformą sprzętową lub wirtualną zdecydowanie rozszerzającą możliwości FortiClienta. Przy tym trzeba pamiętać, że posiadają one nieco inny wachlarz możliwości.

Kilka słów o firmie

Fortinet jest czołowym producentem kompleksowych systemów zabezpieczeń a jego rozwiązania należą do grupy zintegrowanych systemów zarządzania zagrożeniami – Unified Threat Management (UTM). Chronią aplikacje i informacje przesyłane w sieciach komputerowych i w Internecie. Fortinet jest twórcą wielu autorskich technologii ochrony, które zaimplementowane są w ramach takich funkcjonalności jak: zapory ogniowe, systemy antywirusowe, wykrywania włamań (IPS), kontrola aplikacji, blokowania spamu i filtracji serwisów www.

Czy należy zaufać temu producentowi? Statystyki mówią same za siebie. Do tej pory Fortinet’owi zaufało już ok. 150 tys. klientów na całym świecie, którym dostarczonych zostało ponad 1 milion produktów. Mało?

Klienci firmy to m.in. przedsiębiorstwa, usługodawcy i jednostki rządowe na całym świecie, w tym większość firm z listy „Fortune Global 100” z 2012 roku.

Polski oddział Fortinet powstał w 2007 roku i mieści się w Warszawie choć same rozwiązania sprzedawane są kilka lat dłużej. Na rynku polskim, z produktów Fortinet skorzystały już instytucje państwowe m.in.: Ministerstwo Finansów RP, Generalna Inspekcja Transportu Drogowego oraz Generalna Dyrekcja Ochrony Środowiska, organizacje finansowe np. Krakowski Bank Spółdzielczy, NASK (Naukowa i Akademicka Sieć Komputerowa) a także operatorzy komórkowi jak PLAY czy Orange. Czy to już Was przekonuje?

Działalność Fortinet’a to nie tylko produkcja i dystrybucja kompleksowych systemów zabezpieczeń. To również działalność w ramach prac naukowo-badawczych. Zespół ekspertów z FortiGuard Labs na bieżąco monitoruje próbki złośliwego oprogramowania dla urządzeń mobilnych i komputerów PC oraz prowadzi wielopoziomowe badania sytuacji w obszarze zagrożeń internetowych. Na podstawie obserwacji opracowywane są analizy dotyczące aktywności różnych odmian złośliwego oprogramowania, cyberprzestępczości, ataków haktywistycznych oraz bezpieczeństwa w sieci.

Czym jest FortiGate?

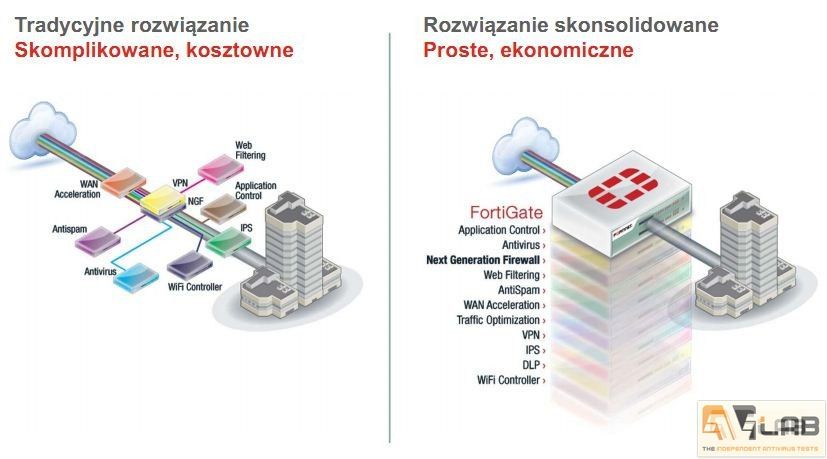

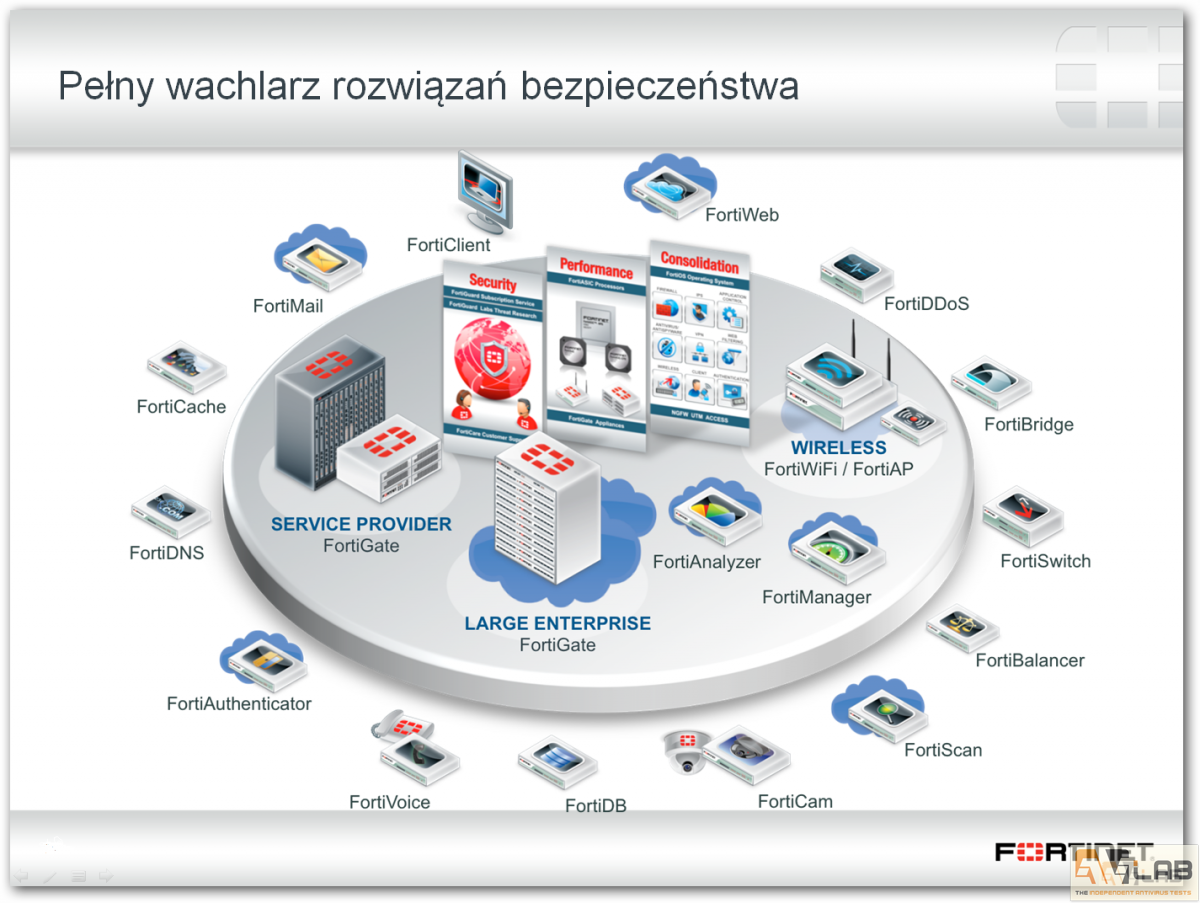

FortiGate jest to platforma sprzętowa lub wirtualna posiadająca własny system operacyjny (FortiOS o wadze około 25-30MB). Siła rozwiązania i przyczyna niezwykłej wydajności rozwiązań tkwi w architekturze poszczególnych urządzeń. Decyduje o niej obecność procesorów typu ASIC (Application Specific Integrated Circuit), czyli takich układów krzemowych, które zostały stworzone z myślą o akceleracji m.in. firewalla, IPSec-a, analizy antywirusowej czy IPS-owej. (IPS – Intrusion Prevention System) i ich wydajności w przypadku tych obliczeń znaczenie przekraczają możliwści popularnych CPU ogólnego przeznaczenia. FortiGate zawiera w sobie wiele modułów wspierających ochronę, co najlepiej przedstawi poniższy obrazek.

FortiGate służy także do zarządzania niektórymi produktami ze stajni Fortinet. Mogą to być FortiAP, (tak, FortiGate to również kontroler sieci bezprzewodowej) ale także aplikacja FortiClient, będąca przedmiotem niniejszej recenzji. Jak ważna jest ochrona w dzisiejszym świecie każdy użytkownik wie. Dla przypomnienia poniżej wykres.

Przedstawia on ilość zgłoszeń napływających z botnetów. Hakerzy wykorzystują nasze komputery do różnych celów, ale w głównej mierze stawiają na zarobek poprzez rozsyłanie spamu, tworzenie komputerów zombie poprzez przyłączanie ich do botnetów czy też używanie ich do skanowania sieci. Cały raport można przeczytać pod tym linkiem: http://www.cert.pl/news/7006

Czym jest FortiClient?

To coś więcej niż tylko program antywirusowy na końcowe stacje robocze (tzw. Endpoint). Jest tak dlatego, że zawiera w sobie różne moduły bezpieczeństwa, takie jak:

- Anti-Virus – moduł antywirusowy (opis w dalszej części recenzji)

- IPSec oraz SSL-VPN – służące do nawiązywania szyfrowanej komunikacji

- Web Filtering – filtrowanie http + kontrola rodzicielska

- App Firewall – firewall aplikacyjny

- Vulnerability Scan – skaner podatności

- WAN Optimization – optymalizator sieci WAN

Moduł antywirusowy – jak działa?

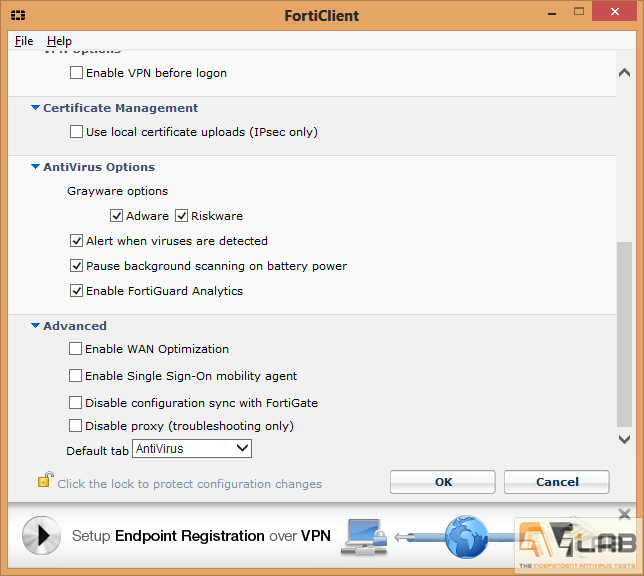

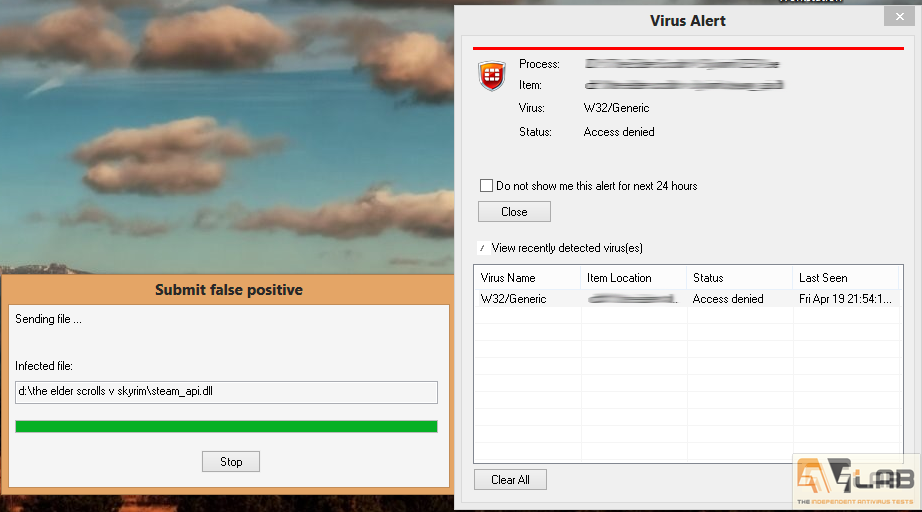

Moduł antywirusowy analizuje pliki w poszukiwaniu wirusów, robaków, trojanów i złośliwego oprogramowania. Silnik posiada bazę sygnatur wirusów, którą wykorzystuje do identyfikacji zagrożeń. Antywirus buforuje plik „w locie”. Po zakończeniu działania, skaner antywirusowy analizuje plik. Jeśli plik jest zainfekowany, trafia do kwarantanny. FortiClient jest zupełnie autorskim rozwiązaniem, nie korzysta ani z baz ani z sygnatur firm trzecich.

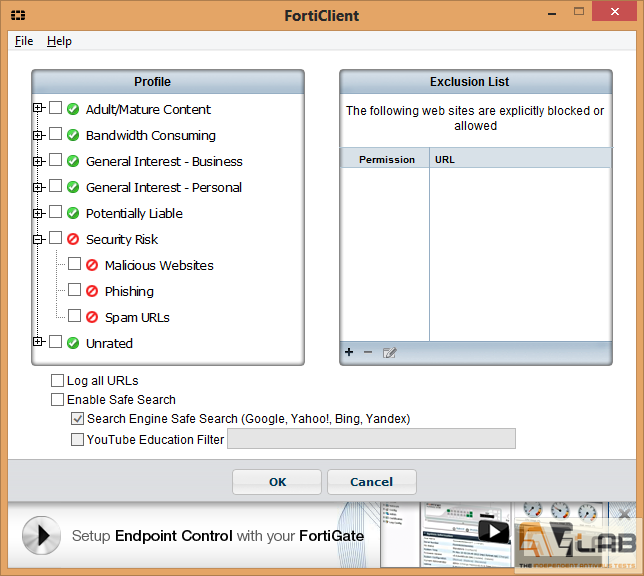

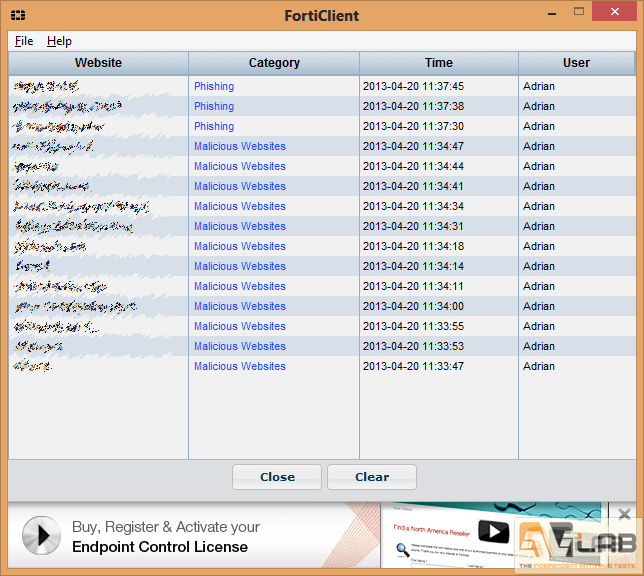

Filtrowanie WWW / kontrola rodzicielska

Ochrona WWW została przypisana do modułu Kontroli Rodzicielskiej. W niej zawierają się kategorie na dostęp, do których zezwalać lub je blokować. Pełna lista kategorii tutaj: http://www.fortiguard.com/static/webfiltering.html

YouTube Education Filter

YouTube dla Szkół jest sposobem na filtrację dostępu do filmów edukacyjnych z wewnątrznej sieci szkolnej. Funkcja ta daje szkołom możliwość kontrolowania dostępu do zestawu filmów edukacyjnych na YouTube EDU oraz pozwala wybrać konkretne filmy, które są dostępne z poziomu sieci szkół. Aby skorzystać z tej funkcji należy założyć konto. Więcej na: http://www.youtube.com/schools

Safe Search pozwala na ukrycie treści dla dorosłych w wynikach wyszukiwania.

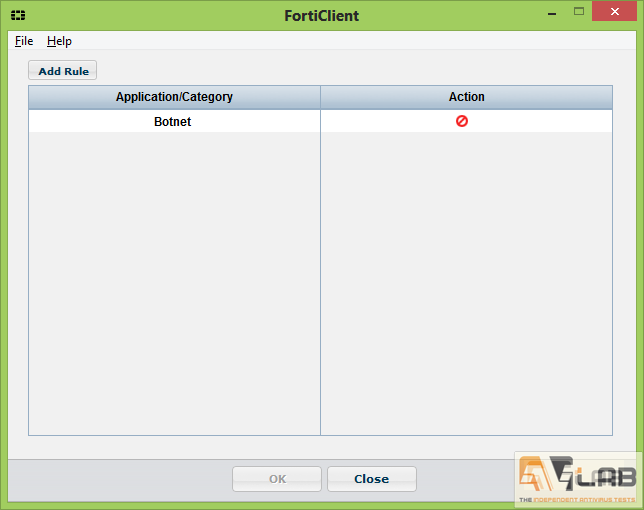

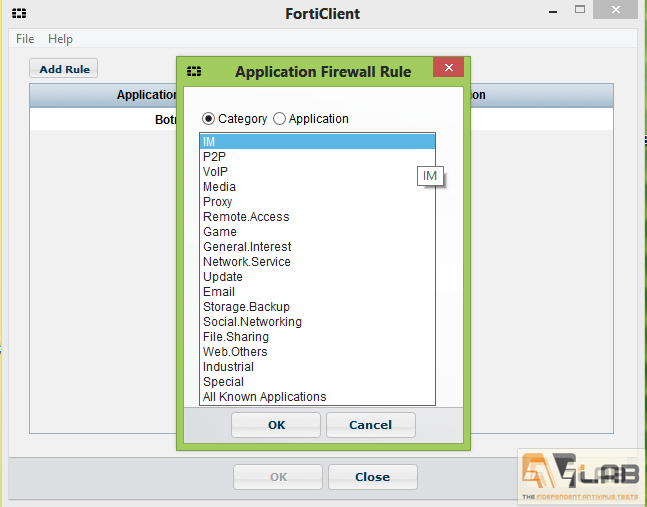

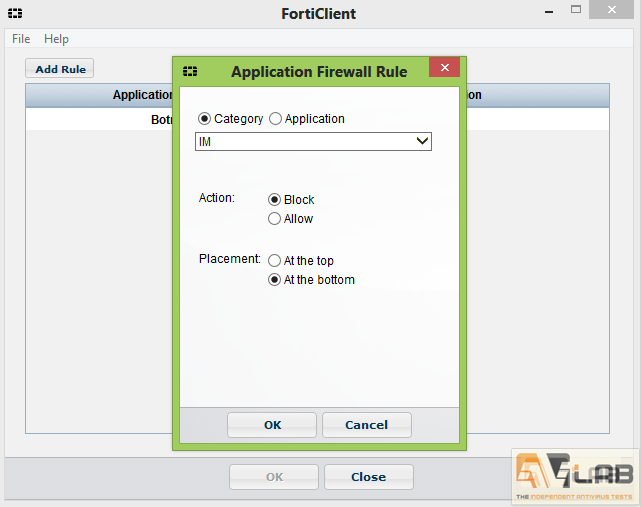

Firewall

FortiClient posiada również moduł Firewalla Aplikacyjnego. Pod tą nazwą kryje się rozwiązanie, które pozwala na kontrolowanie konkretnych aplikacji, a właściwie ruchu generowanego przez nie. Aplikacje te są posegregowane w poszczególne kategorie, które służą jako podstawa do blokowania ruchu. Przykładami kategorii mogą być: Social Networking, Botnet, etc. Można też wybrać aplikacje z nazwy: iTunes, itp. Pena ich list znajduje się tu: http://www.fortiguard.com/encyclopedia/applications/

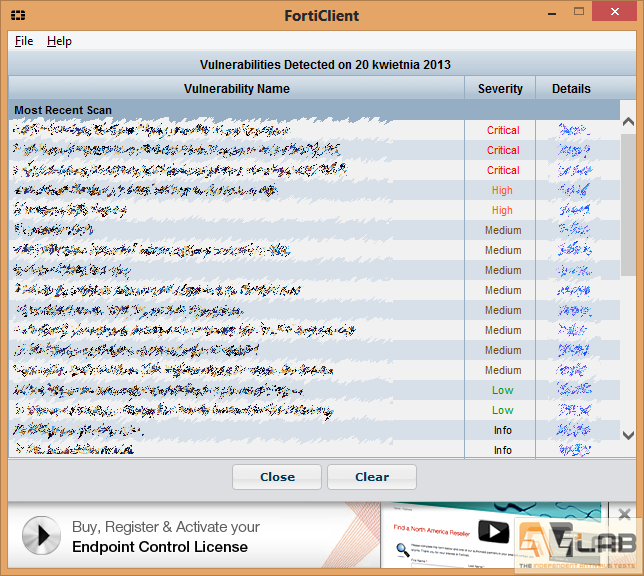

Skaner podatności

Moduł skanuje wszystkie zainstalowane w systemie aplikacje i sprawdza system pod kątem podatności na ataki wykorzystujące luki w nieaktualnym oprogramowaniu.

Aby uchronić się przed tymi atakami powinniśmy skorzystać z FortiGate, który umożliwia uruchomienie IPSa (system wykrywania i zapobiegania włamaniom).

Test

Przeprowadziliśmy test pod kątem użycia CPU oraz pamięci RAM podczas skanowania oraz w spoczynku. Do tego celu przygotowaliśmy system Windows 8 Pro x64 z podzespołami o parametrach:

- CPU: Athlon II X2 3150 MHz

- RAM: 4GB CL5 800MHz

- HDD: 500GB SATAIII, 7200 RPM

Po pierwszym uruchomieniu systemu został on zaktualizowany o ważne oraz krytyczne aktualizacje. Następnie system został uruchomiony ponownie i zostawiony na 5 minut w trybie bezczynności użytkownika. Całkowite, średnie użycie pamięci RAM było mierzone dzięki wbudowanemu monitorowi wydajności w systemie i przez następne 10 minut wyniosło 751 MB (odejmując 3344 MB od całkowitej pamięci 4095 MB otrzymaliśmy 751 MB) Liczba ta reprezentuje użycie pamięci RAM przez system operacyjny bez oprogramowania antywirusowego. Aby zmierzyć użycie RAM oraz CPU przez program antywirusowy użyliśmy tych samych narzędzi. Czas w jakim były robione pomiary to 5 minut. Interwał wynosił 5 sekund.

A oto wyniki (wykresy przedstawiają całkowite, średnie użycie zasobów przez cały system):

Wolna pamięci RAM z zainstalowanym FortiClientem: 3321 MB

3344 MB – 3321 MB = 23 MB – takie było zapotrzebowanie na pamięć RAM w spoczynku przez FortiClienta.

CPU – 1,837 % – użycie procesora przez cały system z zainstalowanym FortiClientem.

Wolna pamięci RAM z zainstalowanym FortiClientem podczas skanowania: 2831 MB

3344 MB – 2831 MB = 513 MB *- takie było zapotrzebowanie na pamięć RAM podczas skanowania przez FortiClienta.

CPU – 30,882 % – użycie procesora podczas skanowania przez cały system z zainstalowanym FortiClientem.

Warto wspomnieć, że podczas pracy na komputerze i jednoczesnym skanowaniu, użycie pamięci RAM jest zdecydowanie mniejsze ze względu na inteligentne skanowanie, które odpowiednio dobiera priorytet skanowania.

Testy wykrywalności FortiClienta są prowadzone systematycznie w Laboratorium Antywirusowym.

FortiGate

Przypomnę jeszcze raz, że choć FortiClienta można używać, aby zabezpieczyć nasze komputery w domu oraz w firmach, to pełnię swych możliwości pokazuje dopiero, gdy jest centralnie zarządzany z FortiGate’a. Co istotne, FortiGate jako rozwiązanie klasy UTM zapewnia ochronę na poziomie sieciowym oraz aplikacyjnym na wszystkich warstwach modelu OSI/ISO.

Sam FortiGate jest dostępny w ramach licencji na maszynę wirtualną lub jako platforma sprzętowa. Odpowiedni rodzaj rozwiązania jest uwarunkowany zapotrzebowaniem konkretnej firmy, zaś podstawowa różnica pomiędzy nimi polega na tym, że rozwiązania wirtualne nie posiadają akceleracji właściwej platformom sprzętowym, a wynikającym z obecności wspomnianych wcześniej procesorów typu ASIC. Co ważne, kupując licencje na poszczególne funkcjonalności dostępne na urządzenia FortiGate (Antivirus, IPS wraz z Application Control, Web Filtering, AntySpam) nie jesteśmy ograniczeni liczbą użytkowników lub chronionych adresów IP. W przypadku zakupu licencji na zarządzanie FortiClient’em (to też jest licencja, którą umiejscawiamy na rozwiązaniu FortiGate) de facto otrzymujemy ją dożywotnio bez potrzeby corocznego odnowienia jak w przypadku konkurencyjnych rozwiązań.

Proces instalacji rozwiązania FortiGate

Możliwe są dwa scenarusze. W pierwszym z nich, gdy dysponujemy rozwiązaniem sprzętowym, konieczna jest jedynie wstępna konfiguracja adresów IP i już można konfigurować zarówno FortiGate’a jak i funkcjonalność Endpoint Control odpowiedzialną za zarządzenie FortiClientami. W drugim „wirtualnym” przypadku, konieczna jest podstawowa umiejętność posługiwania się środowiskiem VMWare. W każdym z powyższych, można skorzystać z asysty na terenie Polski.

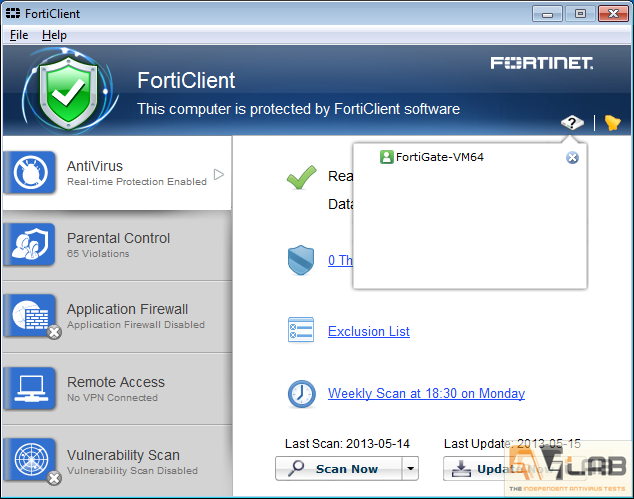

FortiClient od strony końcowego użytkownika

Końcowa aplikacja może być zarządzana przez użytkownika lub przez administratora dzięki usłudze Management wbudowanej w FortiGate.

Konsola do zarządzania na pierwszy rzut oka nie wydaje się nazbyt bogata w opcje. Błąd. Po dwóch dniach spędzonych z nią mogę z czystym sumieniem powiedzieć, że wahlarz możliwości jest olbrzymi.

Lewy panel jest podzielony na zakładki:

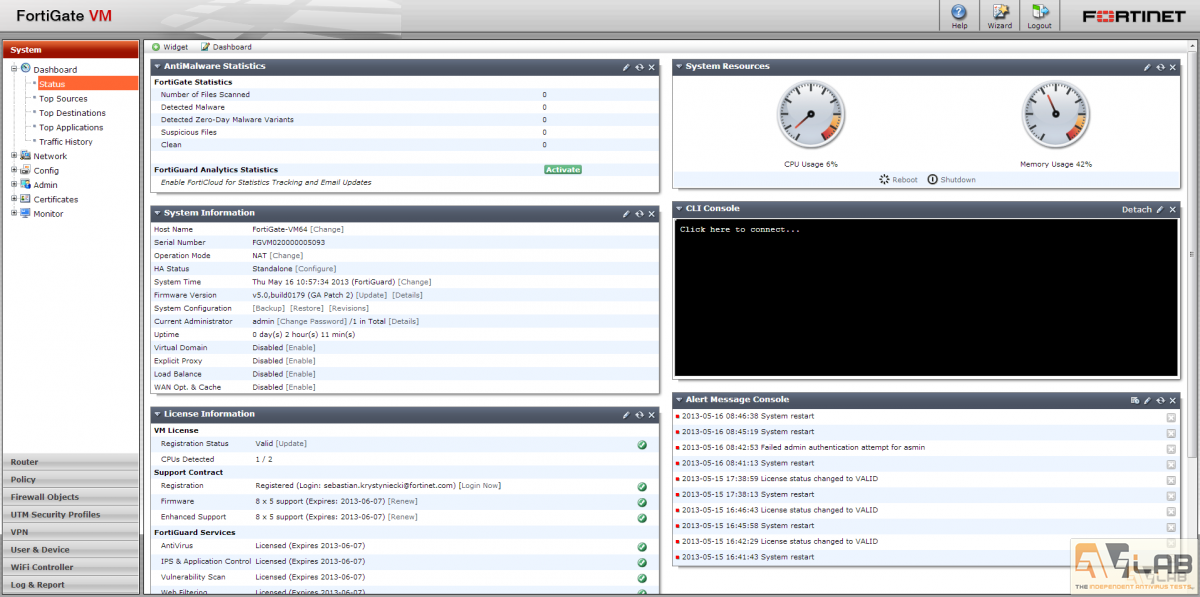

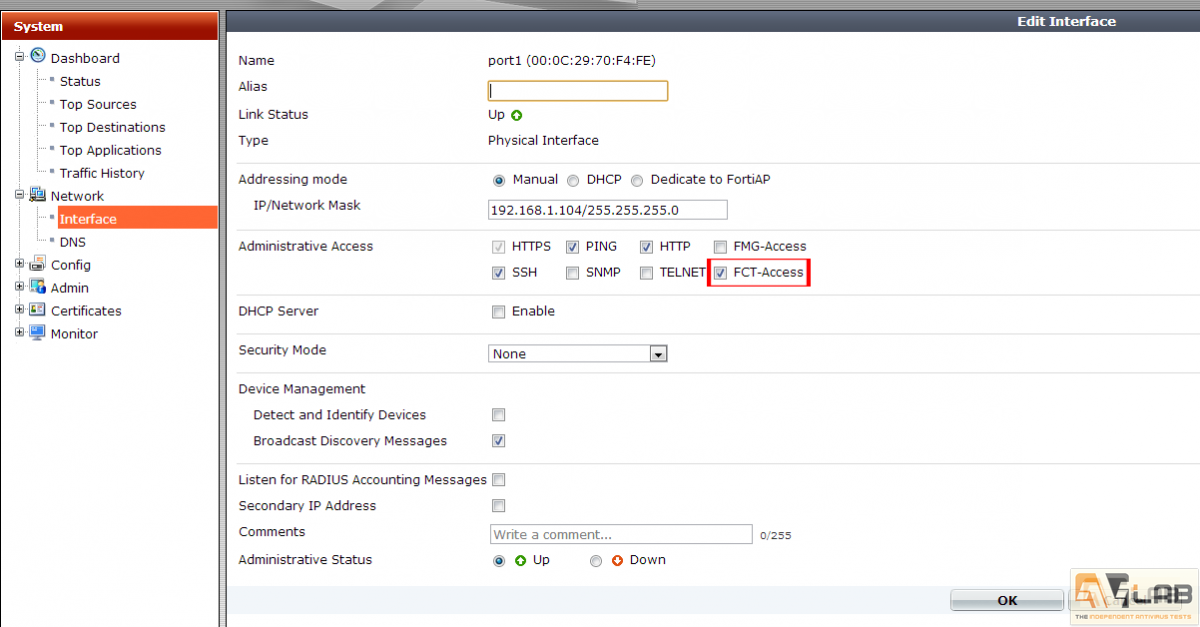

System – zawiera najpotrzebniejsze informacje m.in zużycie zasobów przez konsolę CLI FortiGate, konsolę FortiGate, w której możemy konfigurować rozwiązanie bez konieczności przełączania się między konsolą WWW a maszyną wirtualną i jej historię. Generalnie w zakładce „System” konfigurujemy FortiGate do prawidłowego funkcjonowania.

Zakładka router – służy do konfiguracji routingu statycznego, dynamicznego oraz do multicastu.

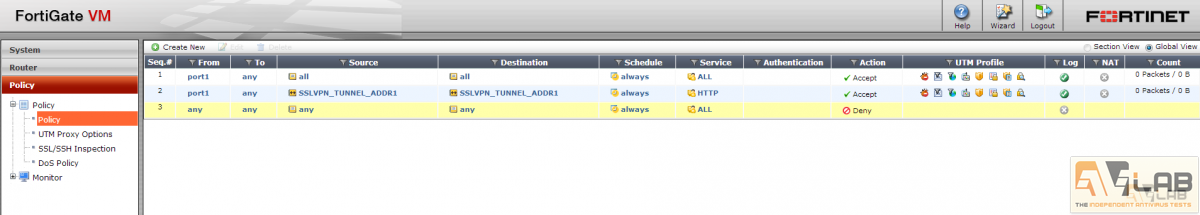

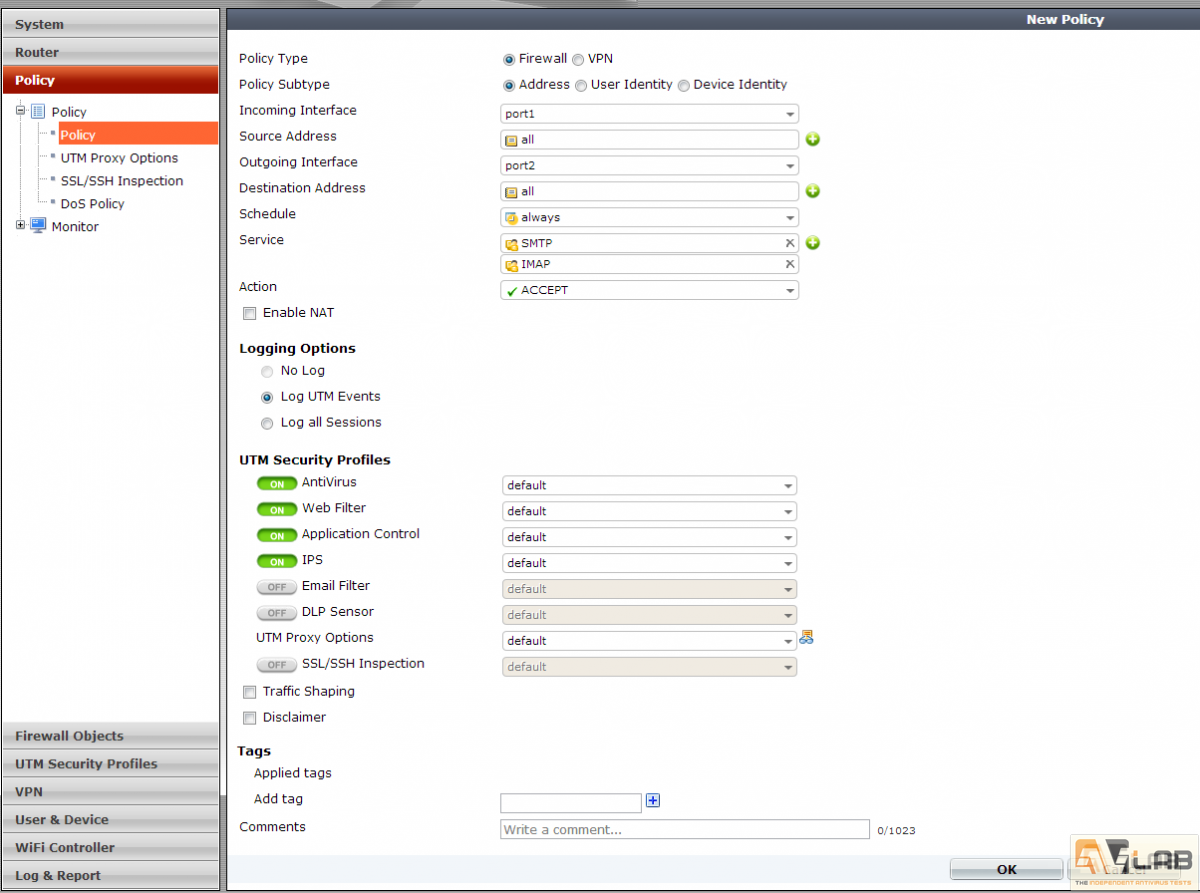

Policy – jedna z ważniejszych usług FortiGuarda. W tej zakładce ustawiamy politykę zarządzania urządzeniami końcowymi tworząc nowe profile dla urządzeń końcowych.

Jeśli chcemy mieć kontrolę nad grupą urządzeń korzystających z konkretnych protokołów – nic prostszego. Wystarczy odpowiednio skonfigurować politykę dostępu. Dla każdego protokołu może być ona inna. Na przykład dla ochrony SMTP oraz IMAP konfigurujemy z jakich portów korzysta protokół i o jakim zakresie adresów IP. Każda konfiguracja dla poszczególnych protokołów HTTP, HTTPS, FTP etc może być zgoła inna lub taka sama. Wszystko zależy od polityki bezpieczeństwa przedsiębiorstwa.

Firewall Objects – w tym miejscu konfigurujemy obiekty, których potem możemy używać w regułach firewalla. Mogą to być m. in. pojedyńcze adresy IP, FQDN lub ich grupy czy też poszczególne usługi zdefinowanie poprzez prymat protokołów i portów TCP/UDP.

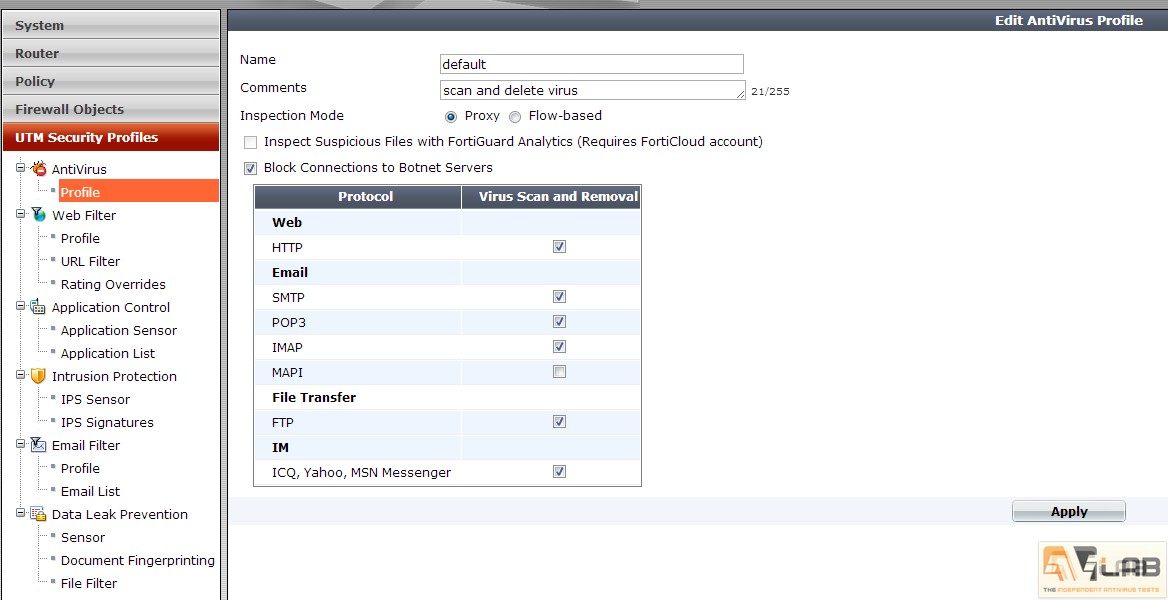

UTM Security Profiles – z poziomu tej zakładki zarządzamy wszystkimi funkcjonalnościami bezpieczeństwa dostępnymi bezpośrednio na rozwiązaniu FortiGate (AntyVirus, Web Filter, Application Control, IPS, Email-Filter, Data Leak Prevention)

Opcje konfiguracji są bardzo rozbudowane. Aby się przekonać trzeba to zobaczyć na własne oczy. Sam screen tego nie oddaje, gdyż poza widocznymi elementami jest wiele takich, które konfigurujemy w nowym oknie. Z poziomu tej zakładki możemy wyłączać/włączać konkretne moduły ochrony czy zarządzać kategoriami/profilami WebFilteringu. Ciekawą opcją którą nie posiada darmowa wersja samego FortiClienta jest system IPS – Intrusion Prevention System – zapobiegający włamaniom.

VPN – dzieki tej opcji mamy możliwość konfiguracji komunikacji szyfrowanej zarówno przy użyciu IPSec jak i SSL VPN.

User & Device – Użytkownicy i urządzenia. Administrator może monitorować wszystkie rodzaje urządzeń i kontrolować ich dostęp do zasobów sieciowych. Zakładka Endpoint Profile opisuje w jaki sposób można wymusić użycie FortiClient Endpoint, aby zastosować profil ochrony do urządzeń użytkowników. Funkcja ta pozwala m.in na:

- uwierzytelnianie użytkowników w oparciu o ich lokalną bazę, LDAP, RADIUS, TACACS, Active Directory

- tworzenie polityki bezpieczeństwa dla urządzeń

- identyfikowanie i monitorowanie urządzeń łączących się z siecią przewodową lub bezprzewodową

- umożliwienie kontroli dostępu do zasobów firmowych poprzez filtrację adresów MAC

- i wiele innych

WiFi Controler – FortiGate może również działać jako kontroler sieci bezprzewodowej (zarządzając FortiAP). Ta zakładka właśnie, pozwala m. in. na konfigurację poszczególnych SSID, wykorzystywanych częstotliwości i przypisanie ich do poszczególnych access point’ów.

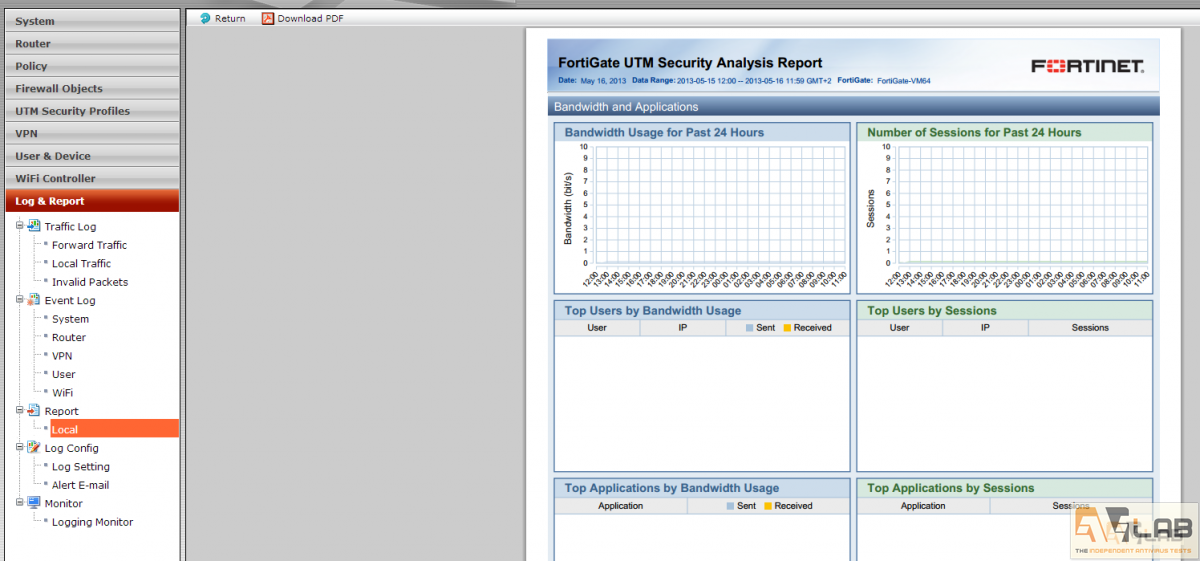

Log & Report – w rozwiązaniu takim nie mogło zabraknąć możliwości generowania raportów.

Podsumowanie

FortiClient… Wydawać by się mogło, że tak niepozorny program nie może konkurować z popularnymi aplikacjami zabezpieczającymi w Polsce. A jednak. Swój pazur pokazuje w naszych testach LabAV. Jednak sam program to nie wszystko. Aplikacja ta została stworzona do działania we współpracy z FortiGate’m, który dodatkowo podnosi poziom ochrony. Zakupując rozwiązanie FortiGate, FortiClient jest doskonałym uzupełnieniem systemów ochrony danej organizacji.

Dla kogo jest FortiClient w wersji darmowej?

Dla każdego użytkownika komercyjnego i domowego. Program ten może być alternatywą dla bardzo popularnych w Polsce aplikacji zabezpieczających takich jak AVG czy avast!

Dla kogo jest FortiGate?

Dla użytkowników firmowych i korporacyjnych. Przyznam szczerze, że szukam rozwiązania, które pomoże mi zarządzać kilkoma komputerami w domu. FortiGate byłby świetny, gdyby nie zaporowa cena dla Kowalskiego.

Czym różnią się produkty Fortinet’a od konkurencyjnych rozwiązań antywirusowych w Polsce (dla firm)?

Przede wszystkim licencją. Tak jak już wspominałem, w przypadku FortiGate kupujemy licencję na konkretną funkcjonalność i bez znaczenia jest liczba chronionych użytkowników oraz adresów IP. W przypadku FortiClienta licencję otrzymujemy dożywotnio.

Czym różni się FortiClient „Free” od kombinacji ForiGate + FortiClient?

Dla FortiClienta „Free” nie ma możliwości wykupienia wsparcia technicznego, jednak należy pamiętać, że mimo to wszystkie aktualizacje są dostępne. Produkt również nie posiada takiej elastyczności jaką zapewnia działając wspólnie z FortiGatem.

Jaka jest różnica pomiędzy FortiGatem wirtualnym a sprzętowym?

FortiGate wirtualny jest tak wydajny jak maszyna, na której został zainstalowany. Niemniej jednak różnica jest w budowie i architekturze procesorów. FortiGate sprzętowy, który korzysta z akceleracji własnych CPU będzie zawsze wydajniejszy niż wirtualny.

Przyznam szczerze, że jestem mile zaskoczony ilością opcji konfiguracyjnych i możliwościami rozwiązań FortiGate. Jak bardzo jest to rozbudowane narzędzie pokazuje fakt, że sama dokumentacja techniczna dla jednego tylko modułu opisywanego przeze mnie tj. zakładka w konsoli FortiGate – User & Device zawiera 40 stron! Szkolenie podstawowe z obsługi FortiGate trwa kilka dni i może być zakończnone uzyskaniem certyfikatów FCNSA oraz FCNSP (Fortinet Certified Network Security Administrator oraz Fortinet Certified Network Security Professional). Proszę sobie wyobrazić jak potężne narzędzie do ochrony oferuje przedsiębiorstwom Fortinet. Jednak FortiGate to nie wszystko co oferuje nam ten producent.

Recenzja miała na celu przedstawienie samej firmy Fortinet działającej w Polsce oraz na krótkim zobrazowaniu możliwości jakie zapewniają rozwiązania z jej portfolio. Jeśli stoisz przed wyborem jakie rozwiązanie wybrać dla swojej firmy, warto zainteresować się rozwiązaniami, których opis można znaleźć tutaj: www.fortinet.com/products

Wady

- cena licencji może wydawać się na pierwszy rzut oka wysoka, jednak zainwestowane pieniądze szybko się zwracają

Zalety

- dożywotnia licencja

- bardzo skuteczna, darmowa końcowa aplikacja zabezpieczająca

- rozbudowane możliwości konfiguracyjne

- niskie zapotrzebowanie na zasoby, zarówno przez FortiGate jak FortiClienta

- multiplatformowość

- optymalizacja WAN

- kontroler sieci bezprzewodowej zaimplementowany w FortiGate

- system operacyjny napędzany własnymi procesorami typu ASIC

Dla zainteresowanych zestawienie poszczególnych linków:

- Strona głowna: http://www.fortinet.com

- Również PL: http://www.fortinet.pl

- ATC: http://www.compendium.pl

- Produkty i portfolio: http://www.fortinet.com/products/

- Dokumentacja: http://kc.fortinet.com/ i http://docs.fortinet.com/

- Fortiguard center: http://www.fortiguard.com/

Czy ten artykuł był pomocny?

Oceniono: 0 razy