Na konferencji BlackHat 2019 pan Chris Navarrete z firmy Fortinet przedstawił narzędzie, które jest mu pomocne każdego dnia w pracy analityka złośliwego kodu w FortiGuard Lab. Kompletne rozwiązanie BLACKPHENIX to platforma do automatycznej analizy złośliwego oprogramowania. BLACKPHENIX jest oparty o hiperwizor VirtualBox, język Python oraz kilka innych narzędzi open-source z obsługą linii poleceń, jak np. Process Monitor, Resource Hacker, RegShot, OllyDBG i wiele innych.

Szybka i bezinwazyjna analiza szkodliwego pliku pozwala zaoszczędzić dużo czasu, który trzeba byłoby poświęcić na mozolne testowanie plików pod kątem podejrzanych wskaźników. Automatyzacja nie zawsze jest dobrym rozwiązaniem dla każdego typu wirusa, ponieważ niektóre z nich potrafią wykrywać swoje uruchomienie w środowisku wirtualnym lub za pomocą skryptu Python. To czego nie da zrobić się automatycznie, wymaga ręcznego przejrzenia, ale narzędzia takie jak BlackPhenix, pozwalają szybko zaraportować wynik skanowania do logu i pomóc zdecydować, co należy jeszcze zrobić.

Narzędzie BLACKPHENIX może być pomocne w badaniu złośliwego oprogramowania i w przyspieszeniu procesu analizy poprzez automatyzację pewnych czynności. Na kilku filmach autor tego narzędzia pokazuje jego możliwości.

Narzędzie BLACKPHENIX jest rozwijane na licencji Apache License 2.0 (do użytku komercyjnego, modyfikacji, dystrybucji, prywatnego zastosowania). Jest dostępne do pobrania z platformy GitHub: https://github.com/fortinet/ips-bph-framework

W jaki sposób AVLab przeprowadza testy bezpieczeństwa i analizuje malware?

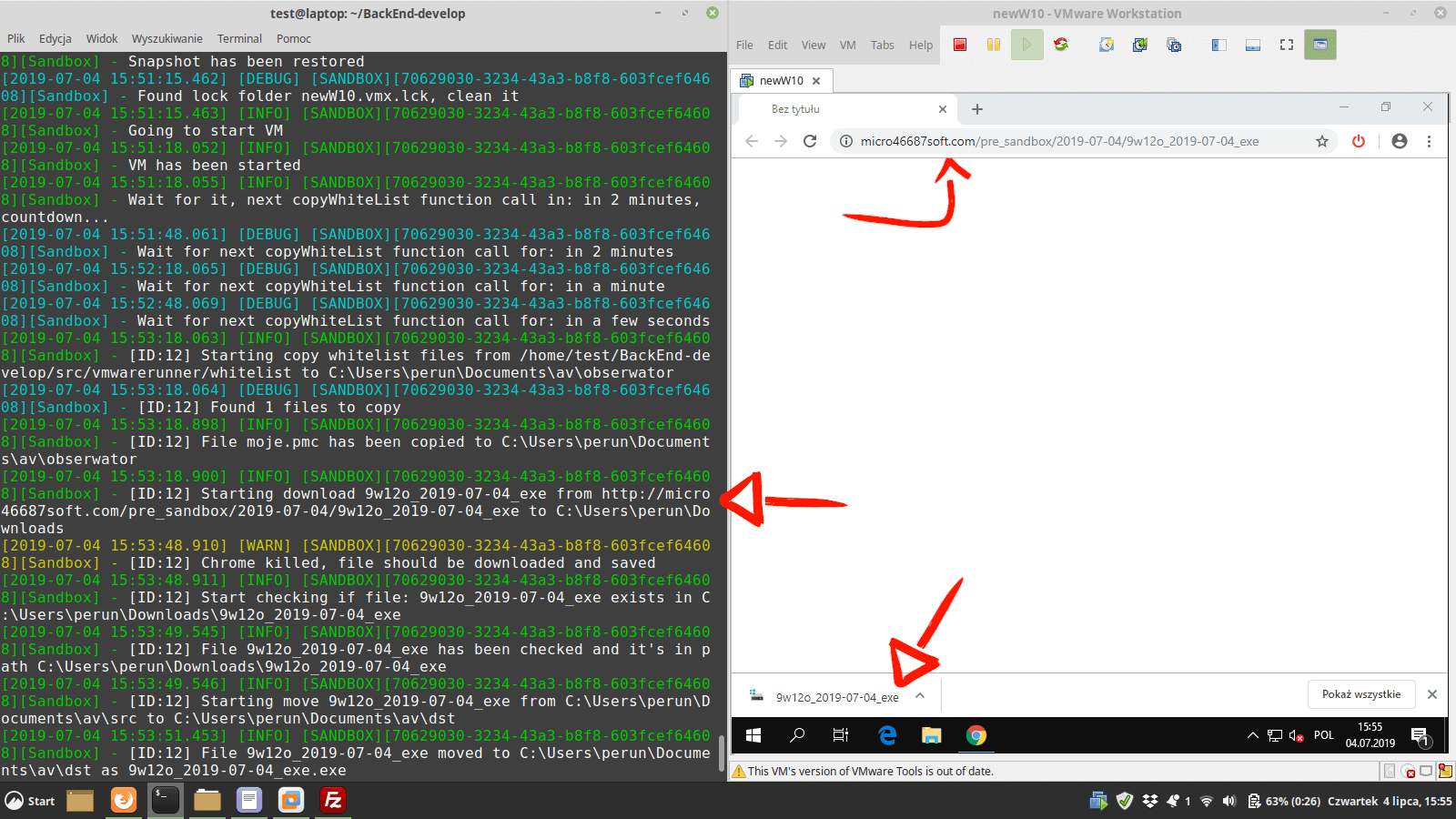

Nasza procedura przeprowadzania testów jest „podobna”, a zarazem kompletnie inna. Również automatyzujemy wszystkie czynności, od uruchomienia maszyny, po przekazanie złośliwego oprogramowania do systemu, ale tu podobieństwa się kończą.

Początkowo ze względów licencyjnych wybraliśmy darmowy VirtualBox. Przez jakiś czas spełniał nasze wymagania — posiadał wszystko czego potrzebowaliśmy, czyli dostępu do migawek i zarządzania z linii komend. Ponadto VirtualBox jest oprogramowaniem bezpłatnym do użytku komercyjnego. Tak czy owak po kilku tygodniach testów zarejestrowaliśmy zbyt wiele nieoczekiwanych błędów. Wirtualizator zawieszał się w losowych momentach. Nie radził sobie z zarządzaniem wieloma maszynami w jednym czasie. Technologia VirtualBox była niedopracowana i mało wydajna. Uważamy, że VirtualBox jest dobrym rozwiązaniem, ale do niedużych projektów, albo do zastosowania domowego. Następnie sprawdziliśmy VMware Workstation Pro oraz Citrix XenServer. Zdecydowaliśmy się na VMware, ponieważ produkt był łatwiejszy w obsłudze, posiada większe wsparcie społeczności i bardziej pasuje do naszych wymagań.

W swoich testach stawiamy na odwzorowanie prawdziwych warunków, dlatego malware do systemu dostarczamy poprzez przeglądarkę Chrome, która jest uruchamiana z odpowiednim parametrem, dzięki któremu otwiera stronę internetową z wirusem. Poza tym nasze środowisko nie ogranicza się wyłącznie do analizy malware. Dużo uwagi poświęcamy wykrywaniu analizowanego zagrożenia przez testowany produkt, a więc musimy logować nie tylko zmiany wprowadzane w systemie przez złośliwe oprogramowanie, ale także musimy wykryć, czy testowany produkt zareagował na wirusa. Szczegółowy opis jak zbudowane jest nasze środowisko i jak działa krok po kroku, wyjaśnia artykuł pt. „Jak testujemy antywirusy? Kulisy powstawania nowego portalu CheckLab.pl„.

Etap pierwszy — weryfikacja próbki. Aplikacja testująca uruchamia analizator:Sandbox. Jest to normalny system operacyjny pozbawiony ochrony, w którym sprawdzamy, czy próbki złośliwego oprogramowania mogą przejść do następnego etapu (muszą być w stanie zainfekować system).

Etap drugi — testowanie antywirusów. Aplikacja testująca uruchamia analizator:Testing. Jeżeli próbka była złośliwa, to jest poddawana testom bezpieczeństwa z zainstalowanymi rozwiązaniami do ochrony stacji roboczych.

Czy ten artykuł był pomocny?

Oceniono: 0 razy