G Data Software AG działa od już 29 lat. Przygoda niemieckiego producenta z antywirusami zaczęła się od rozwoju komputerowych technologii w roku 1985 na targach w Hanowerze, gdzie zaprezentowano nową linię komputerów domowych Atari ST napędzanych procesorem Motorola 68000 o taktowaniu 8 MHz, z 512 kB lub 1 MB pamięci operacyjnej na pokładzie i działały pod kontrolą systemu operacyjnego Atari TOS. Zaprezentowane technologie wywarły na uczestnikach targów niemały podziw, produkt zrobił również wrażenie na dwóch studentach informatyki Kaiu Figge’u i zmarłemu już Franku Kuhnie, którzy trzeba przyznać – mieli nosa i wywęszyli swój biznes.

Wspominamy o tym, ponieważ w owym czasie komputery amerykańskiego IBM-u były masowo infekowane wirusem o nazwie Wirus Brain, skłoniło to twórców G Daty do zaprezentowania rok później na premierze targów CeBIT swoją koncepcję pierwszego programu antywirusowego dla komputerów Atari ST pod nazwą G Data AntiVirenKit.

Od tego czasu minęło już prawie 30 lat, a G Data swoimi rozwiązaniami nadal dotrzymuje kroku najlepszym producentom oprogramowania antywirusowego na świecie, co więcej, niedawno organizacja IPaCSO (Innovation Framework for Privacy and Cyber Security Market Opportunities) przyznała niemieckiemu producentowi nagrodę za pomysłowość oraz szybkie reagowanie na najnowsze zagrożenia, w tym za błyskawiczne dostarczenie efektywnego rozwiązania USB Keyboard Guard zabezpieczającego przed nowymi zagrożeniami BadUSB.

Obecnie G Data jest jednym z liderów dostarczających zaawansowane technologie do walki z szerokim spektrum malware. W swoich produktach antywirusowych zaimplementowali technologie takie jak:

- OutbreakShield, technologia ta oparta jest o model chmury komputerowej, w czasie rzeczywistym chroni użytkownika przez nieznanymi zagrożeniami.

- Fingerprint – obecnie wszystkie produkty G Daty mają zaimplementowane to rozwiązanie, którego działanie polega na wtórnym zapobieganiu skanowaniu plików w czasie rzeczywistym przez silnik antywirusowy (o ile pliki te nie były zmodyfikowane), dzięki czemu proces skanowania trwa szybciej i nie zajmuje niepotrzebnie zasobów komputera.

- BankGuard – integralny z oprogramowaniem antywirusowym moduł do ochrony przed atakami na przeglądarkę MITB, trojanami bankowymi i stronami phishingowymi.

- G Data CloseGap bazuje na najnowszych sygnaturach i proaktywnych technologiach takich jak BankGuard, WebCloud, Firewall, MailCloud czy ochrona behawioralna, razem w synergii tworzą tzw. pierścień obrony, który w połączeniu ze wszystkimi korzyściami jakie oferują poszczególne moduły ochronne, zwiększa wydajność oraz szybsze i elastyczne reagowanie na najnowsze i ukierunkowane malware.

Wspominamy o tym wszystkim, ponieważ G Data to nie tylko jedna z najlepszych na świecie ochrona antywirusowa, firma dzięki swoim oddziałom rozlokowanym w prawie 90 krajach na kilku kontynentach doskonale rozwinęła sieć sprzedażową wspierając swoich partnerów w modelu przed i posprzedażowym. Oferuje dedykowane wsparcie dla każdego założonego przez partnera projektu, a wyznaczony handlowiec G Daty służy pomocą przy przetargach, zapytaniach handlowych oraz konsultacjach z działem technicznym podczas wdrożeń rozwiązań G Daty u klienta końcowego. Partnerzy mogą też liczyć na bezpłatne szkolenia i materiały, oczywiście po polsku. G Data współpracuje także ze sklepami i serwisami komputerowymi, sklepami internetowymi, dostawcami ISP i firmami integratorskimi.

Zobrazowany wyżej wizerunek firmy będzie dobrym wstępem do recenzowanych rozwiązań biznesowych G Daty, które właśnie mamy przyjemność zaprezentować.

Producent ze swojego bogatego portfolio oferuje rozwiązania dla zwykłych konsumentów: G Data Internet Security 2+2, G Data AntiVirus, G Data Internet Security, G Data Total Protection, G Data AntiVirus for MAC. Klienci biznesowi mogą skorzystać z czterech rodzajów subskrypcji i zdalnie zarządzać ochroną na stacjonarnych, mobilnych stacjach roboczych oraz na telefonach z systemem Android: G Data AntiVirus Business, G Data SmallBusiness Security, G Data Client Security Business, G Data Endpoint Protection Business, G Data MailSecurity.

- Szczegółowe porównanie produktów dla firm.

- Jeśli rozwiązania G Daty są dla Ciebie nowe, a chciałbyś wdrożyć je w swojej firmie warto zapoznać się z krótką instrukcją, w której krok po kroku wyjaśnione zostało odpowiednie postępowanie wdrożeniowe.

G Data Management Server, G Data Administrator, G Data WebAdministrator, G Data MobileAdministrator

Serwer G Data Management Server za pomocą aplikacji G Data Administrator umożliwia administratorowi zdalne zarządzanie i kontrolowanie wszystkich punktów końcowych, w tym ochronę stacji roboczych, laptopów, telefonów komórkowych i serwerów plików. Management Server obsługuje usługę Active Directory, oznacza to, że korzysta z katalogu firmy Microsoft w celu uwierzytelnienia oraz autoryzacji użytkowników i komputerów w sieci. Jako że Active Directory obsługuje użytkowników, profile dotyczące instalacji i aktualizacji oprogramowania przy pomocy G DATA Management Server, administrator może importować już istniejące grupy komputerów i automatycznie instalować na nich ochronę antywirusową.

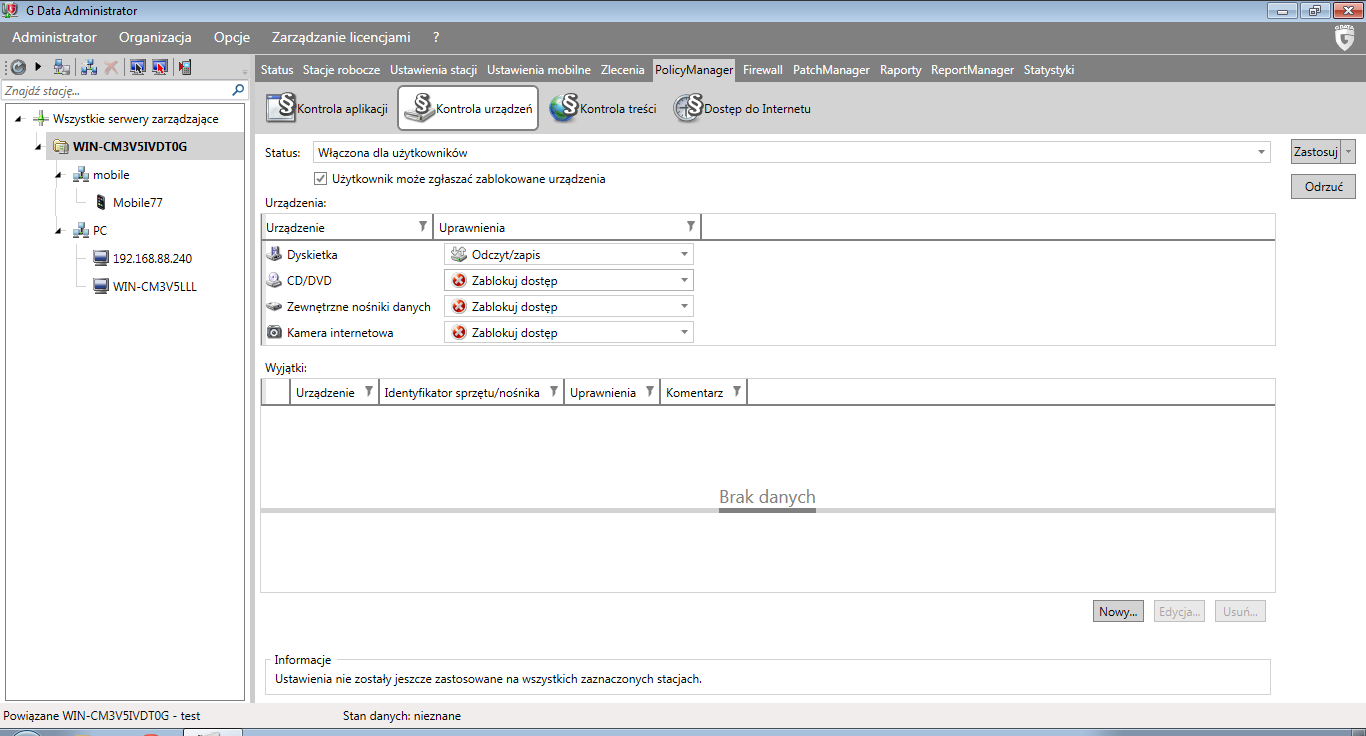

Konsola administracyjna G Daty oprócz zarządzania tradycyjną ochroną antywirusową, firewallem, antyspamem i innymi modułami zależnymi od rodzaju rozwiązania, oferuje także kontrolowanie dostępu do urządzeń przenośnych podłączanych do portów USB, zainstalowanych aplikacji w systemie, dostępu do treści internetowych oraz dostępu do Internetu w określonych dniach i godzinach.

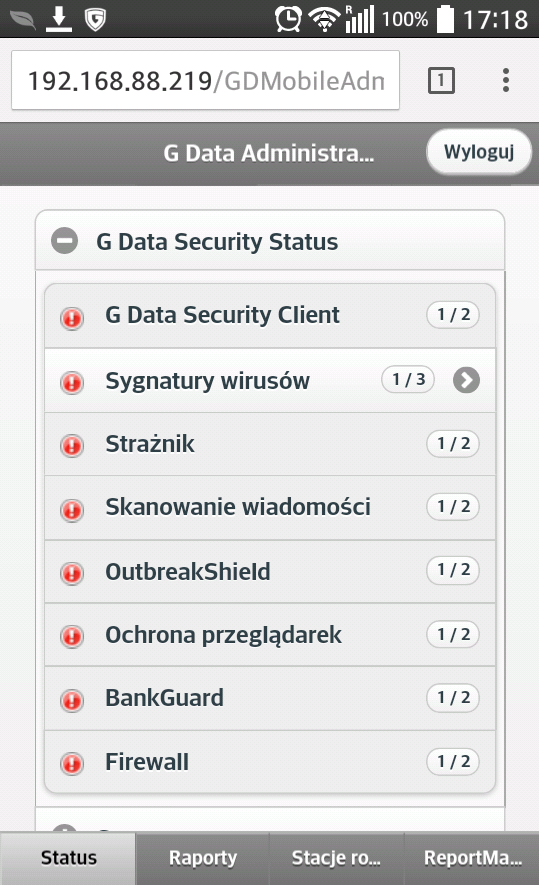

Lokalna konsola pozwala szybko podejrzeć, którzy użytkownicy sieci są najczęściej atakowani złośliwym oprogramowaniem, czy posiadają najnowsze sygnatury lub czy na ich stacjach roboczych włączone zostały wszystkie moduły ochronne takie jak firewall, antywirus, OutbreakShield, ochrona przeglądarek, BankGuard.

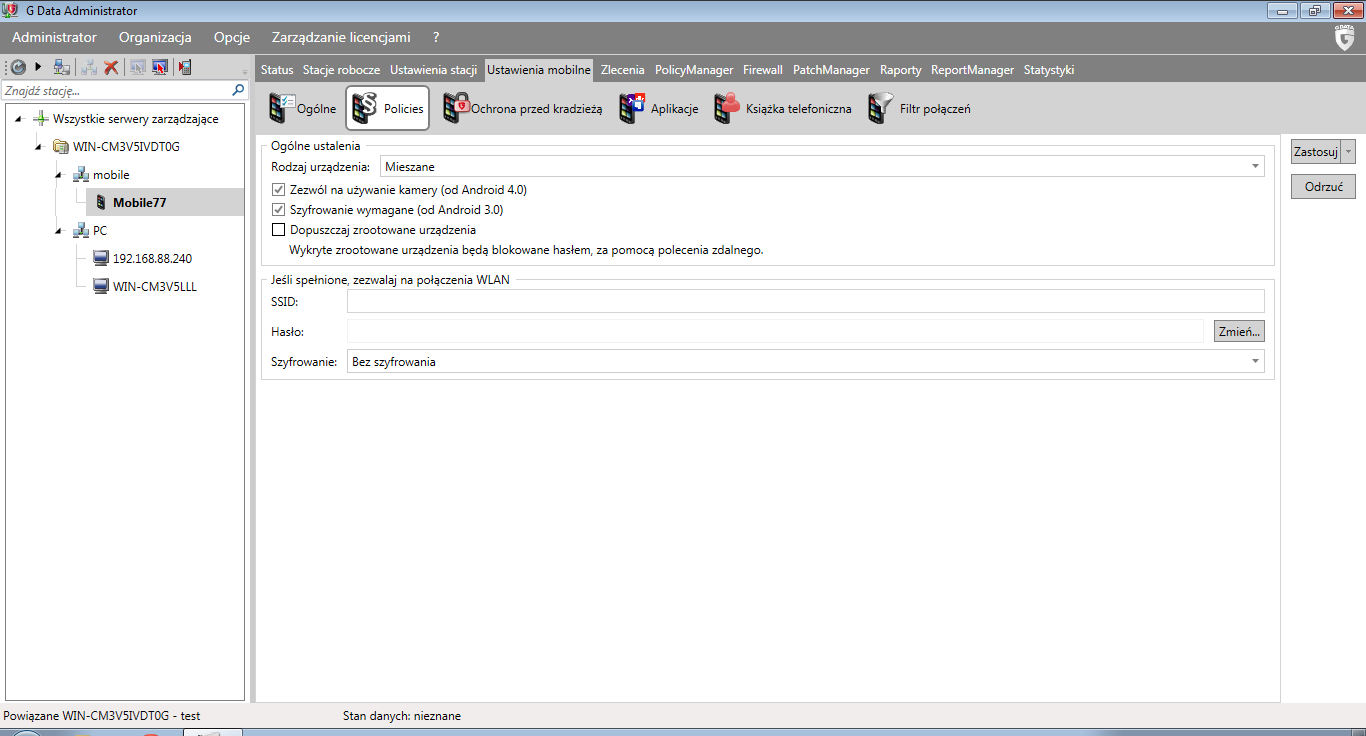

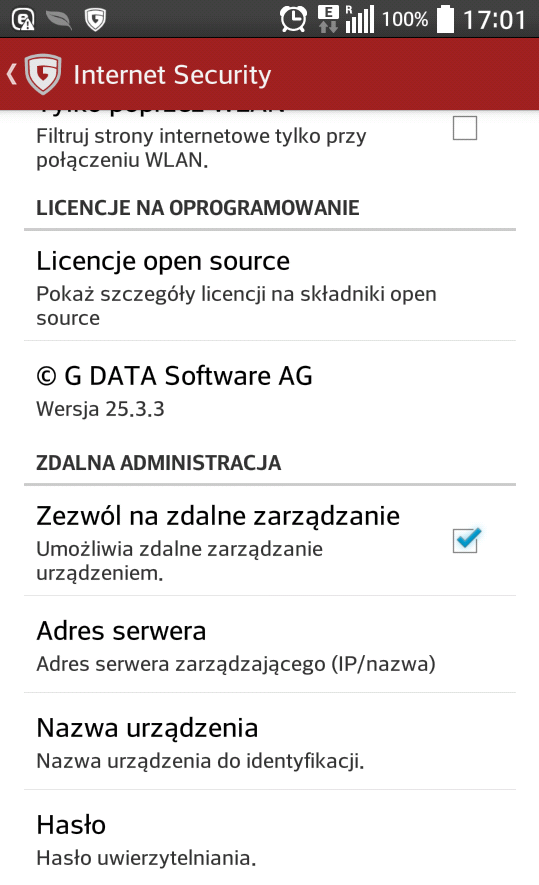

Aby lepiej chronić dane firmy przed złośliwym oprogramowaniem G Data wprowadziła ochronę dla urządzeń z systemem Android. Zdalne zarządzanie telefonami umożliwia ich lokalizację, przywrócenie ustawień fabrycznych, włączenie sygnału alarmowego, zablokowanie ekranu po wymianie karty SIM, wymazanie danych po utracie urządzenia, zablokowanie dostępu do kamery, wymuszenie szyfrowania danych oraz blokadę dostępu do sieci WLAN dla urządzeń zrotowanych z opcją tworzenia wyjątków.

Oprócz wspominanych wyżej funkcjonalności, G Data Management Server umożliwia zarządzanie mobilną ochroną (MDM) i poprawkami systemowymi – wszystko to może być dostępne z dowolnego komputera w sieci poprzez G Data WebAdministrator, dzięki któremu administrator zaloguje się do serwera przez szyfrowany protokół HTTPS, gdzie konfiguracja ustawień wygląda identycznie jak w aplikacji G Data Administrator na serwerze.

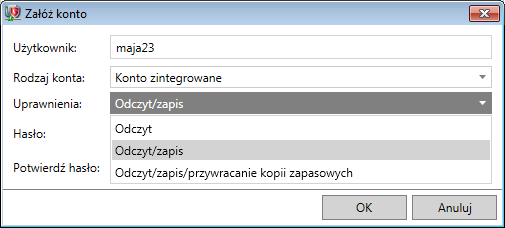

Administrator może stworzyć nowego użytkownika, któremu przydzieli odpowiednie uprawnienia. Metoda weryfikacji konta opiera się o uwierzytelnianie Windows oraz o uwierzytelnianie zintegrowane. Ta pierwsza pozwala na logowanie się do konsoli przy pomocy danych dostępowych konta administratora systemu Windows, z kolei druga możliwość opiera się o utworzone wcześniej konta użytkowników, którzy otrzymają uprawnienia wglądu lub modyfikacji ustawień w konsoli. Warto wiedzieć, że metoda uwierzytelnienia zintegrowanego nie ma nic wspólnego z kontem użytkownika w systemie.

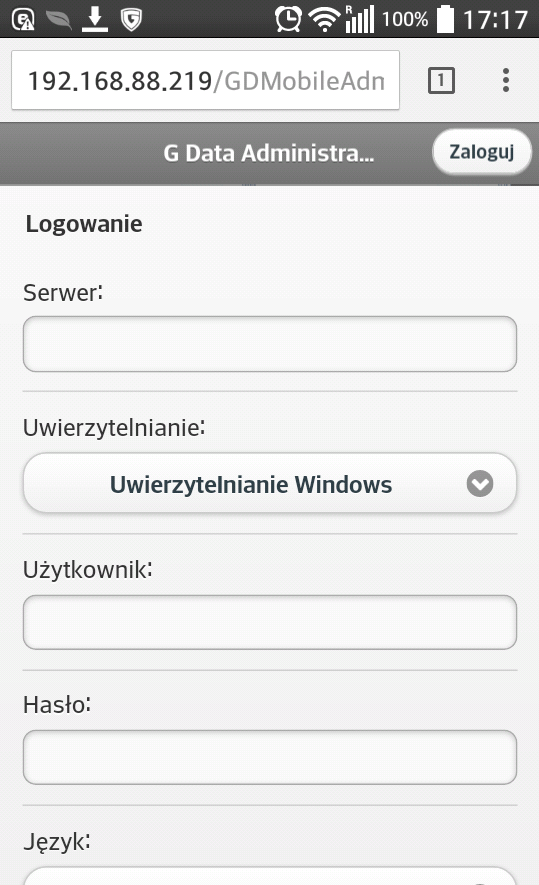

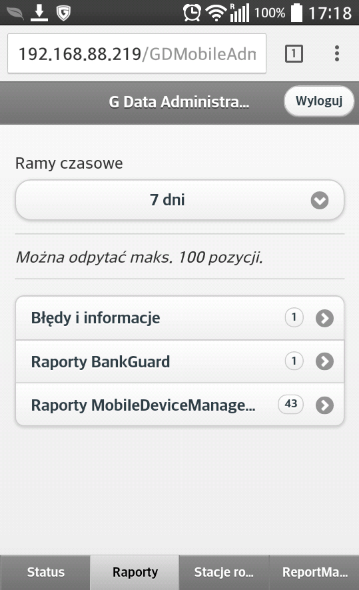

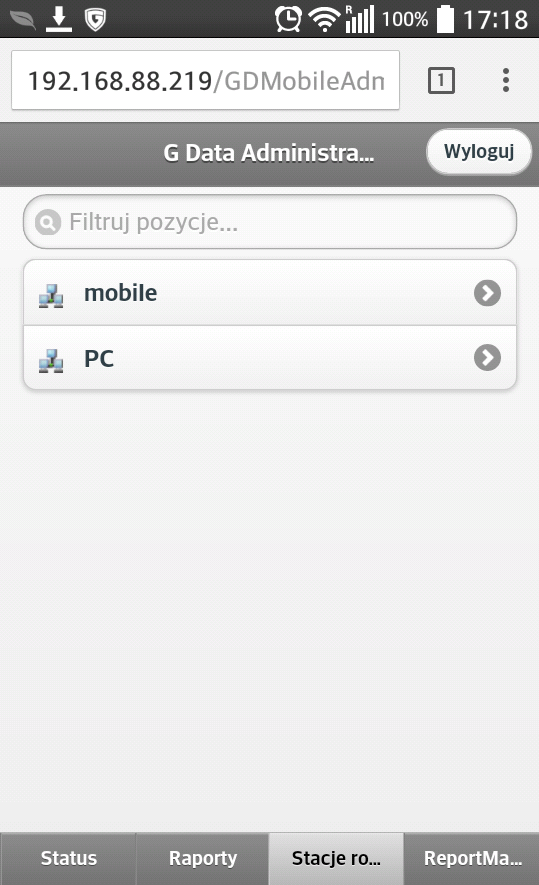

Niemiecki producent, aby jeszcze bardziej unowocześnić podejście do zarządzania ochroną umożliwił połączenie się z serwerem G Data Management Server poprzez zdalne połączenie z poziomu przeglądarki w telefonie, której możliwości w stosunku do pełnoprawnych odpowiedników na PC zostały mocno ograniczone:

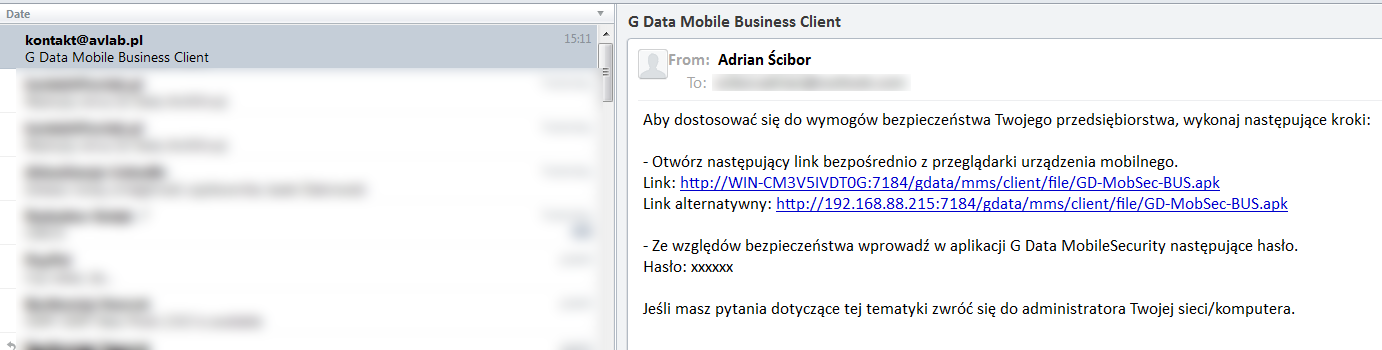

Na komputerach PC do poprawnego funkcjonowania G Data WebAdministrator niezbędna jest aplikacja Microsoft SilverLight. By zdalnie z urządzenia mobilnego zarządzać serwerem G Data Management Server konieczna jest instalacja mobilnego antywirusa G Data Internet Security for Android i odpowiednia konfiguracja zdalnego połączenia: IP/nazwa serwera, nazwa telefonu, hasło – które tworzymy w ustawieniach serwera dla autoryzacji urządzeń mobilnych. Hasło to będzie automatycznie wysłane na podany adres e-mail (w konsoli wymagana jest wcześniejsza konfiguracja serwera SMTP) wraz z instrukcją instalacji G Daty Internet Security for Android.

G Data PatchManagement

Zarządzanie poprawkami, które łatają luki stwarzające słabość zabezpieczeń krytycznych obszarów systemów to dzisiaj jeden z ważniejszych aspektów bezpieczeństwa sieci korporacyjnych. Luki w oprogramowaniu mogą stać się koszmarem, bowiem z jednej strony to administrator odpowiedzialny jest za rozwiązanie, które stale będzie skanowało oprogramowanie identyfikując i natychmiast stosując odpowiednie poprawki ograniczające ryzyko wtargnięcia exploita do systemu. Jednak z drugiej strony, proces wdrożenia aktualizacji musi być bezinwazyjny, łatki nie mogą powodować konfliktu z innym oprogramowaniem, ponadto patchowanie musi być maksymalnie zautomatyzowane.

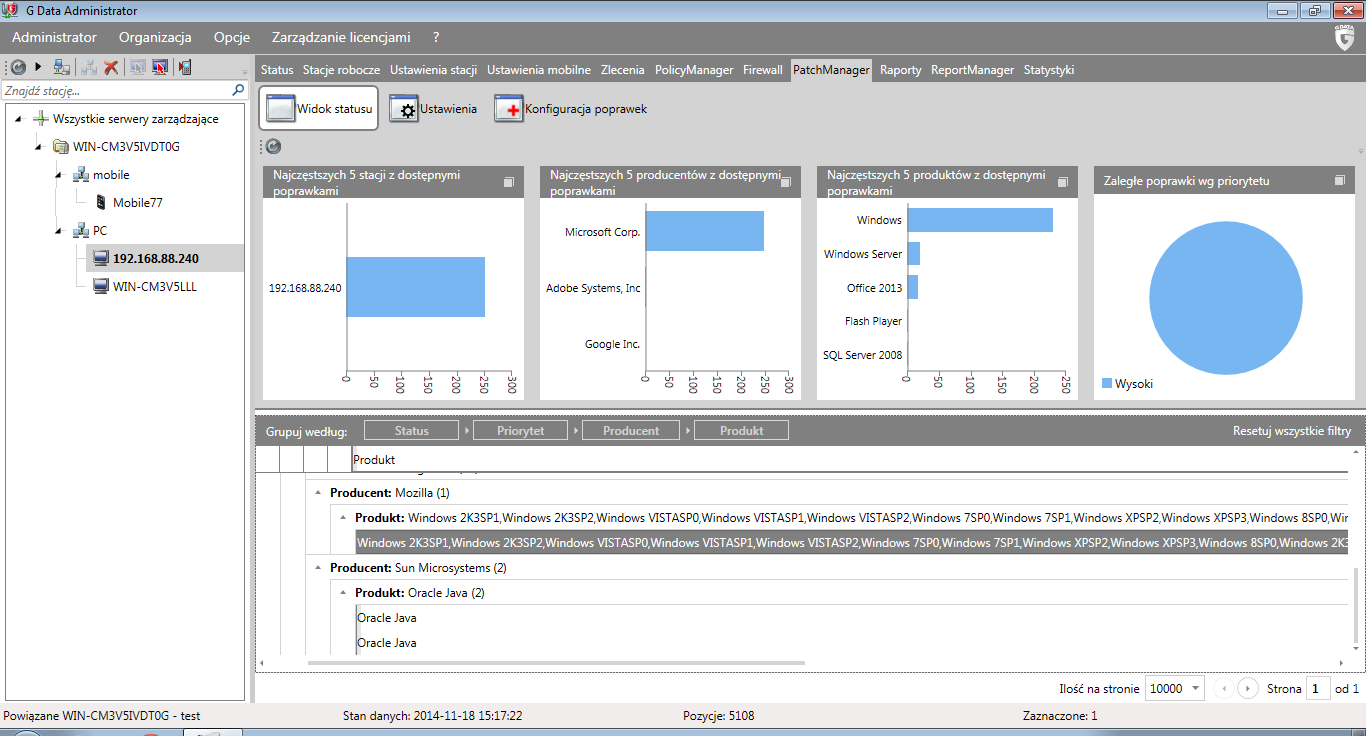

G Data by rozwiązać ciągły problem ze stosowaniem poprawek wprowadziła w ubiegłym roku do swoich produktów rozwiązanie PatchManagement, jako dodatek (opcjonalny i dodatkowo płatny) współpracujący z G Data AntiVirus, G Data ClientSecurity oraz G Data EndpointProtection w wersji Business. G Data PatchManagement odpowiedzialny jest za monitorowanie zarówno maszyn wirtualnych jak i fizycznych, w których proces automatycznego skanowania w tle wyszukuje luki mające wpływ na obniżanie poziomu bezpieczeństwa ze strony exploitów. Znalezione problemy z nieaktualnym oprogramowaniem prezentowane są w centralnej konsoli zarządzania.

Wyniki posortowane są według priorytetu, później producenta, produktu i odpowiedniej aktualizacji. Z dostępnego menu wywołanego PPM administrator może sprawdzić status poprawki, zainstalować ją, wycofać oraz uzyskać szczegółowe informacje np. dokładny opis podatności. G Data PatchManagement do tej pory zgromadził ponad 15 000 łatek i aktualizacji, które zanim trafią do oprogramowania biznesowego są wcześniej testowane.

Testy

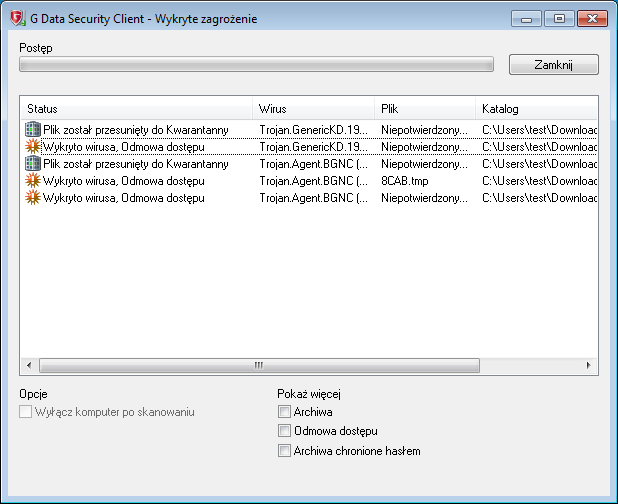

By sprawdzić ochronę lokalnego endpointa G Data Security Client zainstalowaliśmy program w wirtualnym systemie Windows 7 x32 Professional + SP1 na ustawieniach domyślnych, po czym uruchomiliśmy 40 złośliwych hostów.

1. W pierwszej części testu, gdzie badamy ochronę na poziomie HTTP, program wykrył 36 zagrożeń na 40 próbek.

2. W drugiej części, kiedy program pozwolił zapisać malware na dysk, automatycznym skanowaniem dostępowym usunął 3 zagrożenia.

3. W trzeciej części sprawdzamy skuteczność ochrony proaktywnej. G Data Security Client dopuścił do pobrania jednego złośliwego pliku, pozwolił go uruchomić, jednak ochrona proaktywna zablokowała szkodliwe działanie.

- Ogólna skuteczność programu to 100%.

Aby sprawdzić ochronę przed phishingiem wykorzystaliśmy 20 linków nie starszych niż 48 godzin. G Data Security Client wykrył 11/20 stron wyłudzających dane logowania, numery kart kredytowych / debetowych.

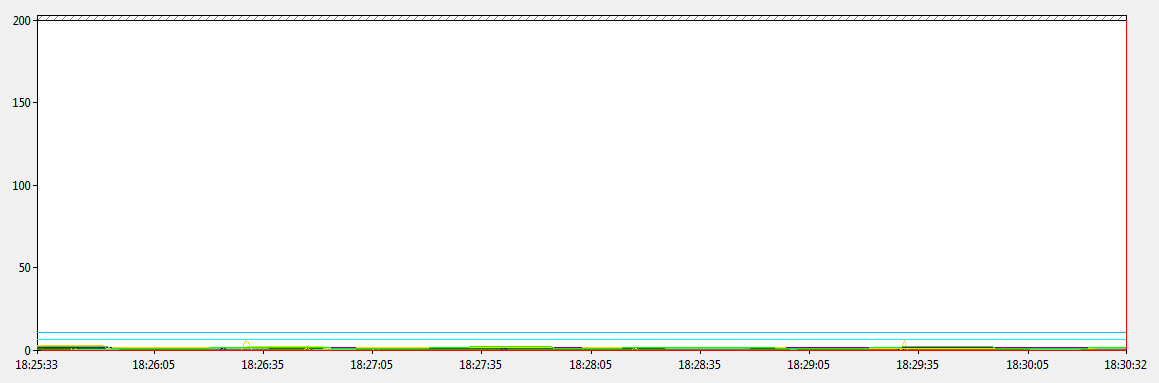

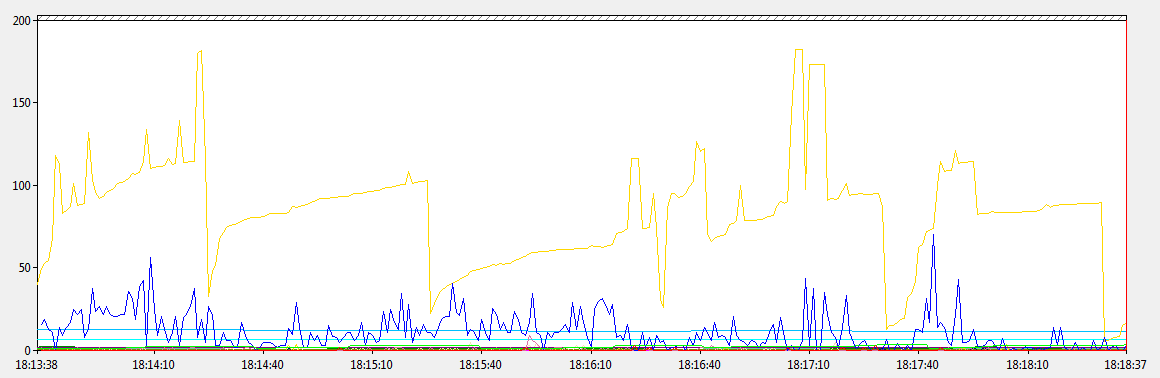

Aby sprawdzić wykorzystanie pamięci RAM i CPU przez procesy G Data Security Client, program przy pomocy zdalnej instalacji zainstalowaliśmy na utworzonym wcześniej obrazie systemu, który wykorzystujemy do testów wydajnościowych. W Windowsie 7 x32 + SP1 z ważnymi poprawkami do dnia 1 listopada 2014 oraz z zainstalowanymi aplikacjami MS Office 2013, Java, Adobe Flash, Adobe Reader, Mozilla, Chrome, Thunderbird, CCleaner i kilkoma innymi, we wbudowanym w system monitorze wydajności zbieraliśmy dane przez 5 minut z interwałem ustawionym na 1 sekundę. Przed testem program został zaktualizowany do najnowszych baz sygnatur.

Średnio, podczas 5 minutowego testu procesy programu w spoczynku podczas działania jałowego potrzebowały do działania 0,111% czasu procesora i 25 MB pamięci RAM.

Średnio, podczas 5 minutowego pełnego skanowania systemu, procesy G Daty Security Client potrzebowały do działania 11,934 % czasu procesora i łącznie 150 MB pamięci RAM.

Podsumowanie

Ciężko napisać mi podsumowanie, może dlatego, że jestem „przeżarty” rozwiązaniami w chmurze, które nie wymagają posiadania własnego serwera do zarządzania ochroną i nie ograniczają się w zdalnej konfiguracji tylko do sieci lokalnej. Jednak wiem, że ochrona oparta o model SaaS nie może być na wszystkich płaszczyznach jednakowo porównywana z rozwiązaniami wymuszającymi odżałowanie jednej stacji roboczej. Jest to kwestia polityki bezpieczeństwa firmy, zasad i reguł, które jeśli dopuszczają hostowanie ochrony na serwerach producenta, decyzja w wyborze odpowiedniego oprogramowania może być naprawdę trudna.

Czym recenzowane rozwiązanie G Daty pozytywnie mnie zaskoczyło? Było tego trochę. Łatwą instalacją i wdrożeniem, możliwością zarządzania z jednej konsoli ochroną „stacjonarną” i mobilną (MDM) oraz jakże potrzebnym modułem PatchManagement, który nie wymusza zakupu dodatkowego oprogramowania zarządzanego z osobnej konsoli i zajmującego kolejne zasoby.

Dodatkowe informacje:

- Podręcznik administratora: http://mirror02.gdata.de/dl_poland/uni/business/cur/manualb.pdf

- Pierwsze kroki z G Data Business: https://www.gdata.pl/pomoc-techniczna,jak-zainstalowac-g-data-antivirus-business

Czy ten artykuł był pomocny?

Oceniono: 0 razy