Popularne oprogramowanie wykorzystywane do wirtualizacji posiada lukę 0-day. Atakujący może za pośrednictwem systemu w maszynie wirtualnej dostać się do hosta i tam wykonać kod z uprawnieniami VirtualBoxa. Podatność została opisana na GitHubie.

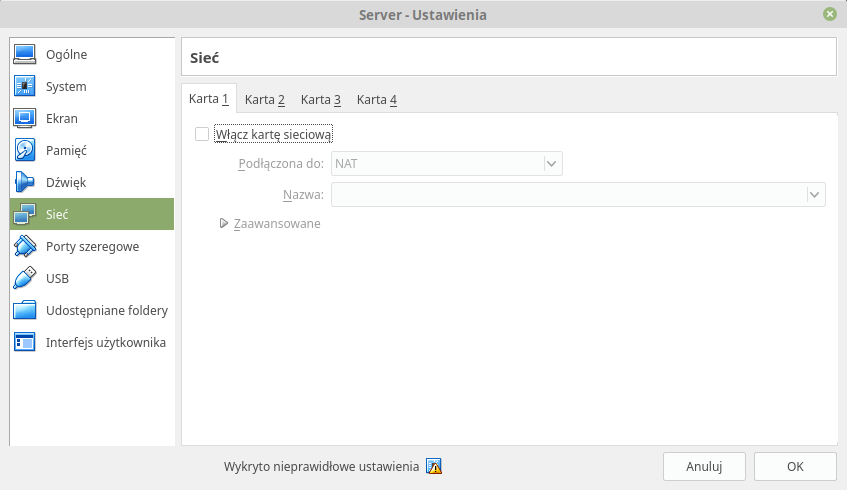

Luka ma zastosowanie, gdy maszyna wirtualna ma „znatowany” interfejs sieciowy. Według badacza, który odkrył podatność, Siergieja Zelenyuka, atakujący może wykonać kod z uprawnieniami ring-3 (dotyczy obszaru programów), a nawet ring-0 (z najwyższymi możliwymi), wykorzystując inne podatności. Dlatego tak ważne są regularne aktualizacje.

Zelenyuk testował przygotowane przez siebie exploity na Ubuntu, ale twierdzi, że nie będzie problemów z uruchomieniem ich w systemie Windows. Publicznie ujawnił informacje o podatności, ponieważ już w przeszłości zgłaszał inny błąd bezpośrednio do Oracle. Firma to, mówiąc wprost, olała.

Co użytkownik VirtualBoxa może zrobić? Zaktualizować system operacyjny hosta i liczyć, że nic się nie wydarzy. Pozostaje jeszcze zaczekać na aktualizację samego hiperwizora, którego nowe wersje są stosunkowo szybko wydawane.

Podatne są wszystkie wersje VirtualBox od 5.2.20 i wcześniejsze. Do czasu aktualizacji aplikacji do zarządzania maszynami wirtualnymi warto ograniczyć testowanie próbek szkodliwego oprogramowania do znanych typów. W przeciwnym wypadku luka nie będzie miała zastosowania przy normalnej pracy.

Czy ten artykuł był pomocny?

Oceniono: 0 razy