Dokonując ważnego przełomu w walce z cyberprzestępczością, organy ścigania z 10 krajów znacząco wpłynęły na grupę cyberprzestępczą LockBit – informuje Europol. Zatrzymań dokonano również na terytorium Polski. Sukces nie oznacza jednak całkowitego unieszkodliwienia grupy.

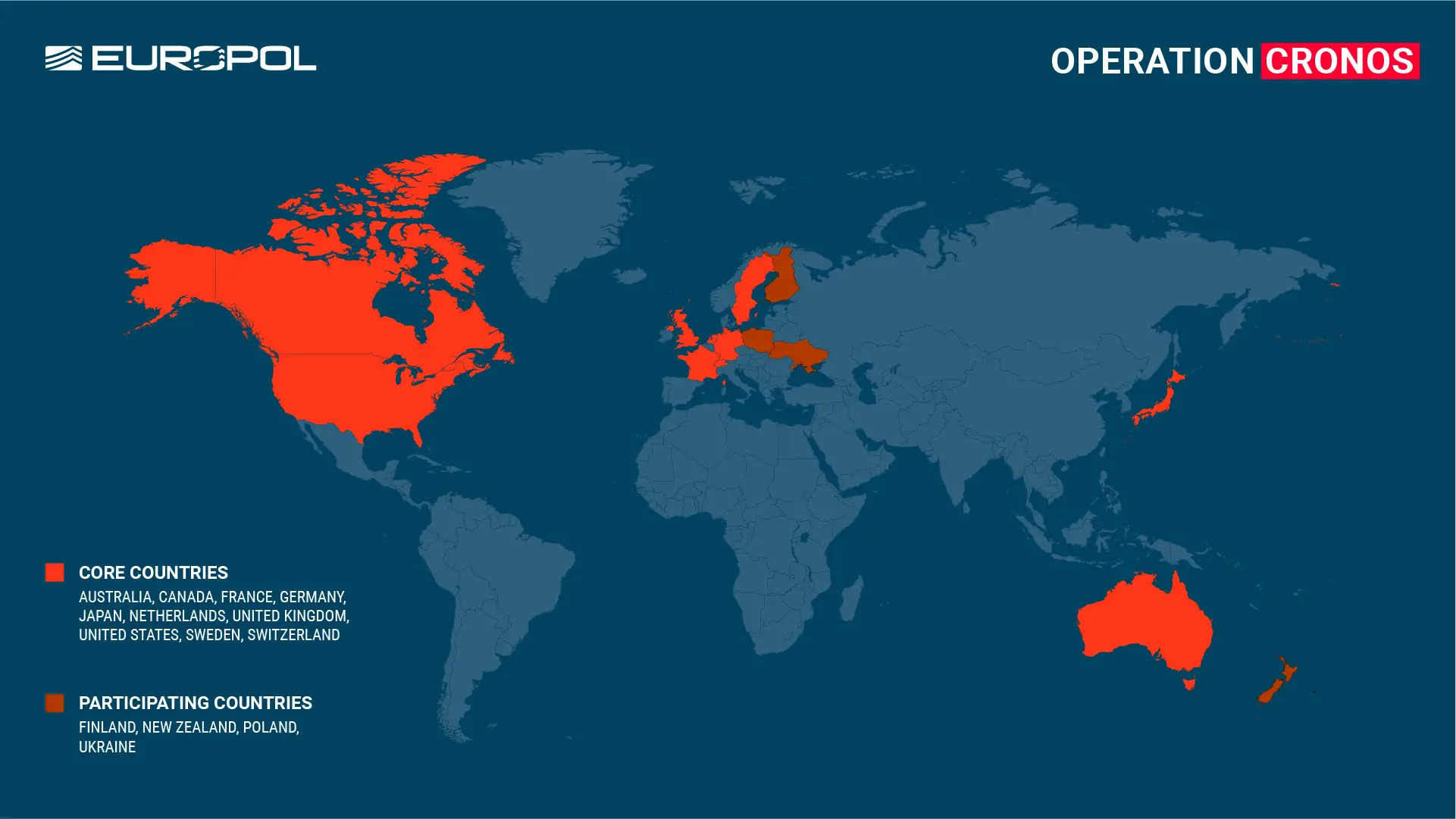

Eksperci Check Point Research twierdzą, że LockBit jest powszechnie uznawany za najbardziej wszechstronne i szkodliwe oprogramowanie ransomware na świecie, powodujące szkody warte miliardy euro. Zorganizowana akcja policji była następstwem złożonego dochodzenia prowadzonego przez brytyjską Narodową Agencję ds. Przestępczości w ramach międzynarodowej grupy zadaniowej znanej jako „Operacja Cronos”, koordynowanej na poziomie europejskim przez Europol i Eurojust.

Trwająca wiele miesięcy operacja doprowadziła do naruszenia głównej platformy LockBit i innej infrastruktury krytycznej, która umożliwiła ich przestępcze przedsięwzięcie. Obejmuje to zamknięcie 34 serwerów w Holandii, Niemczech, Finlandii, Francji, Szwajcarii, Australii, Stanach Zjednoczonych i Wielkiej Brytanii.

Efektem współpracy jest możliwość odszyfrowania danych dla niektórych wariantów ransomware używanego przez grupę Lockbit na przestrzeni ostatnich lat.

W tym celu FBI opracowało stronę www.lockbitvictims.ic3.gov, z której mogą skorzystać wszystkie potencjalne ofiary. Informacja prasowa FBI na ten temat.

Podstawowe statystyki o grupie LockBit

Przypomnijmy, że LockBit, to jedna z najbardziej aktywnych grup ransomware na świecie, która zaatakowała ponad 2000 ofiar, otrzymała ponad 140 milionów dolarów okupu i zażądała okupu na łączną kwotę setek milionów dolarów.

Cyberprzestępcy dystrybuują oprogramowanie ransomware w modelu subskrypcyjnym od roku 2019. Złośliwe oprogramowanie po zainfekowaniu systemów pozostawia niewiele śladów włamania, ponieważ wczytuje się do pamięci operacyjnej, nie zostawia po sobie plików oraz usuwa logi systemowe, które często są pomocne w wyodrębnieniu danych technicznych na temat ataku oraz kodu złośliwego oprogramowania.

Ta grupa hakerów najbardziej zainteresowana jest firmami i instytucjami z sektora obronności, lotnictwa, energetyki, finansów, opieki zdrowotnej, transportu. Za cel obiera głównie duże firmy i organizacje rządowe, ponieważ ich celem są pieniądze.

Do arsenału technicznego używanego przez LockBit zaliczamy narzędzie open-source takie jak: 3AM, CrackMapExec, EmpireProject, LockBit, Mimikatz, PsExec.

Na wniosek francuskich organów sądowych zatrzymano dwie osoby powiązane z LockBit w Polsce i na Ukrainie. Francuskie i amerykańskie władze sądownicze wydały także trzy międzynarodowe nakazy aresztowania i pięć aktów oskarżenia. W ramach operacji zamrożono ponad 200 kont kryptowalutowych powiązanych z członkami organizacji.

LockBit operuje niemal na całym świecie, a setki partnerów rekrutuje się do przeprowadzania operacji ransomware przy użyciu narzędzi i infrastruktury LockBit. Płatności okupu zostały podzielone pomiędzy główny zespół LockBit i podmioty stowarzyszone, które otrzymały średnio trzy czwarte zebranych okupów.

Grupa ransomware słynie również z eksperymentowania z nowymi metodami wywierania presji na ofiary, aby zapłaciły okup. Jedną z takich metod jest potrójne wymuszenie, które obejmuje tradycyjne metody szyfrowania danych ofiary i grożenia ich wyciekiem, ale obejmuje także ataki typu Distributed Denial-of-Service (DDoS) jako dodatkową warstwę nacisku.

Czy ten artykuł był pomocny?

Oceniono: 0 razy