W ciągu dwóch ostatnich tygodni analitycy firmy Check Point monitorowali podejrzaną aktywność wymierzoną w rosyjskie firmy, która stanowi dotąd niespotykaną relację pomiędzy atakującym a ofiarą. Po raz pierwszy w historii zaobserwowano coś, co wyglądało na skoordynowany atak Korei Północnej na cele znajdujące się na terytorium Rosji. Pomimo tego, że powiązanie ataków z konkretną grupą hackerską jest problematyczne, analiza ujawnia istotne powiązania z taktyką, technikami i narzędziami używanymi przez północnokoreańską grupę Lazarus.

Jak informują specjaliści odkrycia dokonano podczas śledzenia wielu złośliwych dokumentów pakietu Office, które zostały zaprojektowane i wykonane specjalnie pod kątem rosyjskich ofiar. Po ich bliższych oględzinach udało się powiązać je z wczesnym etapem scenariusza ataku, który finalnie prowadził do zaktualizowanego wariantu wszechstronnego backdoora grupy Lazarus nazwanego przez US-CERT KEYMARBLE.

Czasami nazywany Hidden Cobra, Lazarus jest jedną z najaktywniejszych grup APT. Niesławna grupę, będącą organizacją sponsorowaną przez północnokoreański rząd, uważa się za odpowiedzialną za kilka z największych włamań internetowych ostatniej dekady. Mowa tu między innymi o zhakowaniu Sony Pictures Entertainment, oszustwo bankowe w Bangladeszu oraz wiele innych poważnych operacji, takich jak kradzież kryptowalut o wartości wielu milionów dolarów z przynajmniej pięciu różnych giełd kryptowalutowych na całym świecie.

Pomimo tego, że czas trwania kampanii pokrywa się z doniesieniami z zeszłotygodniowego raportu ESTsecurity na temat kampanii “Operation Extreme Job”, której ofiarami były południowokoreańskie firmy związane z bezpieczeństwem, zaobserwowano inne taktyki, techniki i procedury zastosowane w tych dwóch operacjach.

W społeczności cyberbezpieczeństwa od dłuższego czasu panuje przekonanie, że Lazarus jest podzielony na co najmniej dwa oddziały: pierwszy nazywa się Andariel i skupia głównie na atakach na południowokoreański rząd i organizacje, a drugi to Bluenoroff, którego głównym celem jest monetyzacja i kampanie szpiegowskie.

Różnice pomiędzy dwoma kampaniami przeprowadzanymi w tym samym czasie zdaje się potwierdzać teorię o wielu oddziałach.

Incydent ten stanowi jednakże nietypowy wybór ofiary północnokoreańskich hakerów. Zwykle ich ataki odzwierciedlają geopolityczne napięcia pomiędzy Koreą Północną a krajami takimi jak USA, Japonia czy Korea Południowa. W tym przypadku jednak, celem były rosyjskie organizacje.

Przebieg ataku

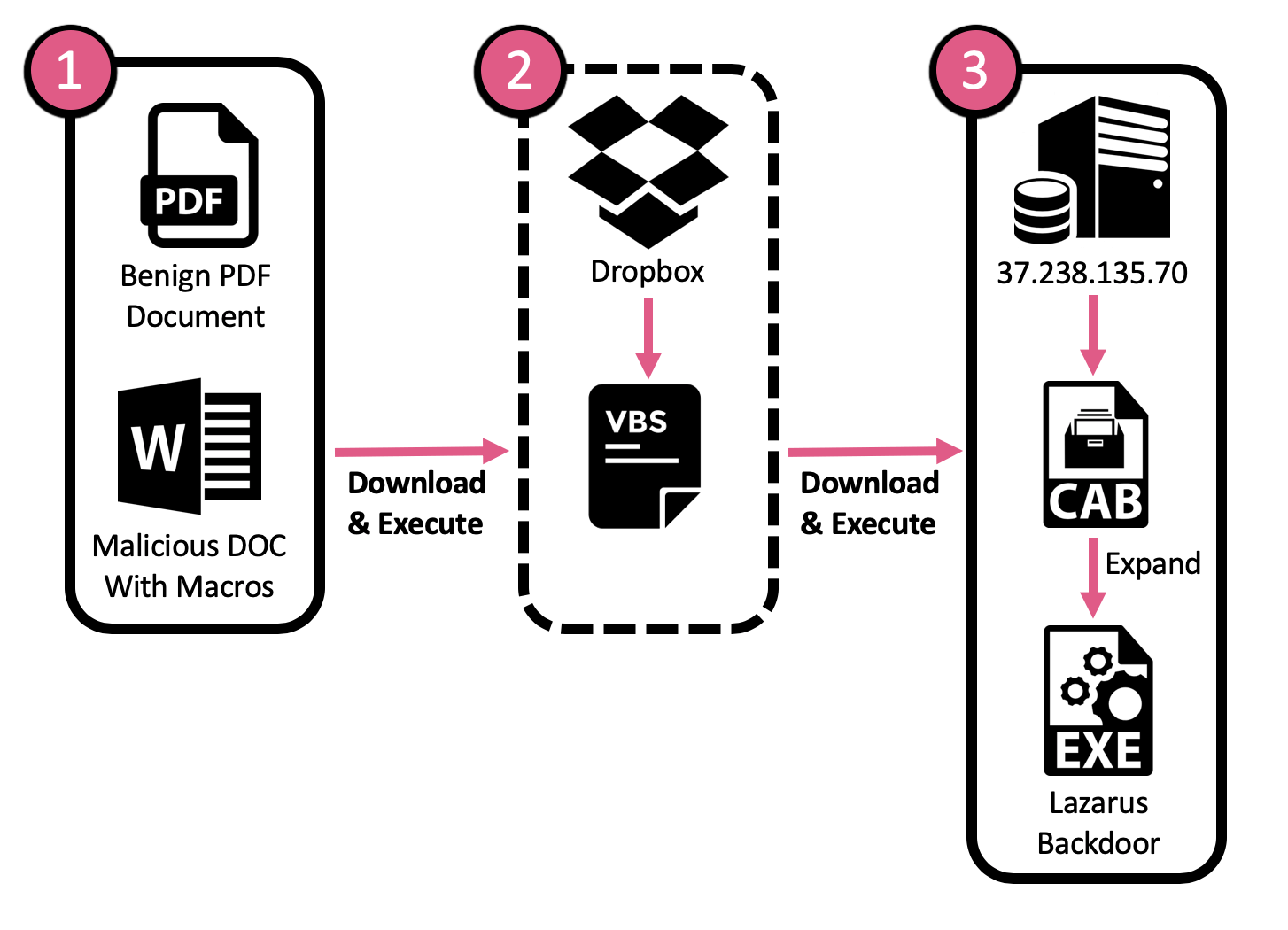

Podczas analiz eksperci Check Pointa spotkali się z dwoma różnymi scenariuszami infekcji. Główny scenariusz składa się z trzech kroków:

- Pobranie pliku ZIP zawierającego dwa dokumenty: niezainfekowanego dokumentu PDF oraz złośliwego dokumentu Word zawierającego makra.

- Złośliwe makro pobiera skrypt VBS z konta Dropbox, po czym następuje uruchomienie pobranego skryptu.

- Skrypt VBS pobiera plik CAB z serwera Dropbox, rozpakowuje plik EXE z backdoorem korzystając z windowsowego narzędzia expand.exe, a następnie uruchamia go.

Początkowo, scenariusz składał się ze wszystkich powyższych kroków, ale w którymś momencie atakujący zdecydowali się pomijać drugi krok i makra w dokumencie Word zostały zmodyfikowane, aby bezpośrednio pobierać i uruchamiać backdoora Lazarus z etapu trzeciego.

W ataku występuje kilka popularnych czynników, a więc:

- Złośliwy dokument PDF zawierający hiperłącze.

- Zainfekowane pliki Word.

- Hostowane skrypty VBS na serwerach Google (chmura Dropbox).

- Samorozpakowujące się archiwum CAB i pliki wykonywalne backdoora.

- Pełną analizę ataku można przeczytać na blogu grupy badawczej Check Point.

IoC dla badaczy i zespołów bezpieczeństwa:

2b4fb64c13c55aa549815ec6b2d066a75ccd248e (New KEYMARBLE sample) d1410d073a6df8979712dd1b6122983f66d5bef8 (Old KEYMARBLE sample) 088c6157d2bb4238f92ef6818b9b1ffe44109347 (Maldoc) 4cd5a4782dbed5b8e337ee402f1ef748b5035709 (Maldoc) e89458183cb855118539373177c6737f80e6ba3f (Maldoc) a5b2c704c5cff550e6c47454b75393add46f156f (ZIP file containing decoy PDF) 194\.45\.8\.41:443 (KEYMARBLE C2) hxxp://37\.238\.135\.70/img/anan.jpg (Dropzone server) Klucz publiczny: —–BEGIN CERTIFICATE—– MIIDYjCCAkqgAwIBAgIIAZAXmK+UHF4wDQYJKoZIhvcNAQELBQAwZjELMAkGA1UE BhMCVVMxGTAXBgNVBAoMEEdsb2JhbFNpZ24gbnYtc2ExPDA6BgNVBAMMM0dsb2Jh bFNpZ24gT3JnYW5pemF0aW9uIFZhbGlkYXRpb24gQ0EgLSBTSEEyNTYgLSBHMjAi GA8yMDE4MDkwMjE0NDgwOVoYDzIwMjAwMTE2MTQ0ODA5WjBmMQswCQYDVQQGEwJV UzEZMBcGA1UECgwQR2xvYmFsU2lnbiBudi1zYTE8MDoGA1UEAwwzR2xvYmFsU2ln biBPcmdhbml6YXRpb24gVmFsaWRhdGlvbiBDQSAtIFNIQTI1NiAtIEcyMIIBIjAN BgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAvwzKLRSyHoRCW804H0ryTXUQ8bY1 n9/KfQOY06zeA2buKvHYsH1uB1QLEJghTYDLEiDnzE/eRX3Jcncy6sqQu2lSEAMv qPOVxfGLYlYb72dvpBBBla0Km+OlwLDScHZQMFuo6AgsfO2nonqNOCkcrMft8nyV sJWCfUlcOM13Je+9gHVTlDw9ymNbnxW10x0TLxnRPNt2Osy4fcnlwtfaQG/YIdxz G0ItU5z+Gvx9q3o2P5jehHwFZ85qFDiHqfGMtWjLaH9xICv1oGP1Vi+jJtK3b7Fa F9c4mQj+k1hv/sMTSQgWC6dNZwBSMWcjTpjtUUUduQTZC+zYKLNLve02eQIDAQAB oxAwDjAMBgNVHRMEBTADAQH/MA0GCSqGSIb3DQEBCwUAA4IBAQBRe7BnZbn005fj P5in0Pv6FMWy9x7kzjI2e6JcxXr+LuEisfxACkw2g2yFrQAzZguTSGYiSIDtwURE A+ALRoZFa9gVwtqKQFOQOBcDYINZIqI8Ma7eprcF/O+tAOzHIRoifyYYpv0Is89x 6xI8og9hRzVTyov5eYK0tqjdMZwRWSQz2hmghhqXx43YlRw0f69iKjJ7MpHtv/Ru uMPlbwo/VRXY8kywL/GkFG3nPxWKXm7T4nBFp5/sYCvfakPpZDuzEN7igXhOWaqL TwkCOWQf3m6oX56DDpzeHJmLYEukX7QNjVBF3mTW7LIuPT5rR3nJFYJA9Tf0umvd B30JttH5 —–END CERTIFICATE—–

Czy ten artykuł był pomocny?

Oceniono: 0 razy