Badacze Check Pointa rozwikłali tajemnicę zaginięcia przelewu o wartości 1 miliona dolarów, za którą stał chiński haker, fałszujący wymianę korespondencji pomiędzy spółką venture capital a izraelskim start-up’em. Do dokonania oszustwa wystarczyły dwie fałszywe domeny, kilkanaście maili oraz odmowa bezpośredniego spotkania pomiędzy ofiarami.

Wyobraź sobie, że jesteś właścicielem startupu i czekasz na pierwszą wpłatę od inwestorów, ale pieniądze nie pojawiają się na Twoim koncie bankowym. Albo wyobraź sobie, że jesteś przewodniczącym spółki venture capital, której wydaje się, że przelała pieniądze jednej ze spółek ze swojego portfolio, ale pieniądze nigdy nie dotarły do miejsca przeznaczenia.

Taki rzeczywisty przypadek został zbadany całkiem niedawno przez zespół reagowania na incydenty firmy Check Point. Chińska firma venture capital została zawiadomiona przez ich bank, że wystąpił problem z jedną z ich ostatnich transakcji. Kilka dni wcześniej młody izraelski startup zdał sobie sprawę, że nie otrzymał finansowania w kwocie 1 miliona dolarów. Po szybkiej rozmowie telefonicznej obie strony wiedziały już, że ich pieniądze zostały skradzione.

Analizując korespondencję mailową pomiędzy stronami okazało się, że niektóre maile zostały zmodyfikowane, a inne nie zostały napisane przez żadną osobę z obu firm.

W tym momencie CEO izraelskiego startupu powiadomił ekspertów, aby zbadali sprawę. Coś, co wydawało się z początku zwykłym oszustwem typu BEC (ang. Business Email Compromise – naruszenie maili biznesowych), szybko okazało się być czymś zupełnie innym.

Śledztwo

Zespół Check Pointa zebrał i przeanalizował wszystkie logi, maile oraz komputery zamieszane w sprawę. Podczas zbierania dowodów natrafiono na 3 wyzwania, na które najprawdopodobniej napotkał każdy zespół reagujący na incydenty bezpieczeństwa.

- Klient użył taniego rozwiązania on-line do obsługi poczty e-mail. Logi audytowe pokazują tylko 5 ostatnich zalogowań.

- Klient skasował wszystkie maile, które miały znaczenie dla ataku. W rezultacie dysponowano tylko zrzutami ekranu CEO i CFO z telefonu.

- Nie było żadnej bezpośredniej komunikacji z chińską firmą Venture Capital.

Skrzynki pocztowe klienta były hostowane na serwerze mailowym GoDaddy, który nie dostarczył jednak żadnych informacji pomocnych w śledztwie. Logi audytowe pokazały jedynie 5 ostatnich logowań na serwer i wszystkie z nich należały do pracowników startupu.

Check Point zdał sobie sprawę, że jeżeli włamanie nastąpiło po stronie izraelskiej, prawdopodobnie nie będzie w stanie określić dokładnych czasów logowania i adresu IP atakującego.

Eksperci musieli wyśledzić oryginalne maile, żeby być w stanie przeanalizować nagłówki. Gdy już je odzyskali, zyskali szersze spojrzenie na sprawę i byli w stanie powiedzieć, w jaki sposób hakerzy przeprowadzili atak.

Kilka miesięcy przed momentem dokonania transakcji finansowej, atakujący dostrzegł wątek mailowy zapowiadający wielomilionowe wsparcie startupu i postanowił to wykorzystać. Zamiast tylko monitorować maile poprzez utworzenie reguły automatycznego przekazywania, jak to zazwyczaj ma miejsce w przypadkach zwykłych BEC, atakujący postanowił zarejestrować 2 domeny o podobnych nazwach.

Pierwsza domena była praktycznie taka sama jak domena izraelskiego startupu, dodano jedynie “s” na końcu. Druga domena przypominała nazwę chińskiej firmy VC, do której również dodano “s” na końcu.

Jak wskazuje Check Point, atakujący wysłał następnie dwa maile z identycznym nagłówkiem co oryginalny wątek. Pierwszy został wysłany chińskiej firmie z domeny przypominającej izraelską, w którym podano się za CEO startupu. Drugi mail został wysłany do Izraelczyków z domeny przypominającej domenę chińskiej spółki VC, w którym podano się za menedżera zajmującego się tą sprawą. W ten sposób atakujący miał przygotowany grunt pod ostateczny atak typu Man-In-The-Middle (ang. człowiek-w-środku).

Każdy mail wysłany przez obie strony był tak naprawdę wysłany przez atakującego, który następnie analizował go i decydował, którą część przeredagować, a następnie zmodyfikowana treść była wysyłana z odpowiedniej fałszywej domeny do prawdziwego adresata wiadomości.

Podczas trwania ataku, atakujący wysłał 18 maili do chińskiej strony i 14 do strony izraelskiej. Cierpliwość, dbałość o szczegóły oraz dobre rozeznanie sprawy umożliwiły przeprowadzenie go z sukcesem.

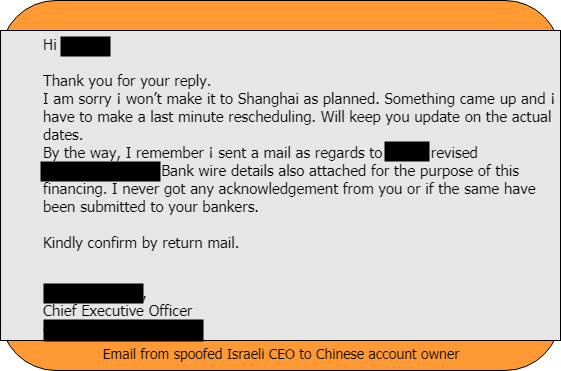

W pewnym momencie ataku chiński właściciel konta i dyrektor generalny izraelskiego startupu zaplanowali spotkanie w Szanghaju. W ostatniej chwili atakujący wysłał do obu stron maile odwołujące spotkanie, a w każdym była inna wymówka, dlaczego spotkanie nie mogło się odbyć.

Tłumaczenie maila z obrazka:

Cześć XXXX

Dzięki za odpowiedź.

Przepraszam, ale nie będę mógł się pojawić w Szaghaju tak jak planowaliśmy. Coś mi wypadło i muszę na ostatnią chwilę zmienić datę spotkania. Dam znać gdy będę znał nową datę.

Przy okazji, pamiętam, że wysłałem mail w sprawie XXX z poprawionymi XXXX. Zamieściłem również dane do przelewu celem niniejszego finansowania. Nie dostałem żadnego potwierdzenia od Ciebie, że przekazałeś zaktualizowane dane swoim przedstawicielom w banku.

Uprzejmie proszę o potwierdzenie tego maila.

XXX

CEO

XXX

Bez tego kluczowego maila ze strony atakującego, cała operacja prawdopodobnie by się nie udała. Bardzo możliwe było, że podczas spotkania właściciel konta zostanie poproszony o zweryfikowanie dokonanych zmian na koncie bankowym.

Było to niedopuszczalne ryzyko dla atakującego, więc podjął kroki, aby upewnić się, że tak się nie stanie. To oznacza, że atakujący wiedział co robi i posiadał doświadczenie.

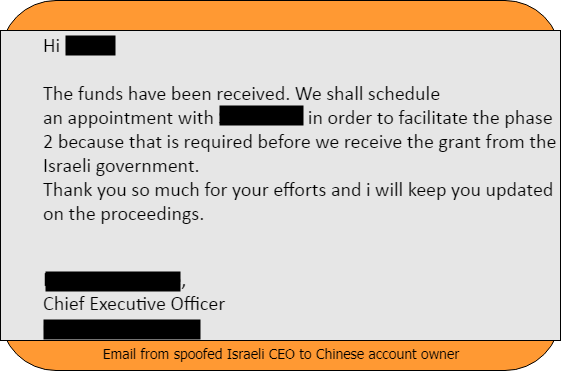

Co zrobić, gdy zdajesz sobie sprawę, że udało ci się ukraść milion dolarów? Pojechać na urlop? Kupić samochód?

Pieniądze dotarły. Umówmy się na spotkanie z XXXX, usprawni to drugą fazę, ponieważ jest to wymagane zanim dostaniemy grant od izraelskiego rządu. Dziękuję za twoje zaangażowanie, będę Cię informował na bieżąco jak przebiega sytuacja.

XXXX,

Chief Executive Officer

XXXX

Haker zamiast zaprzestać komunikowania się, próbował przechwycić kolejną rundę finansowania VC. Co więcej, nawet po usunięciu skutków tego ataku, izraelski dyrektor finansowy nadal otrzymuje co miesiąc jeden e-mail z fałszywego konta CEO, proszącego o wykonanie transakcji przelewem.

Podsumujmy raz jeszcze jak przebiegał atak:

- Etap 1: Atakujący włamał się na serwer mailowy.

- Etap 2: Atakujący zarejestrował dwie podobne domeny.

- Etap 3: Przechwycenie wątku mailowego.

- Etap 4: Fałszywe dane do przelewu zostały wysłane chińskiej VC.

- Etap 5: Spotkanie w cztery oczy zostało anulowane.

- Etap 6: Transakcja na 1 milion dolarów została przeprowadzona.

Porady dla firm

- W przypadku wykonywania płatności internetowych na czyjąś prośbę zawsze pamiętaj o dodaniu dodatkowej weryfikacji, dzwoniąc do osoby, która poprosiła o wykonanie przelewu.

- Upewnij się, że infrastruktura e-maili może przechowywać logi dostępu przez co najmniej sześć miesięcy. W startupach łatwo jest szybko zbudować infrastrukturę, a dopiero później przejmować się zabezpieczeniami i logowaniem.

- Zawsze przechwytuj jak najwięcej dowodów mogących pomóc w wykryciu przestępstwa gdy masz do czynienia z podejrzewanym bądź potwierdzonym incydentem cyberbezpieczeństwa. Usunięcie dowodu pomaga tylko atakującemu. Terminowe zbieranie danych może pomóc upewnić się, że ważne logi i dowody nie zostaną nadpisane.

- Skorzystaj z narzędzia do identyfikacji nowo zarejestrowanych domen, które przypominają Twoją własną domenę.

- Przygotuj z wyprzedzeniem plan reagowania na incydenty i taktyczne playbooki IR. Wiedza o tym, co zrobić, zanim dojdzie do kryzysu, usprawnia reakcję i skraca czas potrzebny na naprawę.

Czy ten artykuł był pomocny?

Oceniono: 0 razy