Dobra wiadomość dla wszystkich użytkowników i administratorów – już nie musicie szukać pomocy na forach internetowych z zapytaniem o rozpoznanie wariantu ransomware, które zaszyfrowało pliki. Z pomocą przychodzi projekt ID Ransomware.

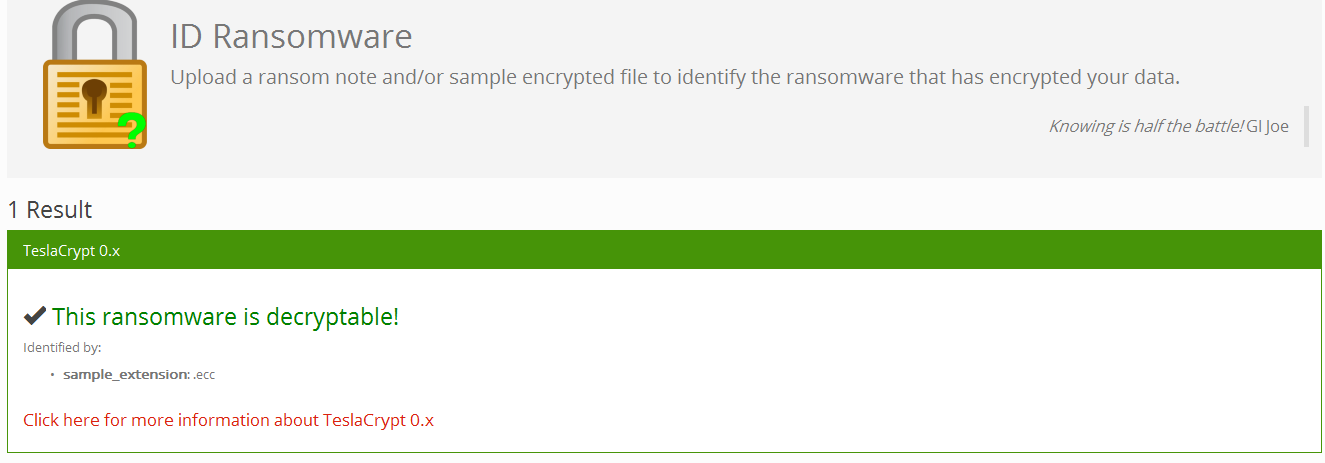

Prawidłowe rozpoznanie jest niezbędne do odszyfrowania plików, których przecież nie zawsze da się odzyskać. Na stronie projektu ID Ransomware dostępne jest narzędzie online, które automatycznie rozpozna wariant ransomware. Wystarczy wrzucić jeden z zaszyfrowanych plików oraz wiadomość z pliku TXT/HTML, która zazwyczaj znajduje się w każdym folderze z zaszyfrowanymi – jest to instrukcja odzyskania danych – i to wszystko. Strona zwróci wynik z nazwą zagrożenia oraz linkiem do instrukcji odzyskania plików. Jednak nie zawsze, ale zawsze to coś. Za pomocą strony internetowej projektu ID Ransomware prawidłowe rozpoznanie odmiany ransomware będzie o wiele łatwiejsze niż analiza na własną rękę

Na obecną chwilę projekt rozpoznaje 55 odmian ransomware. Lista ta automatycznie powiększa się.

What ransomwares are detected?

This service currently detects 55 different ransomwares. Here is a complete, dynamic list of what is currently detected:

7ev3n, AutoLocky, BitMessage, Booyah, Brazilian Ransomware, BuyUnlockCode, Cerber, CoinVault, Coverton, Crypt0L0cker, CryptoFortress, CryptoHasYou, CryptoJoker, CryptoTorLocker, CryptoWall 2.0, CryptoWall 3.0, CryptoWall 4.0, CryptXXX, CrySiS, CTB-Locker, DMA Locker, ECLR Ransomware, EnCiPhErEd, Hi Buddy!, HOW TO DECRYPT FILES, HydraCrypt, Jigsaw, JobCrypter, KeRanger, LeChiffre, Locky, Lortok, Magic, Maktub Locker, MireWare, NanoLocker, Nemucod, OMG! Ransomcrypt, PadCrypt, PClock, PowerWare, Radamant, Radamant v2.1, Rokku, Samas, Sanction, Shade, SuperCrypt, Surprise, TeslaCrypt 0.x, TeslaCrypt 2.x, TeslaCrypt 3.0, TeslaCrypt 4.0, UmbreCrypt, VaultCrypt

Znajdują się tu takie gadziny jak pierwsza wersja CryptoLockera, CryptoWall 3.0 i 4.0, CTB-Locker, HydraCrypt, popularny ostatnio Locky, “przyjacielski” Rokku, VaultCrypt i wszystkie wersje TeslaCrypt.

Nie pozostaje nic innego jak pogratulować autorom projektu za społeczną pracę. Polecamy także 30-minutowy film Mirosława Zelenta – programisty, freelancera, nauczyciela, youtubera, który wyjaśnia, jak ważny w procesie odszyfrowywania plików (faktoryzacji) po infekcji ransomare jest problem liczb pierwszych. A wszystko to językiem profesjonalnym o zrozumiałym dla przeciętnego widza.

Czy ten artykuł był pomocny?

Oceniono: 0 razy