Certyfikaty SSL/DV, protokół HTTPS, fałszywe komunikat o błędach, pop-upy z prośbą o autoryzację, złośliwe skrypty…

Oszuści wykorzystują różne sposoby, aby sprawić, że strony phishingowe wyglądają na wiarygodne, zachęcają do podania swoich danych albo do pobrania i zainstalowania oprogramowania (złośliwego). Bez dobrej oprawy wizualnej atak będzie wyglądał amatorsko, nieprofesjonalnie, będzie miał małą szansę na powodzenie. Dlatego kopiowanie wyglądu popularnej strony jest techniką często spotykaną, dodatkowo używa się podobnej lub całkowicie innej domeny, ale w taki sposób, aby kampania wyglądała, że jej właścicielem jest znana marka. W efekcie zamiast próbować podszywać się pod „trello.com” można przygotować domenę „partners-europe-trello.com” i zrobić z niej profesjonalny landing page. Czy wtedy rozpoznanie phishingu w ogóle będzie możliwe?

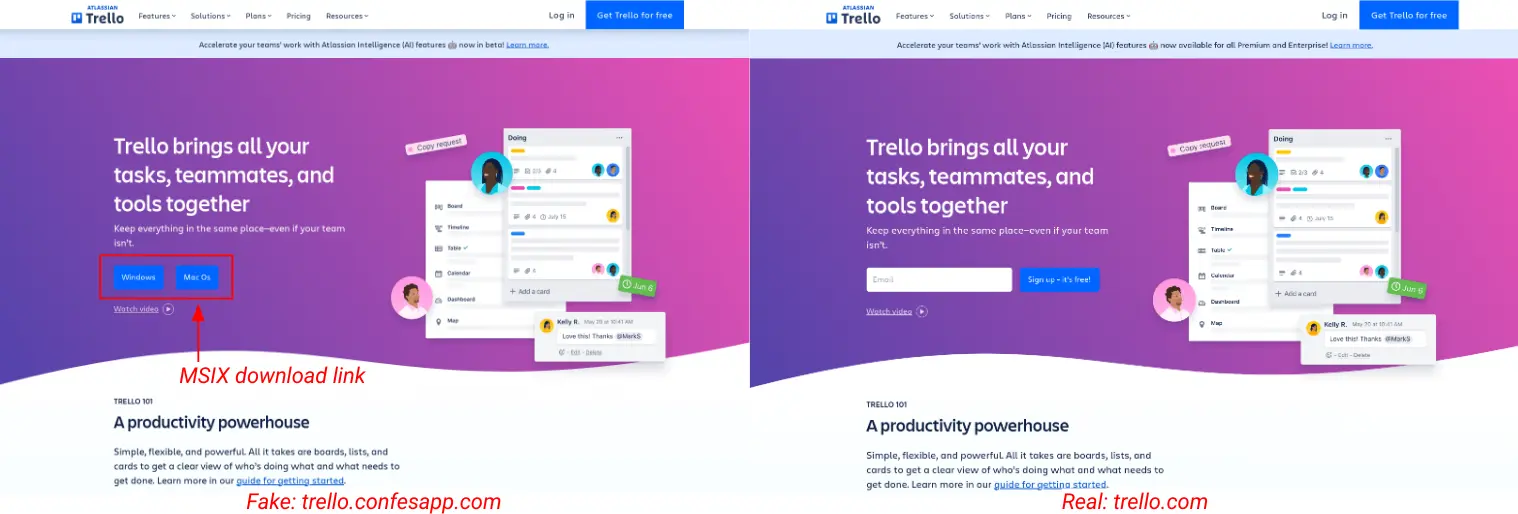

Przyjrzyjmy się konkretnemu przykładowi podszywania się pod markę Trello.com:

Dlaczego podszywanie się pod znane marki jest poważnym zagrożeniem?

Użytkownicy często ufają i polecają sobie nawzajem znane marki, produkty, oprogramowanie. Podszywanie się pod znaną firmę to dla oszustów lepsza szansa na zdobycie zaufania. Użytkownicy są bardziej skłonni otwierać e-maile, klikać w linki, pobierać instalatory, takie jak ten:

To oszustwo zostało dobrze przygotowane:

- Mamy instalator MSIX – pod maską ukryto zestaw skryptów w graficznej powłoce.

- Instalator przypomina ten ze sklepu Microsoft Store.

- Instalator na końcu tworzy skrót programu Trello na pulpicie, nie trzeba w niego klikać, ponieważ już wcześniej złośliwe skrypty robią swoje.

Oprogramowanie za pomocą skryptów PowerShell pobiera backdoora Carbank – szkodnik był już wcześniej znany analitykom złośliwego oprogramowania. Jeszcze w roku 2015 zidentyfikowano ogólnoświatową, ogromną kampanię z użyciem tego backdoora wymierzoną przeciwko 100 bankom, systemom e-płatności oraz innym instytucjom finansowym w około 30 państwach.

W zależności od wariantu okazuje się, że oprogramowanie może pobierać inną odmianę payloadu, nie backdoora, ale infostealer’a – służącego do szpiegowania, kradzieży informacji o urządzeniach. Używa się go głównie przy okazji kampanii cyberszpiegowskich, aby dotrzeć do ofiar korporacyjnych.

To właśnie pod pracowników konkretnej korporacji cyberprzestępcy tworą kampanię w sieci, aby zachęcić socjotechniką do zainstalowania złośliwego oprogramowania. Kiedy mają już dostęp do wewnętrznej infrastruktury mogą dokonywać przestępstw, o ile zabezpieczenia firmowe będą niewystarczająca – brak odpowiedniej ochrony na punktach końcowych, brak skanowania ruchu internetowego, brak autoryzacji i mikro-autoryzacji pracowników przy udzielaniu dostępu do zasobów w firmie itp.

Przedstawiony wariant złośliwego oprogramowania NUMOZYLOD, opisanego przez pracowników Google, to jeden z przykładów, w jaki sposób cyberprzestępcy zakładają pułapki na użytkowników. Materiał jest wartościowy z uwagi na treści edukacyjne, jakie przemyca. Zawiera się w nim analiza złośliwego oprogramowania, schemat postępowania cyberprzestępców, teoretyzowanie na temat kluczowych zabezpieczeń danych, systemów, pracowników przed cyberatakami. Obrońcy mają naprawdę ręce pełne roboty.

Uświadamianie użytkowników o podobnych zagrożeniach jest jedną z najbardziej kluczowych kwestii. Znajomość zagrożeń i ataków przyczynia się do lepszego zrozumienia i poznania świata cyberprzestępczości, w efekcie bardziej świadome podejmowanie decyzji prewencyjno-defensywnych.

Czy ten artykuł był pomocny?

Oceniono: 0 razy