Firma Check Point ogłosiła zintegrowanie swoich urządzeń bezpieczeństwa i konsoli zarządzania ustawieniami bezpieczeństwa Check Point R80 SmartConsole z Microsoft Azure Information Protection (AIP), aby zapobiec przypadkom utraty oraz wycieku wrażliwych danych firmowych.

Integracja zaawansowanych strategii bezpieczeństwa firmy Check Point z klasyfikacją plików i funkcjami bezpieczeństwa wbudowanymi w Microsoft AIP umożliwia firmom bezpieczne przechowywanie danych i własności intelektualnych, niezależnie od tego, w jaki sposób są one udostępniane. Dzięki temu pracownicy nie są w stanie przypadkowo udostępnić wrażliwych danych poza sieć firmową poprzez Microsoft Outlook i Exchange, a także popularne serwisy internetowe, takie jak Gmail, Dropbox, FTP czy Box.

Według raportu 2019 dotyczącego wycieków danych firmy Verizon, 35 procent z prawie 42 tysięcy przeanalizowanych włamań nastąpiło z powodu błędu człowieka.

Integracja pomiędzy rozwiązaniami firmy Check Point i AIP zabezpiecza przed tego typu sytuacjami. Pozwala również działom bezpieczeństwa i IT śledzić i kontrolować eksponowanie wrażliwych danych, a także zastosować konieczne środki w celu zapobieżenia wyciekom i nadużyciom danych. W ten sposób klienci firm Check Point i Microsoft otrzymują prawdziwie kompleksową ochronę przed wyciekami danych, która konsekwentnie wymusza odpowiednie zarządzanie danymi, niezależnie od tego gdzie są one przechowywane i z kim współdzielone.

Błędy użytkowników to jedna z głównych przyczyn wycieków danych, narażające organizacje na szkody wizerunkowe i kary finansowe, nakładane przez organizacje/państwa na podstawie obowiązujących regulacji. Przedsiębiorstwa potrzebują sposobów na ochronę wrażliwych danych przed przypadkowymi wyciekami, bez kompromisów w kwestii indywidualnej i kolektywnej produktywności.

Integracja pomiędzy Check Point i Microsoft AIP idealnie chroni dane firmowe przed wyciekami poprzez email i usługi web/FTP, a zespołom bezpieczeństwa dostarcza narzędzi, których potrzebują, aby śledzić wrażliwe dane w sieci, a także dynamicznie reagować na wszelkie incydenty.

– twierdzi Wojciech Głażewski, Country Manager Check Pointa w Polsce.

Kiedy użytkownicy tworzą i edytują pliki z wrażliwymi danymi, Microsoft AIP wykrywa, że w pliku zawarte są poufne dane, a następnie prosi użytkownika o oznaczenie pliku jako “Poufne dane finansowe”. Dzięki tej etykiecie, żaden z użytkowników w firmie nie jest w stanie wysłać tego pliku do zewnętrznego adresata czy lokalizacji poza firmową siecią, ponieważ integracja z Check Point zablokuje każdą taką próbę i poinformuje użytkownika.

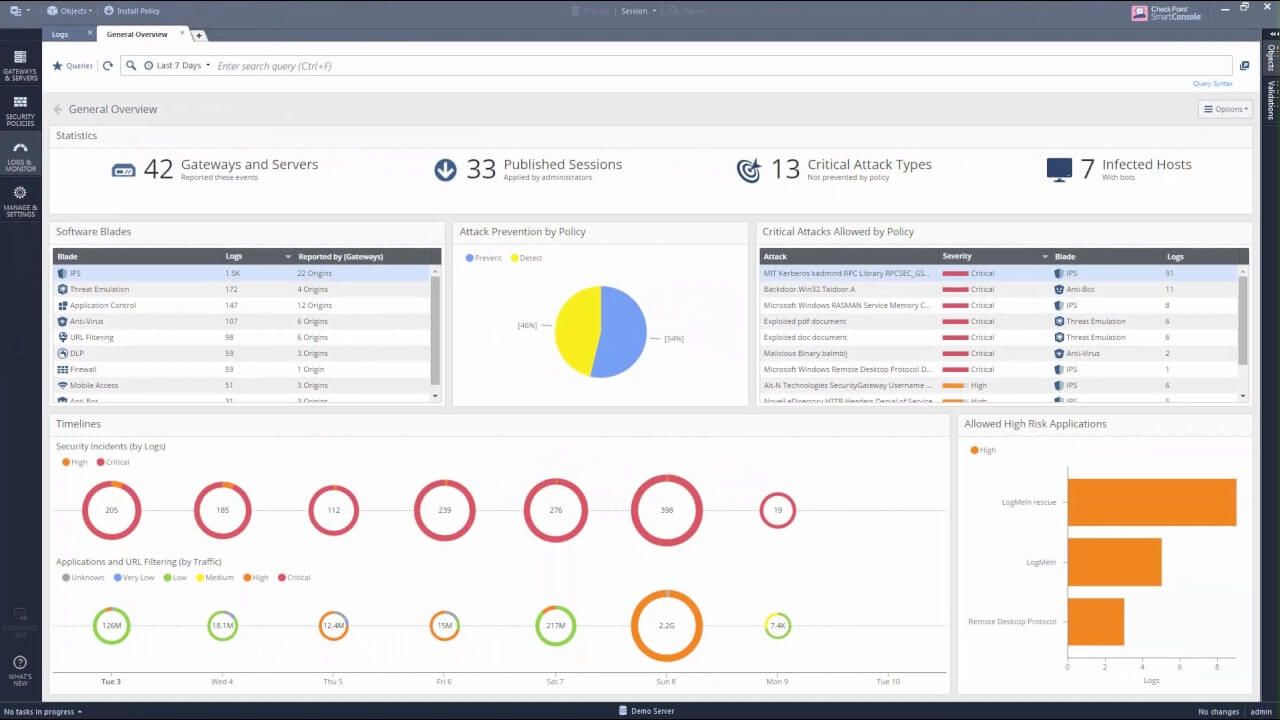

Użytkownicy nauczą się jak poprawnie wykorzystywać pliki, co zminimalizuje ryzyko przyszłych incydentów. Etykiety wrażliwości Microsoft AIP mogą być przypisywane również automatycznie do dokumentów według reguł ustalonych przez administratora. Umożliwia to detekcję i ochronę bazującą na strategiach bezpieczeństwa i ochronę wrażliwych plików przez bramy dostępowe firmy Check Point i konsolę zarządzania R80 SmartConsole.

Jako że integracja pomiędzy Microsoft AIP i Check Point umożliwia ochronę opartą o strategię bezpieczeństwa egzekwowaną na poziomie sieci, zespoły bezpieczeństwa mogą śledzić i kontrolować, w jaki sposób dokumenty są udostępniane i podjąć natychmiastowe kroki, aby zapobiec wyciekom.

Czy ten artykuł był pomocny?

Oceniono: 0 razy