Minęły prawie cztery lata od wykrycia jednego z najbardziej wyrafinowanych i niebezpiecznych szkodliwych programów – robaka Stuxnet, który zaatakował m.in. elektrownię atomową w Iranie i uznawany jest za pierwszą cyberbroń – jednak historia ta wciąż kryje wiele zagadek. Jedno z najważniejszych pytań brzmi: jakie były dokładnie cele operacji Stuxnet? Teraz, po przeanalizowaniu ponad 2 000 plików Stuxneta zebranych w ciągu dwóch lat, badacze z Kaspersky Lab mogą zidentyfikować pierwsze ofiary tego robaka.

Początkowo eksperci ds. bezpieczeństwa nie mieli wątpliwości, że cały atak miał charakter ukierunkowany. Kod robaka Stuxnet wskazywał na pracę profesjonalistów, a ponadto istniały dowody na użycie przez cyberprzestępców wyszukanych szkodliwych programów wykorzystujących niezałatane luki bezpieczeństwa (tzw. luki zero-day). Ciągle brakowało jednak informacji o tym, jakie rodzaje organizacji zostały zaatakowane jako pierwsze oraz w jaki sposób szkodliwe oprogramowanie przedostało się ostatecznie do wirówek służących do wzbogacania uranu w określonym, ściśle strzeżonym obiekcie.

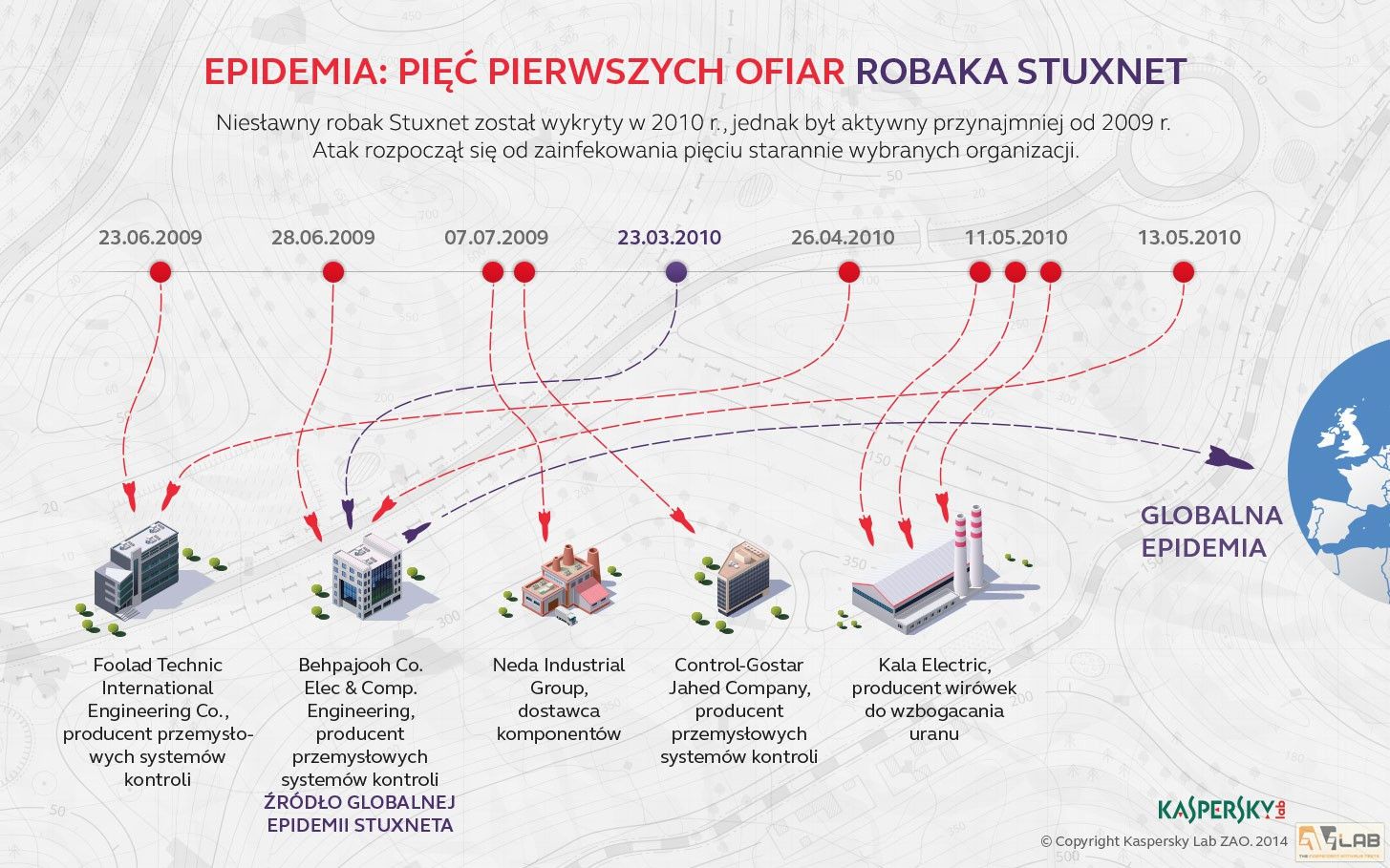

Pierwsza piątka

Nowa analiza pozwoliła na rozwianie części wątpliwości. Pięć pierwszych celów Stuxneta stanowiły organizacje działające w branży przemysłowych systemów sterowania – byli to zarówno producenci, jak i dostawcy materiałów i części. Najbardziej intrygująca jest piąta zaatakowana organizacja, ponieważ oprócz innych produktów przeznaczonych dla automatyki przemysłowej produkuje również wirówki służące do wzbogacania uranu. Właśnie ten rodzaj sprzętu jest uważany za główny cel Stuxneta.

Najwidoczniej atakujący spodziewali się, że organizacje te będą wymieniały dane ze swoimi klientami – takimi jak obiekty wzbogacania uranu – co pozwoliłoby „przemycić” szkodliwe oprogramowanie do atakowanych celów. Wyniki badania sugerują, że plan ten rzeczywiście powiódł się.

„Analiza działań biznesowych organizacji, które jako pierwsze padły ofiarą Stuxneta, daje lepszy obraz tego, w jaki sposób zaplanowano całą operację. Jest to przykład ataku za pośrednictwem łańcucha dostaw, gdzie szkodliwe oprogramowanie jest dostarczane do atakowanej organizacji w sposób pośredni, z wykorzystaniem sieci partnerów, z którymi współpracuje organizacja stanowiąca potencjalną ofiarę” – powiedział Aleksander Gostiew, główny ekspert ds. bezpieczeństwa, Kaspersky Lab.

Infekcja nie tyko przez USB

Eksperci z Kaspersky Lab dokonali kolejnego interesującego odkrycia: robak Stuxnet rozprzestrzeniał się nie tylko za pośrednictwem zainfekowanych urządzeń USB wpinanych do komputerów PC. Była to pierwotna teoria, która wyjaśniała, w jaki sposób szkodliwe oprogramowanie mogło przedostać się do miejsca, w którym nie istnieje bezpośrednie połączenie internetowe. Jednak dane zgromadzone podczas analizy pierwszego ataku pokazały, że próbka pierwotnej wersji robaka (Stuxnet.a) została skompilowana w zaledwie kilka godzin przed pojawieniem się jej na komputerze w pierwszej zaatakowanej organizacji. Trudno wyobrazić sobie, aby osoba atakująca mogła w tak krótkim czasie skompilować próbkę, umieścić ją na nośniku USB i dostarczyć do atakowanej organizacji. Rozsądnie jest zatem przyjąć, że w tym konkretnym przypadku osoby stojące za Stuxnetem wykorzystały techniki inne niż infekcja przy użyciu USB.

Najnowsze informacje techniczne dotyczące nieznanych wcześniej aspektów kampanii Stuxnet znajdują się w języku angielskim na stronie https://securelist.com/analysis/publications/67483/stuxnet-zero-victims.

źródło: Kaspersky Lab

Czy ten artykuł był pomocny?

Oceniono: 0 razy