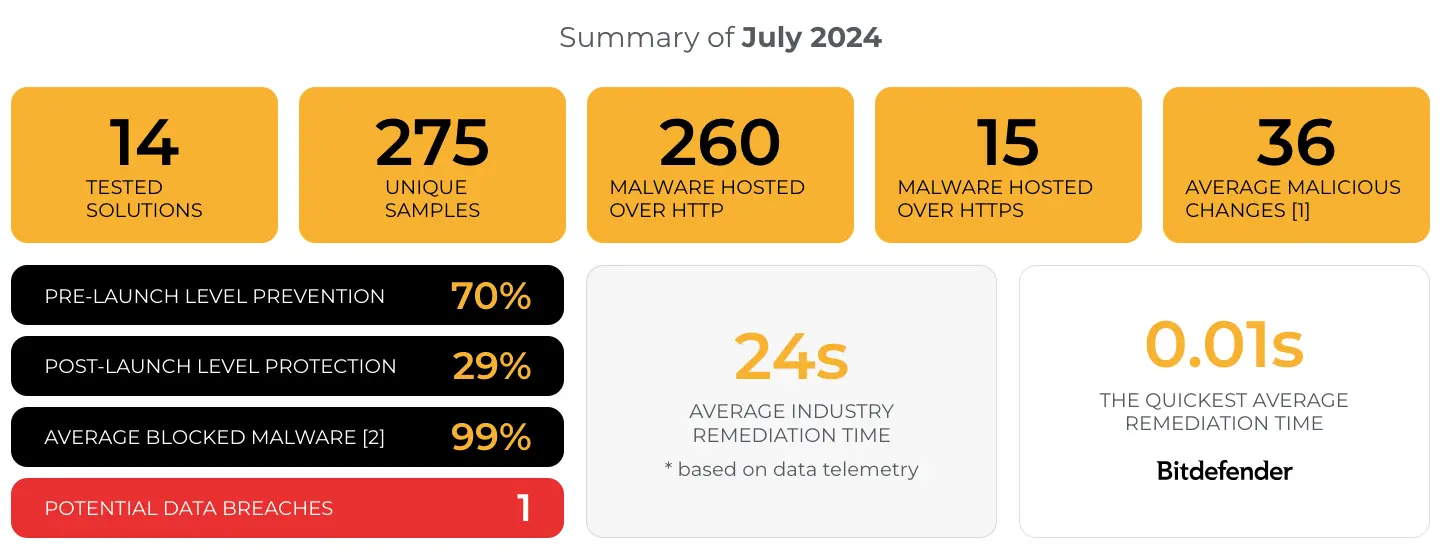

Lipiec zakończył badanie z serii Advanced In-The Wild Malware Test, w którym do przeprowadzenia testów bezpieczeństwa wykorzystujemy złośliwe oprogramowanie znalezione „na dziko” w sieci. Posiadając skonfigurowaną sieć honeypotów oraz dostęp do publicznych źródeł z linkami do malware, kwalifikujemy do testów próbki przebadane, działające. Odrzucamy próbki nie nadające się do badania z różnego powodu np. brak poprawnego działania w Windows, brak szkodliwej aktywności, brak komunikacji z serwerem przestępcy. W lipcu 2024 roku spośród prawie tysiąca próbek do testu zostało zakwalifikowanych 275.

Nasze testy są zgodne z wytycznymi Anti-Malware Testing Standards Organisation. Szczegóły na temat badania dostępne są na tej stronie, a także w naszej metodologii.

Podsumowanie testów w lipcu 2024 r.

Przetestowaliśmy 14 rozwiązań i okazało się, że tylko ESET Smart Security nie uzyskał maksymalnej oceny, gdyż w jednym przypadku to oprogramowanie nie wykryło poprawnie i nie zablokowało zagrożenia na ustawieniach domyślnych z włączoną ochroną LiveGrid (szczegóły konfiguracji poniżej).

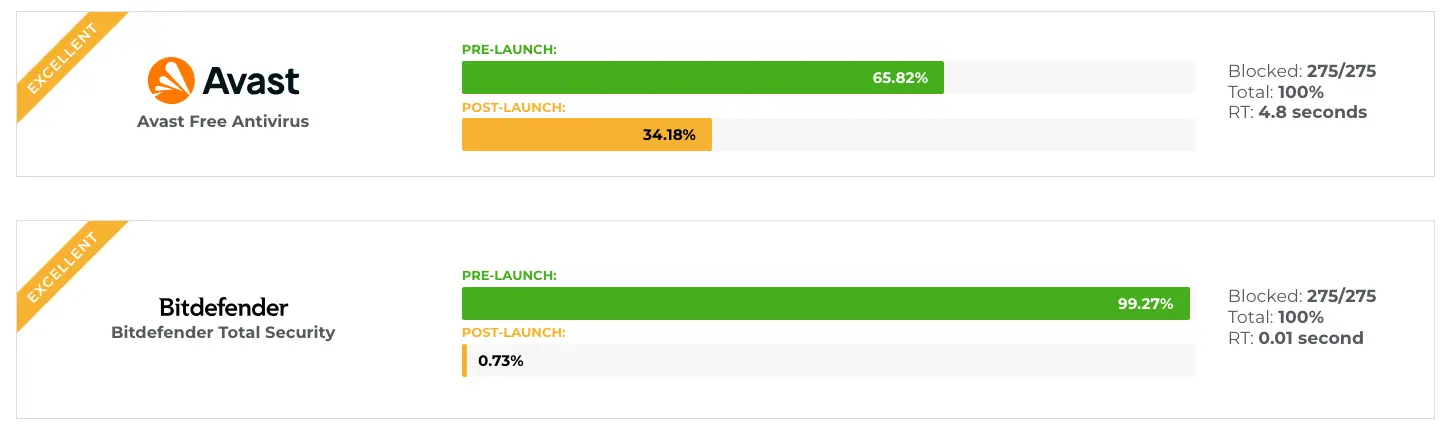

Zwracamy uwagę, aby analizując badanie wziąć pod uwagę parametr Remediation Time: jest to średni czas całkowitej neutralizacji danego zagrożenia od wprowadzenia pliku do systemu po jego zablokowanie przez produkt antywirusowy (neutralizacja zagrożenia po uruchomieniu). Im więcej zagrożeń zatrzymanych w fazie pre_execution tym parametr Remediation Time będzie charakteryzował się niższym średnim czasem podawanym w sekundach. Każde uruchomienie malware wymaga jego analizy, dlatego wydłuża to średni czas Remediation Time. Gwarancją sukcesu jest 100% reakcja na użyte w teście zagrożenia, która jest wskaźnikiem najważniejszym dla użytkownika.

Szczegółowe wyniki znajdują się na stronie Recent Results.

Najszybciej z neutralizacją i bezbłędnym usuwaniem zagrożeń poradzili sobie producenci

- Bitdefender Total Security (średnio na zestawie użytych próbek zajęło to 0,01 sekundy)

- Kaspersky Plus (0,715s)

- F-Secure Total (0,799s)

Ustawienia testowanych rozwiązań

Chociaż w teście unikamy używania próbek PUP.PUA, to zawsze warto aktywować taką funkcję ochrony i my też używamy takich ustawień.

Ustawienia predefiniowane są dobre, lecz nie zawsze najlepsze. Dlatego dla pełnej transparentności wymieniamy te, które wprowadziliśmy dla uzyskania lepszej ochrony albo jeżeli jest to wymagane przez producenta.

Oprócz poniższych zmian zawsze konfigurujemy rozwiązanie w taki sposób, aby posiadało dedykowane rozszerzenie do przeglądarki Firefox, z której korzystamy w testach (jeśli rozszerzenie jest dostępne). Po drugie, aby oprogramowanie automatycznie blokowało, usuwało i naprawiało incydenty.

Konfiguracja oprogramowania jest następująca:

- Avast Free Antivirus: ustawienia domyślne + automatyczna naprawa PUP + ochrona przeglądarki.

- Bitdefender Total Security: ustawienia domyślne + wykrywanie koparek kryptowalut + ochrona przeglądarki.

- Comodo Internet Security Pro 2025: ustawienia domyślne + nie pokazuj alertu dla piaskownicy (blokuj uruchomienie).

- Emsisoft Enterprise Security: ustawienia domyślne + automatyczna naprawa PUP + EDR + Rollback + ochrona przeglądarki.

- Eset Smart Security Premium: ustawienia domyślne + ochrona przeglądarki +

- LiveGrid włączony.

- Wykrywanie PUP.PUA włączone.

- LiveGuard ustawiony na „zakończ proces i wyczyść”.

- Ochrona i detekcja na poziomie “zbalansowany”.

- F-Secure Total: ustawienia domyślne + ochrona przeglądarki.

- Kaspersky Plus: ustawienia domyślne

- Malwarebytes Premium: ustawienia domyślne + ochrona przeglądarki.

- McAfee Total Protection: ustawienia domyślne + ochrona przeglądarki.

- Panda Dome: ustawienia domyślne

- Quick Heal Total Security: ustawienia domyślne

- ThreatDown Endpoint Protection: ustawienia domyślne + EDR + ochrona przeglądarki.

- Webroot Antivirus: ustawienia domyślne + ochrona przeglądarki.

- Xcitium ZeroThreat Advanced: polityka predefiniowana -> Windows Secure Profile 8.1 + EDR.

Aktualizacja 22 sierpnia 2024 – co się zmieniło?

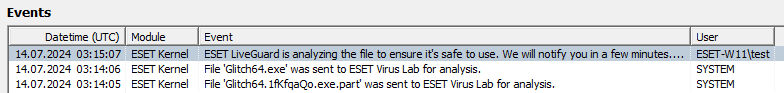

Na wiosek przedstawiciela firmy ESET dnia 19 sierpnia 2024 roku, to jest 2 dni po przekroczonym terminie dostarczenia opinii na temat danych technicznych z testów Advanced In-The-Wild Malware Test, otrzymaliśmy dowód na detekcję próbki malware, która według naszych algorytmów początkowo została pominięta przez oprogramowanie ESET Smart Security w dniu 14 lipca 2024 podczas przeprowadzanego wówczas testu na tej próbce.

Będąc testerem w AMTSO (Anti-Malware Testing Standard Organisation) chcemy ujawnić ten aspekt na forum publicznym. Po przyjrzeniu się dowodom uznajemy wniosek firmy ESET za zasadny.

Dodatkowo zachowując całkowitą transparentność załączamy następujące dane techniczne oraz logi:

Suma kontrolna próbki SHA256:

5fb58f1f2e8e61c2a67fb5a8a14b9a5e676fc52a8e7e864a9e1bdb17d1dcf1b2

Dokładna data rozpoczęcia testu na próbce:

2024-07-14 05:10:57.463

Szczegółowe logi z testu w formacie ZIP (hasło: infected)

[ pobierz ]

Po pobraniu i wypakowaniu archiwum będą dostępne następujące logi m.in:

- plik output.txt jako zapis z konsoli w czasie rzeczywistym wykonywanych działań podczas przez system testujący AVLab

- próbka malware wraz z oryginalnym linkiem skąd została pobrana

- raport XML Sysmon

- /ProgramData/ESET/ESET Security/Logs/warnlog.dat <- następujący plik zawiera informację o przekazaniu próbki do chmury Eset w celu jej analizy podczas trwania testu. Jest to wystarczający dowód na detekcję próbki.

Oprogramowanie Eset zapisuje logi w postaci zaszyfrowanej. Aby móc je przeglądać należy pobrać oprogramowanie Eset Log Collector oraz podejrzeć wskazany plik.

Przychylamy się do prośby producenta o uwzględnienie tego dowodu dla próbki, która początkowo została błędnie oznaczona jako Fail. W efekcie wynik dla oprogramowania Eset został poprawiony i wynosi 100% zablokowanych wszystkich próbek malware użytych w teście Advanced In-The-Wild Malware Test w lipcowej edycji 2024.

Czy ten artykuł był pomocny?

Oceniono: 0 razy