Choć już wiadomości typu spam nie są nowe, bo przecież mają prawie 30 lat, to nadal są dla przestępców ulubionym sposobem (w dodatku bardzo prostym i skutecznym) w dotarciu do szerokiego grona odbiorców. W sieci można znaleźć mnóstwo przykładów na to, w jaki sposób wysyłać spam, jak pozostać anonimowym i podszywać się pod innego nadawcę (spoofing). Jeżeli więc przeczytacie gdzieś, że Janusz zespoofował czyjś e-mail, to musicie wiedzieć, że próbował podszyć się pod niego. My w tym artykule zajmiemy się rozkładem spamu na czynniki pierwsze oraz pokażemy na przykładzie antywirusa Bitdefender Internet Security 2016, czy współczesny pakiet zabezpieczający radzi sobie z identyfikowaniem spamu.

Antyspam w antywirusie

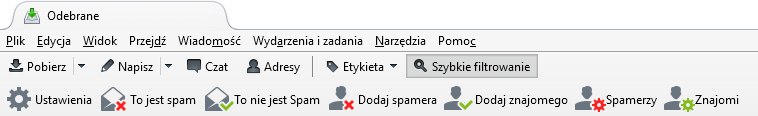

Niemal wszystkie darmowe programy do ochrony komputerów nie posiadają filtru antyspamowego. By skorzystać z jego możliwości należy zainstalować program antywirusowy (z reguły pakiet Internet Security lub jeszcze bardziej rozbudowaną wersję). Oprócz tego użytkownik musi zaopatrzyć się w aplikację do odbioru poczty, np. Microsoft Outlook, który jest integralną częścią MS Office Professional / Office 365 lub darmowego klienta poczty Thunderbird. Należy tutaj nadmienić, że niektóre antywirusy integrują się z klientami poczty dodając do nich swój pasek narzędziowy. Dzięki niemu osoba siedząca przed monitorem szybko może wrzucić na czarną listę spamera lub domenę, z której został wysłany spam.

Bitdefender Internet Security integruje się z Thunderbird:

To jeszcze nie wszystko. Antywirus musi posiadać funkcję filtrowania wiadomości dla co najmniej protokołów poczty przychodzącej POP3 / IMAP. Opcjonalnie, niektóre antywirusy, które mają wbudowany antyspam mogą filtrować wiadomości wychodzące (protokół SMTP) i przy okazji automatycznie (lub po skonfigurowaniu) dołączać do nich stopkę z informacją, że wiadomość została przeskanowana i jest bezpieczna. Odbiorca czytając taki komunikat może mieć niejaką pewność, że wiadomość została sprawdzona pod kątem złośliwego kodu przez program X. Ale czy warto chwalić się taką informacją? Przestępcy mogą wykorzystać ją do napisania dedykowanego malware, który dla programu antywirusowego X osiągnie status FUD. Taki wirus doskonale nada się do socjotechnicznych ataków na pracownika.

Działy PR lubią zamieszczać takie informacje:

Jak rozpoznać spam?

Nie jest to wbrew pozorom trudne, jeśli wiadomość faktycznie pochodzi z innego adresu e-mail lub takiego, który podszywa się pod prawdziwego nadawcę. Zupełnie inaczej to wygląda, jeśli napastnik uzyska zdalny dostęp do serwera pocztowego i z niego będzie wysyłał wiadomości lub skorzysta ze słabo zabezpieczonego serwera SMTP wysyłając spam z twojej domeny. A jest to jak najbardziej możliwe. W tym artykule skupimy się na pierwszym wariancie, a więc na podszywaniu się pod innego nadawcę.

Analiza spamu

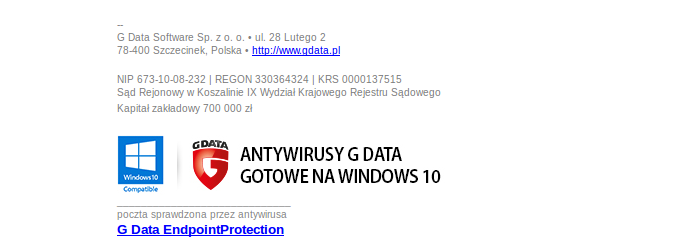

Rzućmy okiem na zrzut ekranu ze spamem, w którym podszywano się pod nasz konkursowy adres e-mail. Odbiorcą zespoofowanego mailu może być każdy. Wizerunek każdej osoby prywatnej, każdej firmy można podrobić i wcale nie jest to trudne. Wystarczy trochę samozaparcia i odrobiny wiedzy.

W zasadzie wszystkie symptomy wskazują, że jest to spam:

- Wiadomość wysłano z adresu, z którego nie spodziewano się dostać zapytania. Jeżeli widzisz tylko imię i nazwisko adresata, rozwiń to pole lub najedź na nie myszą, a ujawnisz prawdziwego nadawcę (chociaż nie zawsze – czytaj dalej).

- Temat wiadomości wskazuje na zamówienie – nic nie zamawiano z zagranicy? Więc na pewno jest to spam.

- Treść wiadomości także mówi o tym, że jest to spam.

- Załącznik. W środku dwa pliki napisane w języku programowania java script. Oba z nich to downloadery, które pobierają krypto-ransomware Locky. W następstwie malware szyfruje pliki.

Teraz najciekawsze. Niekiedy nawet po rozwinięciu pola „nadawca” tekst oraz załączniki wskazują, że wiadomość to spam i na 99 proc. archiwum zawiera szkodliwe oprogramowanie. Jednak adres nadawcy wydaje się być poprawny. W takiej sytuacji z pomocą przychodzą szczegółowe informacje o wiadomości, czyli jej źródło. Jak je wyświetlić w swoim kliencie pocztowym znajdziesz na innych blogach lub portalach technologicznych. W przypadku klienta Thunderbird sprawa jest prosta – wystarczy obok wiadomości odnaleźć button „więcej” i kliknąć „źródło wiadomości” lub skorzystać ze skróty CRTL+U. Dla klienta pocztowego Outlook należy przekopać się przez ustawienia, by włączyć taką funkcję lub skorzystać ze skrótu CTRL+F3. Po więcej informacji na ten temat odsyłamy do wyszukiwarki internetowej.

Sprawdźmy więc, co kryje się w źródle wiadomości załączonej na powyższym obrazku.

Return-Path: <[email protected]> Delivered-To: [email protected] Received: from mx5.zenbox.pl (mx5.zenbox.pl [185.23.21.95]) by mail1.zenbox.pl (Postfix) with ESMTPS id 75A506306B for <[email protected]>; Mon, 7 Mar 2016 21:26:30 +0100 (CET) Received: from [94.198.141.169] (helo=mynet.at) by mx5.zenbox.pl with smtp (Exim 4.85) (envelope-from <[email protected]>) id 1ad1jX-0007TN-JS for [email protected]; Mon, 07 Mar 2016 15:26:30 -0500 Message-ID: <[email protected]> From: [email protected] To: "konkurs" <[email protected]> Reply-To: [email protected] Subject: konkurs Update Windows Free Date: Mon, 08 Mar 2016 02:26:25 0000

Szybką analizę należy zacząć od wyszukania podstawowych informacji:

Message-ID: [email protected] From: [email protected] To: "konkurs" <[email protected]> Reply-To: [email protected] Subject: konkurs Update Windows Free Date: Mon, 08 Mar 2016 02:26:25 0000

Pierwszy wiersz generowany jest przez serwer poczty, z jakiego została wysłana wiadomość i określa jej numer identyfikacyjny. Pole “From” oczywiście zostało sfałszowane – tutaj może widnieć dowolny adres e-mail, np. prezydenta RP, firmy windykacyjnej lub kancelarii prawnej.W analizie maila najbardziej interesujące są nagłówki „Received”:

Return-Path: <[email protected]>

Linia ta oznacza, na jaki adres zostanie wysłana odpowiedź. Normalnie, byłaby odesłana na adres konkurs()mynet.at, jednak tutaj mamy do czynienia z nienormalną wiadomością, więc decyduje o tym nagłówek „Reply-To”, który również został dopisany przez spamera.

Delivered-To: [email protected]

Na ten adres e-mail dostarczono wiadomość. Dlaczego nie na konkurs()avlab.pl? Czytaj dalej.Pierwszy nagłówek Received od góry. To one są najważniejsze.

Received: from mx5.zenbox.pl (mx5.zenbox.pl [185.23.21.95])

by mail1.zenbox.pl (Postfix) with ESMTPS id 75A506306B

for <[email protected]>; Mon, 7 Mar 2016 21:26:30 +0100 (CET)

Cały nagłówek zawiera informacje, z którego serwera otrzymano wiadomość. Zasada jest następująca. Najpierw dodawane są nagłówki „od dołu” – w pierwszej kolejności przez serwer poczty, przez który została wysłana wiadomość. Nagłówek Received pierwszy od góry będzie dołączony zawsze od naszego serwera pocztowego, a ostatni od serwera nadawcy – przynajmniej teoretycznie, o ile spamer nie zmodyfikuje nagłówka Received “wychodzącego”. Wiemy już, że wiadomość została dostarczona przez serwer mx5.zenbox.pl, ale nadal nie wiadomo, jaki adres IP przypisany był do serwera, z którego wysłano spam.

Rzućmy okiem na ostatni nagłówek Received (w spamie może być ich kilka, jak również w prawdziwych wiadomościach – np. przy odpowiadaniu lub przekazywaniu dalej).

Received: from [94.198.141.169] (helo=mynet.at)

by mx5.zenbox.pl with smtp (Exim 4.85)

(envelope-from <[email protected]>)

id 1ad1jX-0007TN-JS

for [email protected]; Mon, 07 Mar 2016 15:26:30 -0500

Powyżej widać zdecydowane więcej informacji. Wiadomość dotarła (z pozoru) z adresu e-mail konkurs()mynet.at ← w tym miejscu mógł to być dowolny adres e-mail. W rzeczywistości domena ta należy do austriackiego ISP, ale adres IP 94.198.141.169 przypisany do domeny mynet.at nie jest prawidłowym zapisem w reverseDNS. Prawidłowym rozwiązaniem w DNS dla mynet.at jest IP 83.218.160.22.

Więc w jaki sposób wiadomość została wysłana z adresu konkurs()mynet.at? Najprawdopodobniej nie na skutek słabego zabezpieczenia serwera SMTP, ale wykorzystania przez spamera narzędzi on-line do wysyłania spamu, skryptu PHP, programów do rozsyłania spamu lub też przez jednego z klientów tego ISP (może jego komputer schowany za NAT-em należy do botnetu?). Tego dokładnie nie da się ustalić.

Adres IP 94.198.141.169 wskazuje, że wiadomość wysłano z komputera o adresie IP 94.198.141.169 i o sfałszowanej nazwie „mynet.at” (mówi o tym (helo=mynet.at)) identyfikowanej przez NetBios na adres konkurs()avlab.pl, który jest aliasem, więc wiadomość automatycznie zostanie przekierowana na inny adres e-mail w domenie .avlab.pl (nagłówek Deliveder-To). Jednak adres IP 94.198.141.169 nie rozwiązuje się prawidłowo w DNS mynet.at, dlatego informacja, jakoby wiadomość wysłano z domeny mynet.at została sfałszowana. Jeśli przestępca korzysta z proxy, by ukryć swój prawdziwy IP, jego adres będzie trudno ustalić. I w zasadzie w tym miejscu możemy zakończyć analizę.

Przeglądając poszczególne adresy IP dla nagłówków Received można ustalić, jaką trasą wysyłana była wiadomość (o ile nagłówki Recived nie zostały sfałszowane). Nie należy się też sugerować nazwami mnemonicznymi w reverseDNS – zawsze należy weryfikować adresy IP. Wiedząc też, że wiadomość przechodziła przez serwer w Austrii i kto jest jego administratorem, możemy ten incydent zgłosić administratorowi serwera korzystając z narzędzi „whois” i pisząc informację o spamie zwykle na adres zaczynający się od abuse. Należy też pamiętać, że spam jest wiadomością niezamawianą, a więc newslettery lub oferty handlowe, do których użytkownik zapisał się – nawet bez jego wiedzy, akceptując i nie czytając regulaminu np. grupy o2 lub WP/Onetu – wiadomości te nie będą spamem. Więcej informacji o tym, czym jest spam oraz gdzie go zgłaszać – tutaj.

W jaki sposób chronić się przed spamem?

Jeśli posiadasz bezpłatne konto na o2, WP, Onecie, tudzież innym portalu, przejrzyj ustawienia antyspamowe. Zasada ta obejmuje także płatne konta dla klientów, którzy mają wykupiony hosting lub samą pocztę z własną domeną. Na dłuższą metę manualne dodawanie adresów spamerów do czarnych list może być bardzo denerwujące, a jedyne co możesz zrobić to zmienić dostawcę poczty na takiego, który oferuje lepsze zabezpieczenie serwera pocztowego przed spamem.

Dlaczego otrzymujesz spam?

Możliwe, że pozostawiasz swój e-mail na forach internetowych lub serwisach społecznościowych nie konfigurując ustawień prywatności. Spamerzy z łatwością za pomocą różnych narzędzi mogą skanować strony www i pozyskać tysiące maili. Najprawdopodobniej, używasz tylko jednego adresu e-mail do wszystkiego – zakupów w sieci, jak i do zakładania kont w mało wiarygodnych witrynach. To proszenie się o dostarczanie śmieciowych wiadomości.

Jak ograniczyć spam?

- Swój główny adres e-mail wykorzystuj tylko do operacji priorytetowych. Podawaj go tylko bankom, wiarygodnym sklepom internetowym. Na potrzeby rejestracji w serwisach społecznościowych lub forach / portalach załóż nowe konto.

- Aby pobierać pliki lub uzyskać dostęp do materiałów, które wymagają podania i zweryfikowania adresu e-mail wykorzystuj maile tymczasowe, np. temp mail. Po otrzymaniu wiadomości zamykasz kartę przeglądarki i to wszystko. Nie musisz zakładać żadnych kont. Od razu otrzymujesz adres e-mail, z którego możesz korzystać do czasu wygaśnięcia sesji.

- Odpowiednio skonfiguruj swój program do odbioru poczty na komputerze. Jeżeli ustawienia na to pozwalają użyj list dostarczanych przez SpamAssasin / SpamPal (Thunderbird).

- Skorzystaj z materiałów przygotowanych przez Mozillę lub zainstaluj Spamfighter, który integruje się z popularnymi klientami poczty.

- Wykorzystaj antyspam w swoim programie antywirusowym.

- Aby zapanować nad hasłami do swoich skrzynek pocztowych użyj menadżera haseł: LastPass lub KeePass 2.

- Firmy, które posiadają własny serwer pocztowy powinny wdrożyć SPF oraz DKIM i DMARC (DMARC wymaga SPF i DKIM), które razem znacznie ograniczą spoofowanie adresów e-mail.

Test antyspamu w antywirusie Bitdefender Internet Security 2016

Zadaniem antyspamu jest oczywiście oznaczanie wiadomości jako niechcianych, dostarczanie ochrony antywirusowej przed złośliwymi plikami w załącznikach oraz skanowanie adresów URL przez filtr antyphishingowy. Niektóre pakiety, jak np. AVG, ESET, Kaspersky oraz przede wszystkim eScan opcji i konfiguracji antyspamowych posiadają bez liku. Użytkownik może ustawić własne serwery RBL, skorzystać z reputacji adresów IP w nagłówkach, sprawdzać IP w reverseDNS, SPF, wykorzystać analizę Bayesa, a także skanować słowa kluczowe oraz analizować obrazy.

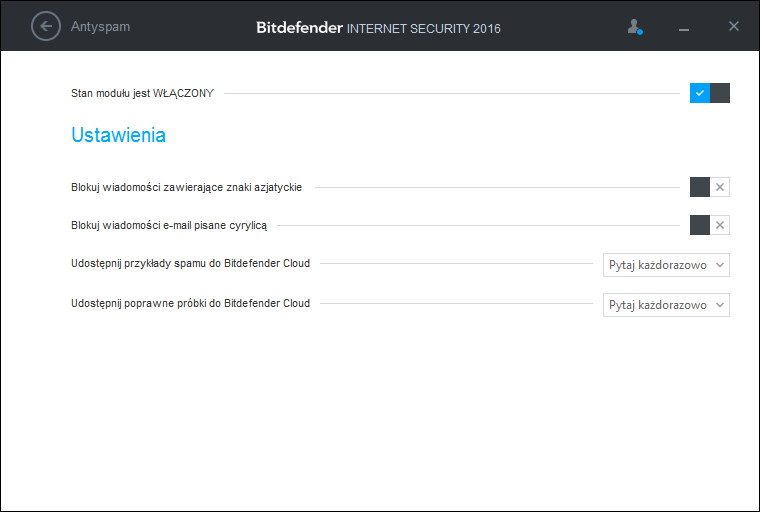

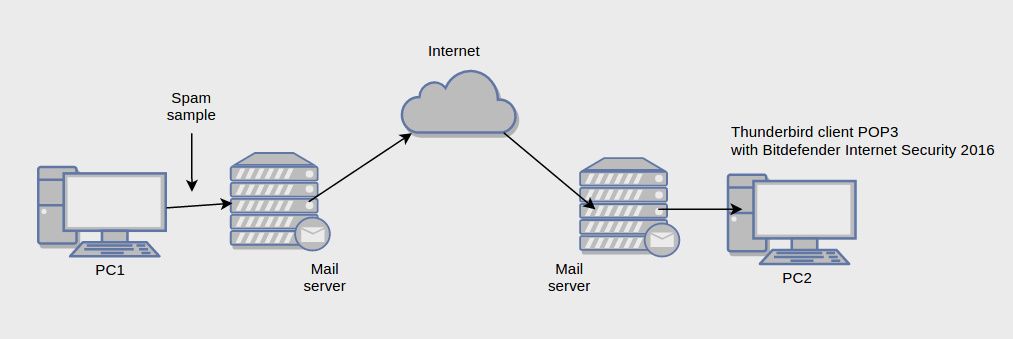

Antyspam opracowany przez firmę Bitdefender integruje się klientami poczty Thunderbird oraz MS Outlook. W obu przypadkach dostarcza pasek narzędziowy, który pozwala bardzo szybko dodać nadawcę do spamu i zablokować adres e-mail lub całą domenę. Wiadomości filtrowane są tylko wtedy, kiedy klient poczty zostanie skonfigurowany do odbioru poczty przez protokół POP3, co może zniechęcić większość indywidualnych użytkowników lub mikro firmy.

Pod względem opcji konfiguracyjnych Bitdefender Internet Security 2016 wypada blado na tle konkurencji. Może producent kieruje się przekonaniem, że użytkownik indywidualny nie potrzebuje antyspamowych funkcji i nie poradzi sobie z ich konfiguracją? Pozostawiając te rozważania na boku sprawdźmy, czy ochrona antyspamowa w programie Bitdefender Internet Security 2016 / Total Security 2016 jest skuteczna.

Metodologia

Do testu wykorzystano łącznie 60 próbek prawdziwego spamu.

- 50 z nich zawierało czysty tekst oraz link do strony phishingowej w postaci jawnej lub hiperłącza.

- 5 z nich zawierało załączniki ZIP, a w nich downloadery ransomware Locky i jeden trojan bankowy.

- 5 z nich zawierało link w postaci jawnej lub hiperłącza do strony z wirusem.

- Nie wysyłano załączników zabezpieczonych hasłem. Żaden antywirus nie wykona ataku słownikowego na archiwum, dlatego metoda ta nie miała sensu. Użytkownik musi sam nauczyć się rozpoznawać spam i korzystać z renomowanych programów antywirusowych.

- Każdego dnia do założonej na potrzeby testu skrzynki pocztowej w domenie o2.pl trafiało 12 wiadomości. Oczywiście usługodawca O2 we własnym zakresie zabezpiecza serwer pocztowy przez wirusami oraz spamem, dlatego wykorzystano faktycznie większą ilość próbek, aby do testowej skrzynki odbiorczej każdego dnia trafiło tych 12 wiadomości:

- 6 lub więcej z nich wysyłano z innego konta pocztowego w domenie o2.pl.

- 6 z nich lub więcej wysyłano za pomocą skryptu PHP do wysyłania spamu.

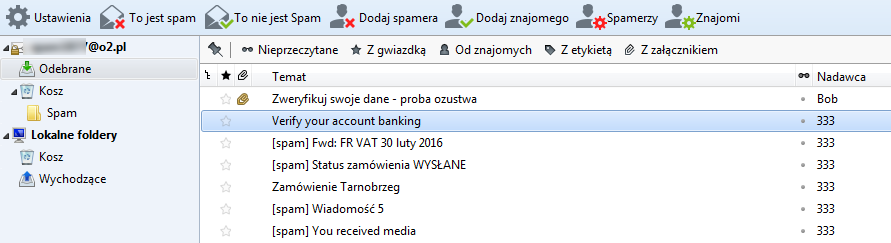

Aby sprawdzić skuteczność antyspamu Bitdefender zainstalowano program do odbioru poczty Thunderbird na ustawieniach domyślnych i odpowiednio go skonfigurowano. Kiedy Bitdefender rozpozna wiadomość jako spam, oznacza nagłówek wiadomości dodają do tematu ciąg znaków „[spam]”. W efekcie użytkownik zobaczy np. „[ spam ] Pilne wezwanie do zapłaty”.

Bitdefender automatycznie przenosi spam do folderu SPAM. W teście niechciane wiadomości pozostawiono w głównym folderze:

| Dzień | O2.pl – ilość@ wysłanych | PHP – ilość@ wysłanych | Oznaczonychjako [ spam ] dla O2.pl | Oznaczonychjako [ spam ] dla PHP | Razem oznaczonychjako [spam ] | Faktycznaskuteczność* |

| 1 | 6 | 6 | 6 | 6 | 12/12 | 12/12 |

| 2 | 6 | 6 | 6 | 4 | 10/12 | 12/12 |

| 3 | 6 | 6 | 5 | 6 | 11/12 | 12/12 |

| 4 | 6 | 6 | 6 | 6 | 12/12 | 12/12 |

| 5 | 6 | 6 | 4 | 5 | 9/12 | 12/12 |

| 54/60 | 60/60 |

*Wyjaśnienia wymaga tylko kolumna „Faktyczna skuteczność”: jeśli Bitdefender nie rozpoznał wiadomości jako spam, tester otwierał link w przeglądarce / klikał w hiperłącze lub zapisywał załącznik i próbował go wypakować. Bitdefender oprócz tego, że bardzo dobrze sprawdza się jako tarcza przed blokowaniem spamu, to dzięki filtrom www oraz silnikowi antywirusowemu potrafi zablokować szkodliwe oprogramowanie w trakcie wypakowywania lub otwierania strony internetowej. Nie trzeba chyba dodawać, że zgromadzona przez firmę Bitdefender ogromna baza złośliwych adresów URL sprawia, że antywirusy tej firmy doskonale radzą sobie nawet z najnowszymi stronami, które zawierają złośliwą zawartość lub phishing.

Czy ten artykuł był pomocny?

Oceniono: 0 razy