Portale społecznościowe, konta e-mail, bankowość online, rozrywka… w dzisiejszych czasach większość ludzi posiada wiele kont do zarządzania zarówno w pracy, jak i w domu, najpopularniejszą metodą ich ochrony jest logowanie z wykorzystaniem hasła.

Zapamiętanie wielu haseł może okazać się problematyczne, zwłaszcza do kont, z których korzystamy tylko sporadycznie lub które wymagają regularnej zmiany hasła.

Od teraz nie musi to sprawiać tylu problemów, poniżej przedstawiamy jak łatwiej zarządzać hasłami.

Oceń ważność poszczególnych kont

Pierwszą rzeczą jaką należy wykonać przed zabezpieczeniem swoich kont to nadanie każdemu z nich priorytetu. Niektóre z kont są potrzebne, ale utracenie do nich dostępu nie ma znacznego wpływu na naszą prywatność. Istnieją jednak również takie konta, do których utrata dostępu niesie za sobą poważne konsekwencje.

Dla większości ludzi najważniejszymi kontami są te związane z pieniędzmi i tożsamością, czyli stosowanymi w:

- bankach, kartach kredytowych i rachunkach kredytowych,

- sklepach internetowych,

- biznesie lub portalach społecznościowych związanymi z życiem zawodowym,

- portalach umożliwiających wymianę plików i zawierających dokumenty osobiste,

- portalach pozwalających na udostępnianie prywatnych zdjęć,

- kontach e-mail służących do przypomnienia lub zresetowania hasła do pozostałych kont.

Należy więc samemu zdecydować, które konta są niezbędne i zapewnić wysoki poziom ochrony tym najważniejszym.

Wymyśl unikalne i silne hasła

Kiedy już wiesz, które konta są najważniejsze należy pomyśleć nad hasłami dla nich (i dla pozostałych również). Główną zasadą jest, aby nie korzystać z tych samych haseł na różnych kontach – nigdy!

Stosowanie różnych haseł do kont sprawia, że złamanie hasła do jednego konta przez atakującego nie zapewni mu dostępu do innych naszych kont.

Kolejną zasadą, choć często jest to zasada o której zapominamy, to stworzenie silnego hasła. Definicja silnego hasła jest następująca:

hasło, które dla innych osób jest trudne do odgadnięcia, na podstawie tego co wiedzą na nasz temat, a zarówno jest trudne do odgadnięcia przez maszynę, która sprawdza wszystkie możliwe słowa i ich różne kombinacje, jakie mógł wymyśleć programista.

Wymyślanie stale silnych haseł może okazać się trudne dla każdego z nas, jednak w celu jego stworzenia i zapamiętania możemy skorzystać z jednej metody, która pozwoli na jego utworzenie przy niewielkim wysiłku.

Oto kilka metod tworzenia silnych haseł (nie należy korzystać z przykładowych haseł przedstawionych tutaj):

Łączenie

Można stworzyć silne hasło łącząc bazę i kod PIN, aby było one unikalne dla każdego konta.

Na przykład: baza aMa229 może być identyfikowana z kontem Amazon, zaś PIN lolcat!, a potem po prostu połączyć oba człony, aby uzyskać hasło postaci np. lolcat!aMa229lolcat!.

Akronimy

Kolejna metoda to utworzenie hasła w oparciu o unikalną frazę. W tym celu należy użyć frazy, która jest łatwa do zapamiętania, np. wierszyk lub bezsensowne zdanie, które łatwo zapamiętamy i utworzenie haseł dla każdej witryny na jej podstawie.

Na przykład: wymyśliliśmy frazę „Dlaczego muszę stworzyć tak wiele haseł”. Następnie możemy stworzyć od niego akronim, stosując co drugi/trzeci/czwarty znak i tak dalej.

Przykłady na podstawie powyższej frazy:

dlaczegomuszę, dmstwh, lceouzswrytkilhsł (co druga litera) itp.

Wygenerowanie

Inna metoda: wiele osób nie wymyśla haseł w ogóle, a korzysta z oprogramowania do zarządzania hasłami.

Istnieje wiele programów i skryptów, które generują silne i unikatowe hasła dla różnych kont. Niektóre posiadają nawet funkcje automatycznego wypełniania formularzy i inne przydatne funkcje.

O czym pamiętać przy tworzeniu silnych haseł?

Jeżeli chcesz stworzyć swoją własną metodę tworzenia haseł należy pamiętać o następujących kwestiach:

- dłuższe hasła są lepsze, ponieważ każdy dodatkowy znak stwarza coraz większe utrudnienie maszynie, która próbuje je złamać. Należy tworzyć hasła co najmniej 8-znakowe, jednak hasła 12, 14-to znakowe są jeszcze lepsze,

- różne rodzaje znaków (duże, małe litery, cyfry i znaki specjalne) sprawiają, że hasło staje się silniejsze, a wiele usług online wymaga, aby hasła zawierały różne rodzaje znaków,

- często tworząc hasło do konta w celu jego zresetowania wymagane jest udzielenie odpowiedzi na wybrane pytanie należy wówczas pamiętać, aby odpowiedź nie zawierała danych, które tak naprawdę można o nas uzyskać w sieci lub są łatwe do odgadnięcia. Tutaj także zaleca się użycie silnego hasła w odpowiedzi na pytanie pozwalające na zresetowanie hasła do naszego konta.

Nigdy nie korzystaj z poniższych haseł

Najgorszym hasłem do naszego konta jest hasło, którego używają wszyscy. Według różnych doniesień wynika, że z wykradzionych baz danych w 2013 roku poniższe hasła są najbardziej popularne:

|

password |

passw0rd |

password1 |

|

qwerty |

abc123 |

aaaaaa |

|

admin |

master |

iloveyou |

|

letmein |

work |

job |

|

shadow |

princess |

1234 |

|

12345 |

123456 |

1234567 |

|

12345678 |

123456789 |

1234567890 |

|

000000 |

111111 |

123123 |

|

654321 |

|

|

W przypadku gdy będziesz tworzył hasła do swoich kont upewnij się, czy nie są one wymienione na liście powyżej – nie są to silne hasła i nie należy ich używać.

Korzystaj z dwuskładnikowego uwierzytelniania

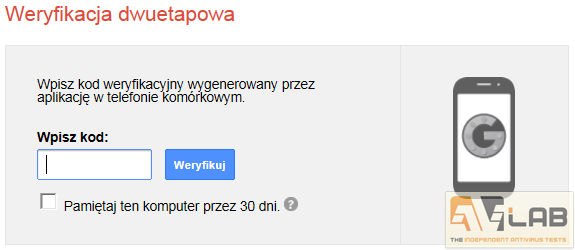

Dodatkowym poziomem ochrony jest wprowadzenie dwuskładnikowego uwierzytelniania, dlatego zaleca się zawsze sprawdzać, czy dany serwis lub aplikacja posiada takie zabezpieczenie. Funkcja ta jest bardzo przydatna i zapewnia większy poziom bezpieczeństwa, ponieważ oprócz prawidłowego hasła wymaga również podczas procesu logowania podania specjalnego kodu, który otrzymujemy na swój telefon za pomocą wiadomości SMS lub w innej formie.

Funkcja dwuskładnikowego uwierzytelniania początkowo była oferowana przez instytucje bankowe, jednak metoda ta stała się ostatnimi czasy bardzo popularna i możemy ją spotkać również w popularnych usługach internetowych takich jak: Google, Facebook, Dropbox oraz Twitter.

Jeżeli istnieje taka możliwość zaleca się włączenie opcji dwuskładnikowego logowania, ponieważ nawet jeśli ktoś zdobędzie/odgadnie nasze hasło to będzie miał jedynie połowę danych, które są potrzebne aby dostać się do konta.

Przechowuj hasła w bezpieczny sposób

Kiedy już rozwiązany został problem tworzenia unikalnych i silnych haseł, ostatnim krokiem jaki nam został jest znalezienie sposobu jak chronić te dane przed niepowołanymi osobami.

Niektórzy ludzie, którzy mają swoją metodę na tworzenie haseł, zapamiętują je w głowie, bo są dla nich łatwe do zapamiętania. Pozostali, którzy nie mają takiego sposobu mają inną możliwość przechowywania haseł, jak chociażby popularne zapisywanie ich na kartkach, należy jednak pamiętać, aby przechowywać te dane w bezpiecznym miejscu niedostępnym dla niepowołanych osób. Inną metodą jest przechowywanie danych w zaszyfrowanej formie na urządzeniu, a jeszcze inni używają menadżera haseł.

Wśród tylu sposobów zarówno na tworzenie i zapamiętywanie haseł to użytkownik sam musi zadecydować w jakiej formie chce te dane przetrzymywać, aby było dla niego wygodnie. Należy jednak pamiętać, aby te newralgiczne dane były bezpieczne, ponieważ bez zapewnienia odpowiedniej ochrony dla naszych danych logowania nawet najsilniejsze hasła mogą okazać się nieskuteczne, gdy dostaną się w niepowołane ręce.

źródło: F-Secure

Czy ten artykuł był pomocny?

Oceniono: 0 razy