Rozwiązania typu MDM (Mobile Device management) do zarządzania mobilną flotą są coraz popularniejsze w małych, średnich i większych przedsiębiorstwach. Zespoły ds. bezpieczeństwa muszą pamiętać o zagrożeniach wynikających z parowania urządzeń mobilnych z systemem MDM przez pracownika, ponieważ z takim niecodziennym incydentem mamy do czynienia. Eksperci z Cisco Talos Group wykryli złośliwe oprogramowanie zainstalowane na 13 urządzeniach Apple od 2015 orku. Najprawdopodobniej iPhony zostały przejęte przez socjotechniczny atak i nie zwróciły uwagi administratorów zhackowanej firmy.

Darmowy MDM-server na GitHubie

Do końca nie wiadomo jak sparowano urządzenie z darmowym systemem MDM. Zwykle, aby to zrobić, należy uzyskać fizyczny dostęp do urządzenia lub wysłać użytkownikowi e-mail z linkiem do wdrożenia klienta — spersonalizowanego i wyraźnie identyfikującego przedsiębiorstwo. Czy przejęcie fizycznej kontroli nad urządzeniem jest bardziej prawdopodobne niż użycie socjotechniki i zainstalowanie klienta MDM?

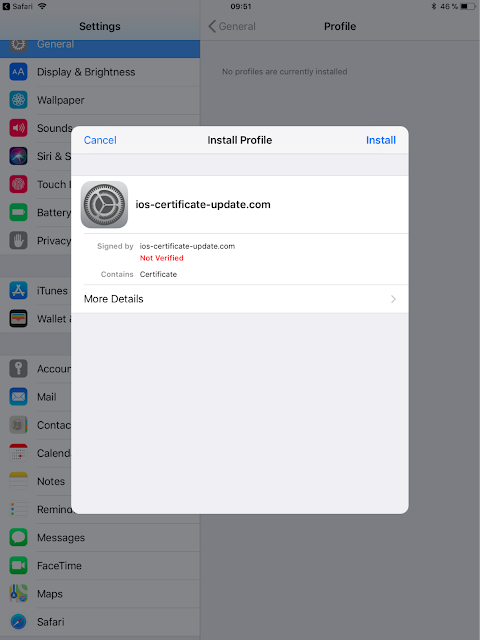

Ekspertom udało się ustalić, że atakujący wykorzystał domenę „ios-certificate-update[.]com”, co poświadcza za atakiem socjotechnicznym. Autorzy raportu wskazują na jeszcze jeden argument przemawiający za socjotechniką — w domenie użyto angielskich słów, co dla lokalnego pracownika z Indii nieznającego angielskiego, może być czymś normalnym.

Zainstalowanie certyfikatu spoza zaufanych certyfikatów Apple dawało atakującemu (administratorowi serwera MDM) nieograniczone możliwości penetracji telefonu.

Analiza wykazała, że:

- Na podstawie numeru seryjnego jest 13 skompromitowanych urządzeń.

- Na podstawie numerów telefonów i operatorów ustalono, że wszystkie telefony znajdują się w Indiach.

- Zainfekowano modele to: iPhone 5.4, iPhone 7.2, iPhone 8.1, iPhone 8.2, iPhone 9.3, iPhone 9.4

- Wersje iOS na zainfekowanych urządzeniach: 10.2.1, 10.3.1, 10.3.2, 10.3.3, 11.0, 11.0.3, 11.2.1, 11.2.5, 11.2.6

- Do przetestowania systemu MDM atakujący użył telefonów osobistych: dwa z nich miały ten sam numer telefonu i konta użytkowników „test” oraz „mdmdev”.

- Numer telefonu atakującego pochodził z Indii i był zarejestrowany w sieci Vodafone India.

- Na urządzeniu atakującego wyłączono roaming. Prawdopodobieństwo, że przestępca w czasie ataku znajdował się na terenie Indii jest duże.

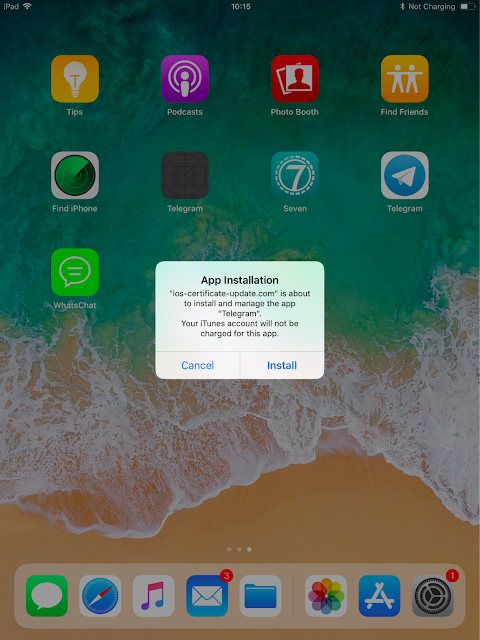

Pięć zainfekowanych legalnych aplikacji

W tej kampanii zidentyfikowano pięć zupełnie legalnych aplikacji (Telegram, WhatsApp, AppsSLoader, PrayTime i MyApp), które zostały zdalnie zainstalowane na 13 urządzeniach i zainfekowane techniką BOptions. Atakujący wykorzystali tę samą metodę co grupa Hacking Team, o której więcej pisaliśmy przy okazji testowania antywirusów i handlowaniu exploitami w sieci Tor.

BOptions wykorzystano do wstrzykiwania złośliwego kodu do zainstalowanych aplikacji. Zainfekowany program, oprócz standardowych działań wykonuje dodatkowe polecenia: kradnie numery telefonów, wiadomości SMS, zdjęcia, historię rozmów z innych komunikatorów oraz pozostałe dane, którymi jest zainteresowany przestępca. Pozyskane w ten sposób informacje można wykorzystać przeciwko przedsiębiorstwu (do szantażu lub wyłudzenia okupu).

Ekspertom udało się ustalić, że złośliwe oprogramowanie było używane od sierpnia 2015 roku, a więc działało niezauważenie przez 3 lata. Napastnik pozostawił po sobie istotne dane na serwerze MDM, w tym samopodpisany certyfikat SSL (self-signed) wydany we wrześniu 2017 roku na rosyjski adres e-mail nicholas.vukoja @ mail.ru. W ataku zastosował też certyfikat, który został podpisany przez Comodo na adres e-mail Aleksi.Dushku @ mail.ru.

Szczegółowa analiza wykazała, że atakujący nie pochodził z Rosji, a działał pod fałszywą flagą, naśladując klasycznego „rosyjskiego hakera”.

CA.crt:

Serial Number: 13905745817900070731 (0xc0fb222544ceb74b) Issuer: C=CR, ST=Split, L=Split, O=NA, OU=IT, CN=ios-certificate-update.com/[email protected] Validity Not Before: Sep 6 11:33:09 2017 GMT Not After : Sep 6 11:33:09 2018 GMT Subject: C=CR, ST=Split, L=Split, O=NA, OU=IT, CN=ios-certificate-update.com/[email protected]

Identity.p12:

Serial Number: 14177612590375883362 (0xc4c0ff88e475d262) Issuer: C=CR, ST=Split, L=Split, O=NA, OU=IT, CN=ios-certificate-update.com/[email protected] Validity Not Before: Jan 6 04:59:56 2018 GMT Not After : Jan 6 04:59:56 2019 GMT Subject: C=CR, ST=Split, L=Split, O=NA, OU=IT, CN=ios-certificate-update.com/[email protected]

Server.csr:

Subject: C=HR, ST=Hrvatska, L=Split, O=NA, OU=IT, CN=ios-certificate-update.com/[email protected]

Złośliwy kod operujący w obrębie aplikacji Telegram i WhatsApp szpiegował użytkowników i wysyłał zapisany czat do serwera techwach.com — serwer C&C był uruchomiony od sierpnia 2015 roku. Początkowo do zalogowania się przestępca wykorzystywał nazwę „arnoldrex”, później zmienił ją na „charnobog” — ta znajoma nazwa pochodzi od słowiańskiego bóstwa Czarnobóg.

Socjotechniczny wektor infekcji ciągle skuteczny

Niezmiennie ważna pozostaje reguła głowy na karku podczas wchodzenia w interakcję z nadesłanymi przez atakującego instrukcjami. Ten wektor ataku nie jest trudny do rozpoznania, jednak nie wykluczamy zastosowania naszej ulubionej socjotechniki — metody wodopoju, która polega za zaatakowaniu lub podszyciu się pod usługę lub ludzi, z którymi ofiara ma częsty kontakt. Nie możemy wykluczyć, że właśnie w taki sposób przestępcy udało się przekonać użytkowników iPhonów do zainstalowania klienta MDM. A dzięki temu przestępca, jako administrator systemu, uzyskał nieograniczony wgląd w informacje przechowywane na telefonie, pozostając nieuchwytnym przez całe 3 lata — prawdopodobnie z powodu małej liczby zainfekowanych urządzeń. Niemniej w tym przypadku nie liczy się ilość, ale jakość. Kto wie, do kogo należały te urządzenia…

Dodatkowe szczegóły przygotowane przez Cisco Talos Group:

- 329e025866bc6e88184af0b633eb3334b2e8b1c0817437c03fcd922987c5cf04 AppsSLoader.ipa

- aef046b67871076d507019cd87afdaeef602d1d2924b434ec1c165097b781242 MyApp.ipa

- 4be31095e5f010cc71cf8961f8fe3fc3ed27f8d8788124888a1e90cb90b2bef1 PrayTime.ipa

- 624689a1fd67891be1399811d6008524a506e7e0b262f549f5aa16a119369aef Telegram.ipa

- e3872bb33d8a4629846539eb859340940d14fdcf5b1c002b57c7dfe2adf52f08 Wplus.ipa

Domeny MDM:

- ios-certificate-update[.]com

- www[.]wpitcher[.]com

Domeny C&C:

- Voguextra[.]com

- Techwach[.]com

Czy ten artykuł był pomocny?

Oceniono: 0 razy