Chociaż AV-Comparatives nie przyzwyczaiło czytelników do przeprowadzania podobnych testów antywirusowych w przeszłości, to tym razem austriacki lab dał się przekonać. W pierwszym zdaniu w raporcie PDF czytamy, że przygotowanie testu zostało zlecone przez firmę Bitdefender — podejrzewamy, że również chodziło o metodologię. Konkurencyjne rozwiązania ochronne też zostały wytypowane przez firmę Bitdefender. Szkoda, że AV-Comparatives „nie miał” w tej kwestii nic do powiedzenia, ale dzięki temu możemy się domyślać, że Bitdefender wytypował do testu produkty firm, z którymi bezpośrednio konkuruje na rynku. Dlaczego sądzimy, że był to jeden z lepszych kompleksowych testów, jakie do tej pory przeprowadził AV-Comparatives (pomijając fakt, że test powstał na zlecenie jednej firmy)? Otóż kompleksowy charakter badania większości wektorów ataku sprawia, że mamy do czynienia z wiernym odwzorowaniem współczesnych prób pokonywania zabezpieczeń w systemach, które są chronione przez zainstalowane oprogramowanie dla biznesu.

W badaniu przetestowano następujące rozwiązania:

- Bitdefender Endpoint Security Elite 6.2

- Carbon Black Cb DEFENSE 3.0

- CrowdStrike FalconHost 3.7

- Cylance CylancePROTECT 2.0

- Kaspersky Endpoint Security dla Firm 10.3

- McAfee Endpoint Security 10.5.2

- SentinelOne Endpoint Protection 1.8.41

- Sophos Central Endpoint Advanced Protection i Intercept X 11.5.9-3.6.10

- Symantec Endpoint Protection Standard 14.0

Rozwiązania do ochrony roboczych środowisk biznesowych poddano czterem testom, które zostały przeprowadzone w okresie od listopada 2017 roku do stycznia 2018 roku. Ich celem było porównanie automatycznej możliwości zapobiegania i wykrywania różnych rodzajów zagrożeń:

Test nr 1

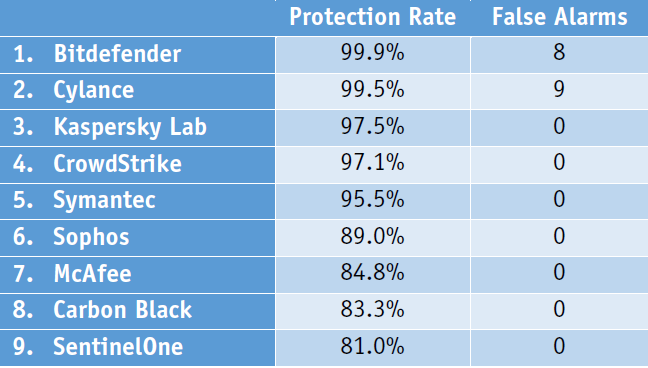

Pierwszy test dotyczył proaktywnej ochrony, czyli takiej, w której „zamraża się” testowany produkt na pewien czas. Następnie poddaje się go próbie testów na pewnej kolekcji wirusów. Jak opisuje raport, rozwiązania antywirusowe zostały odcięte od Internetu 14 listopada. Tydzień później sprawdzono ochronę na 1000 nowych próbkach szkodliwego oprogramowania, które pojawiły się in-the-wild po zamrożeniu antywirusów.

W teście uwzględniono też podatność na fałszywe alarmy, wykorzystując 1000 czystych plików. Chociaż Bitdefender zablokował 99.9% zagrożeń, to zidentyfikował 8 bezpiecznych plików jako zagrożenie. Można to interpretować w drugą stronę — 99.9% oznacza, że produkt nie zatrzymał 1 próbki szkodliwego oprogramowania. Rozwiązanie firmy Cylance nie zatrzymało 5 próbek, a produkt Kaspersky Lab aż 25.

Test nr 2

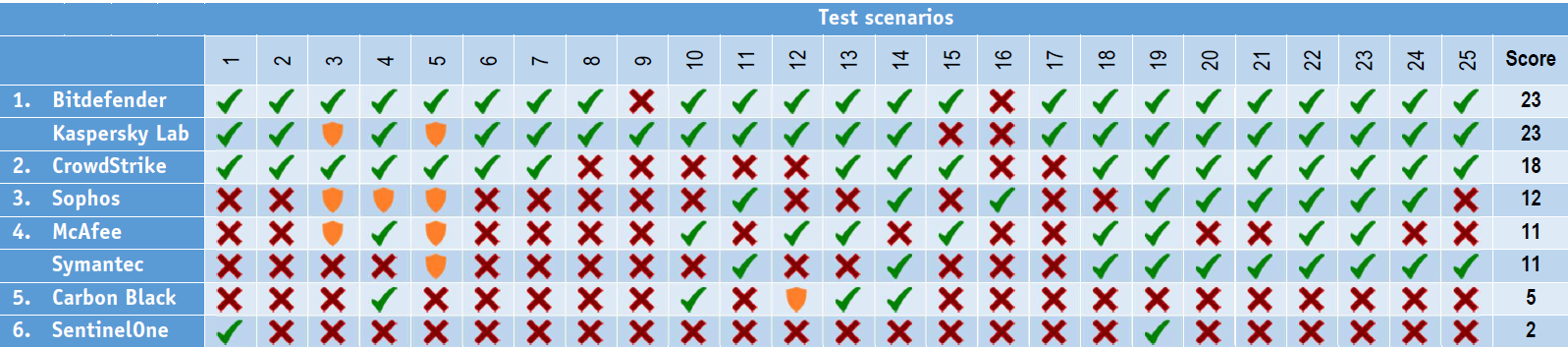

Drugi test dotyczył sprawdzenia skuteczności ochrony przed złośliwym oprogramowaniem bezplikowym. Malware typu „fileless” działa bezpośrednio w pamięci operacyjnej komputera. W takim scenariuszu uruchomiony wirus nie zostanie przeniesiony do kwarantanny przez oprogramowanie zabezpieczające, ponieważ nie jest plikiem, lecz zestawem instrukcji do wykonania, operującym na systemowych procesach. Tę rodzinę szkodliwego oprogramowania często używa się w atakach APT (ang. Advanced Persident Threat) przeprowadzanych na szeroką skalę lub w atakach na pracowników wysokiego szczebla.

Właśnie dzięki takim testom branża bezpieczeństwa jest taka ciekawa:

Przestawione wyniki nie pozostawiają złudzeń. Zagrożenia typu fileless ciągle nie są zbyt dobrze wykrywane przez współczesne produkty bezpieczeństwa. Nie chcemy robić tutaj kryptoreklamy, ale polskie oprogramowanie antywirusowe Arcabit już od dawna ma na tego typu wirusy odpowiedni patent, dzięki którym jest w stanie zablokować dosłownie każdy atak, który wykorzystuje systemowy interpreter PowerShell do łączenia się z serwerem C&C.

W tym teście Bitdefender GravityZone nie zdołał zablokować na czas dwóch próbek. Każdy z 25 ataków został dokładnie opisany w dokumencie PDF. Zachęcamy do zapoznania się z tym opisem przygotowanym przez AV-Comparatives. Od siebie dodajmy, że ataki nie były trudne do wykrycia, ale pod warunkiem, że zastosowano by podobny patent ochrony, jaki posiada Arcabit.

Ex aequo na miejscu pierwszym z Bitdefenderem, produkt firmy Kaspersky Lab. Kaspersky Endpoint Security nie zatrzymał ataków nr 15 i 16 — ataki nr 3 i 5 zostały zablokowane przez moduł firewall, co potwierdza, że jest to jeden z tych niedocenianych elementów ochrony, które w dobie ogromnej ilości wektorów ataków, każde renomowane oprogramowanie zabezpieczające posiadać powinno.

Test nr 3

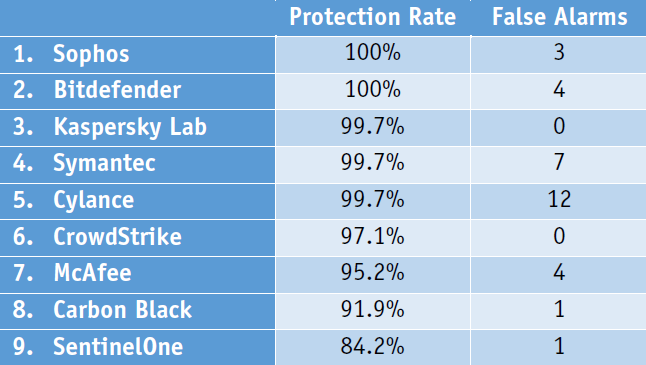

Trzeci test został przeprowadzony na 300 próbkach szkodliwego oprogramowania, które zostały przechwycone z prawdziwych prób rozprzestrzeniania wirusów. W tym badaniu sprawdza się realną skuteczność ochrony przy wykorzystaniu scenariusza, jakim jest normalne zachowanie użytkownika, kiedy ten surfuje po Internecie.

Test nr 4

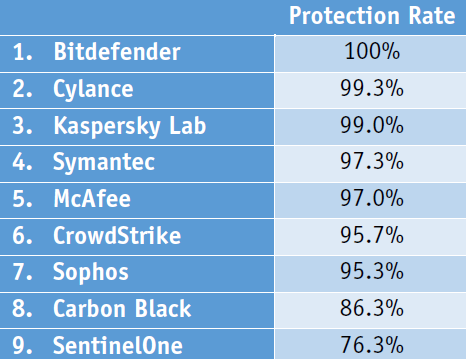

Ostatni test sprawdzał ochronę przed ciągle niebezpiecznym ransomware’m. Tutaj zastosowano 300 próbek różnych odmian wirusów typu ransomware. Badanie zostało przeprowadzone na przełomie listopada i grudnia 2017 roku.

Na koniec warto jeszcze wspomnieć o jednej rzeczy. W rozwiązaniu Bitdefender GravityZone aktywowano wszystkie funkcje ochronne. Podobnie jak w oprogramowaniu firmy CrowdStrike oraz SentinelOne — wszystkie opcje ustawiono na maksimum. Produkty firm Carbon Black, Cylance, Kaspersky Lab, McAfee i Symantec były testowane na ustawieniach domyślnych, co odbieramy jako złą praktykę. Ciekawe co na to przedstawiciele tych firm… Aby ze strony pozostałych producentów można było bez konsekwencji prawnych zastosować takie kontrowersyjne ustawienia, wszystkie produkty zostały zakupione od dystrybutorów, z wyjątkiem dostarczonego produktu przez firmę Bitdefender.

Czy ten artykuł był pomocny?

Oceniono: 0 razy