W ostatnim czasie dwukrotnie informowaliśmy o zagrożeniu cryptojacking’u. Teraz w związku z szalejącym kursem różnych kryptowalut przestępcy, ale i administratorzy stron internetowych coraz częściej wykorzystują darmową moc obliczeniową, aby zarabiać na użytkownikach, którzy po prostu odwiedzają serwisy i portale internetowe.

Jeszcze do niedawna głównym problemem były tylko te złośliwe skrypty JavaScript, które po odwiedzeniu zainfekowanej strony (lub zupełnie bezpiecznej) uruchamiały procedurę korzystania z cykli procesora w sposób odbiegający od normy. Pozwalało to wykorzystywać (za zgodą lub bez wiedzy użytkownika) moc procesora każdego komputera, który nie był chroniony przez oprogramowanie zabezpieczające lub rozszerzenie blokujące koparki JavaScript. Niektóre serwisy celowo zastąpiły koparkami zwykłe reklamy, z kolei inne zostały po prostu zhackowane.

Cryptojacking coraz groźniejszy

Do tej pory kopanie kryptowaluty trwało do momentu, aż karta przeglądarki została zamknięta. Niestety cryptojacking zaczyna ewoluować — nawet przy teoretycznie zamkniętej przeglądarce możliwe jest zużywanie cyklów procesora w znacznym stopniu.

Badacze bezpieczeństwa z firmy Malwarebytes odkryli na kilku zainfekowanych stronach inny szkodliwy kod JavaScript, który był pobierany m.in. z serwerów firmy Amazon.

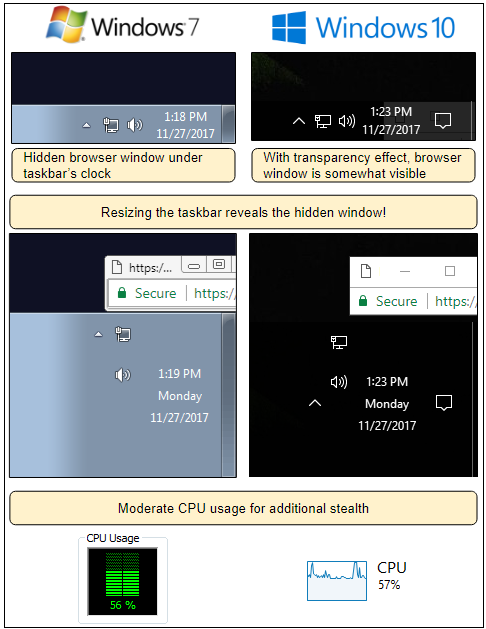

Skrypt ten po zamknięciu przeglądarki poprzez zwykłe kliknięcie w „X” mimo wszystko uruchamiał nowy proces przeglądarki w sposób prawie niedostrzegalny dla użytkownika:

Stara technika „pop-under” pamiętająca wiek XX pozwala uruchomić przeglądarkę w tle. Okno przeglądarki nie jest widoczne na pasku systemowym, a w zasobniku systemowym. Jest to prawie niewidoczne dla ludzkiego oka.

Zamknięcie programu za pomocą „X” nie jest już wystarczające. Na całe szczęście uruchomiony proces przeglądarki widoczny w menadżerze zadań zdradza zamiary strony internetowej, z której został uruchomiony złośliwy skrypt.

W jaki sposób się chronić?

W taki sam jak przy „tradycyjnych” JavaScript’owych koparkach, ale ze zwróceniem szczególnej uwagi na procesy przeglądarek i „niewidoczne” okna w zasobniku systemowym. Oprócz tego rekomendujemy:

- W publicznym repozytorium GitHuba zamieszczono wtyczkę „No Coin” dla przeglądarek Firefox, Chrome i Opera. Rozszerzenie zostało już dodane do oficjalnych repozytoriów każdego producenta. Zalecamy jego instalację, ponieważ rozszerzenie zabezpiecza nie tylko przez opisywanym skryptem do kopania Monero, ale także przed koparkami innych kryptowalut.

- Podobny efekt daje zainstalowanie blokera reklam „uBlock Origin”. I to w zupełności powinno wystarczyć. Co więcej, zyskujemy też możliwość blokowania reklam, hostów ze spamem, hostów ze złośliwymi reklamami, hostów szpiegujących i hostów z malware.

- Instalujemy bardzo skuteczną wtyczkę Bitdefender Trafichlight lub McAfee WebAdvisor do skanowania stron WWW. Instalując taki dodatek otrzymujemy jedne z najskuteczniejszych na świecie skanerów do wykrywania phishingu, malware i stron z oszustwami, a także ochronę w wynikach wyszukiwania.

- Większość programów zabezpieczających, które posiadają modułu do skanowania stron WWW powinny wykrywać podobne złośliwe skrypty.

Argument tak zwanych „zaawansowanych użytkowników” o nieprzydatności antywirusów zostaje obalony przez „drugą stronę”. Nie jest to tajemnicą, że zabezpieczenie komputera powinno zaczynać sie od ochrony przeglądarki, dlatego oprogramowanie antywirusowe musi posiadać moduł skanujący strony internetowe pod kątem szkodliwego oprogramowania oraz złośliwej zawartości.

Czy ten artykuł był pomocny?

Oceniono: 0 razy