Kalendarz Google to popularne narzędzie do organizacji harmonogramów, używane przez ponad 500 milionów użytkowników na całym świecie i dostępne w 41 językach. Jego funkcjonalność oraz powszechność sprawiają, że stało się atrakcyjnym celem dla cyberprzestępców. Badania przeprowadzone przez specjalistów z Check Point Research wskazują na nową metodę phishingu, w której przestępcy imitują prawdziwe wiadomości e-mail Google, aby wyglądały one na wysłane przez Google Calendar lub Google Drawings w imieniu zaufanych kontaktów.

Wstępnie ataki wykorzystywały zaproszenia z Google Calendar, zawierające linki do fałszywych formularzy Google Forms. Po wykryciu tego typu ataków przez oprogramowanie bezpieczeństwa, przestępcy przeszli na bardziej zaawansowane metody z użyciem Google Drawings. Również w tym wypadku głównym celem jest nakłonienie ofiary do kliknięcia w złośliwy link lub załącznik. W wyniku tego dochodziło do kradzieży danych osobowych i firmowych. Skradzione informacje są wykorzystywane do oszustw finansowych, m.in. nieautoryzowanych transakcji czy wyłudzania danych kart kredytowych. Przestępcy mogą również omijać zabezpieczenia innych kont, używając przechwyconych danych.

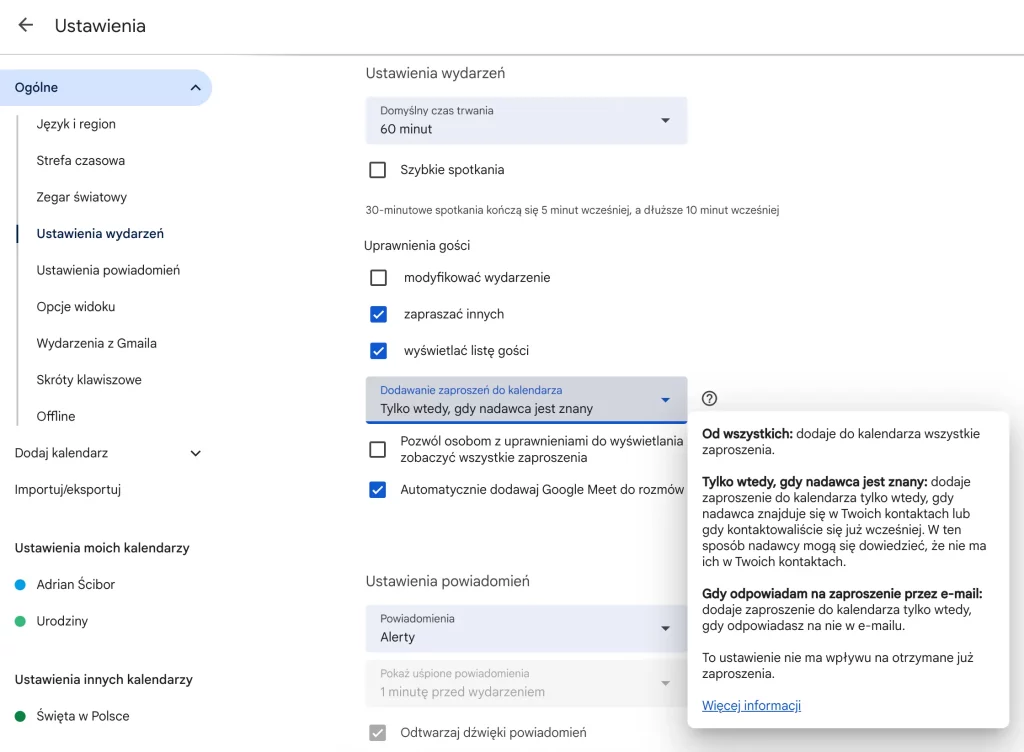

O sytuacji poinformowano firmę Google, która zarekomendowała użytkownikom włączenie w Kalendarzu opcji „znani nadawcy”, ostrzegającej użytkowników o zaproszeniach od osób spoza listy kontaktów:

Jak zabezpieczyć się przed atakiem?

Specjaliści Check Point podkreślają, że organizacje powinny być wyposażone w narzędzia cyberbezpieczeństwa, które wykrywają i blokują zaawansowane próby phishingu.

Istotny jest również monitoring aplikacji stron trzecich. Narzędzia zabezpieczające mogą ostrzegać o podejrzanej aktywności aplikacji, takich jak Kalendarz Google. Wdrażanie wieloskładnikowej autoryzacji (MFA) również stanowią jeden z podstawowych sposobów zabezpieczenia sieci.

Jednocześnie użytkownicy indywidualni powinni zachować ostrożność wobec podejrzanych zaproszeń, w szczególności, jeśli otrzymane zaproszenie zawiera nietypowe prośby (np. CAPTCHA).

Rekomenduje się również analizę linków – możesz wykorzystać nasz poradnik. Zamiast klikać bezpośrednio w link, warto skopiować go i zweryfikować w przeglądarce. Warto włączyć dwuetapową weryfikację (2FA) oraz klucze bezpieczeństwa (Passkey lub klucze U2F), dzięki czemu nawet przechwycenie hasła nie pozwoli na dostęp do konta.

Czy ten artykuł był pomocny?

Oceniono: 0 razy