Zaledwie wczoraj informowaliśmy o oszukańczej kampanii podszywającej się pod DHL Express. Przestępcy nie mają kalendarza rozsyłania spamu, ale ich aktywność zauważa się w związku z dużymi imprezami masowymi, weekendami lub zbliżającymi się świętami, kiedy Polacy chorują na zakupową gorączkę. Prawdopodobnie z tego powodu mamy do czynienia z bardzo podobnym przypadkiem, ale teraz kampania ze spamem dotyczy przewoźnika InPost, o czym poinformował CERT Polska.

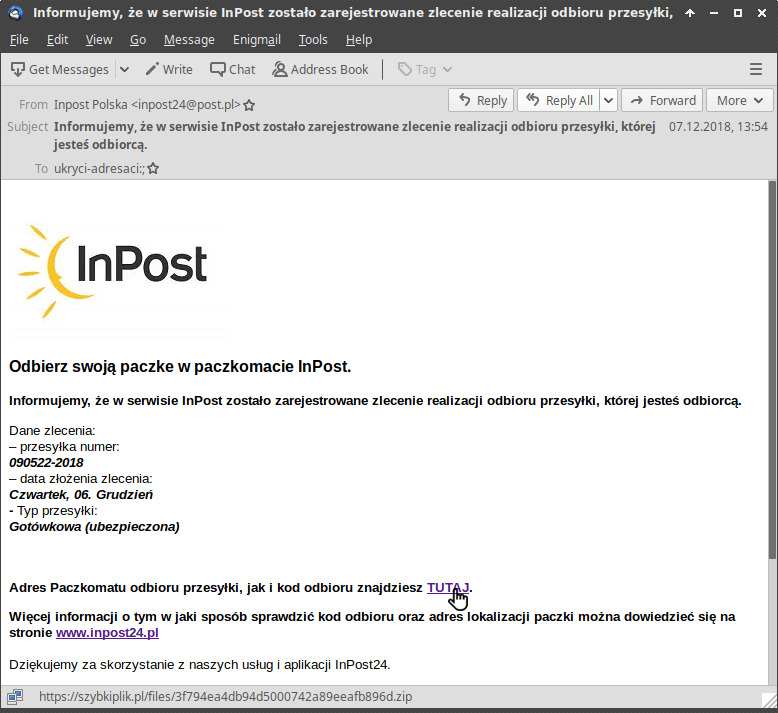

Oryginalna wiadomość:

Od: Inpost Polska [email protected] Temat: Informujemy, że w serwisie InPost zostało zarejestrowane zlecenie realizacji odbioru przesyłki, której jesteś odbiorcą. Treść: Odbierz swoją paczke w paczkomace InPost. Informujemy, że w serwisie InPost zostało zarejestrowane zlecenie realizacji odbioru przesyłki, której jesteś odbiorcą. Dane zlecenia: - przesyłka numer: 090522-2018 - data założenia zlecenia: Czwartek, 06 Grudzień - typ przesyłki: gotówkowa (ubezpieczona) Adres paczkomatu odbioru przesyłki, jak i kod znajdziesz TUTAJ.

Od razu dostrzegamy, że wiadomość została wysłana do wielu (widać to po użytym polu BCC, gdzie są ukryci adresaci). W hiperłączu pod wyrazem TUTAJ znajduje się adres URL do strony w domenie szybkiplik.pl. W zależności od wariantu może się tam ukrywać:

Trojan:

InPost24_-_Dane_odbioru_paczki.doc.lnk, SHA256: 4a3d55070214dcd6f646fd347a523cdcb61820c74902417720478131d382984d word.info.file.doc, SHA256: 20ce81e489337e6ae90c831945fcb4f493d2e2c117778b77ae62a5b4311c94bb

Albo ransomware:

bf4f76802ece7ec698fbe8328fd3cc3a.pdf, SHA256: 6c2b1c128608164c49166cd9449d13796a02eacdeba06978dbb3447b0d252926

W pierwszym przypadku jest to trojan „AsyncRAT”, którego kod źródłowy można znaleźć na portalu GitHub. W przypadku tej próbki zostały zmodyfikowane właściwie tylko adresy serwera C&C – na serwery VPN z firmy AirVPN. Trojan umożliwia przesłanie obrazu wyświetlanego na komputerze ofiary oraz pobieranie i uruchamianie kolejnych plików wykonywalnych.

Ransomware ukrywa się pod hiperłączem w pliku PDF zawiadamiającym o konieczności zaktualizowania Adobe Acrobat Reader. Link z dokumentu PDF prowadzi z kolei do pliku AdobeUpdater.Bat, który rozpoczyna cały akompaniament infekcji.

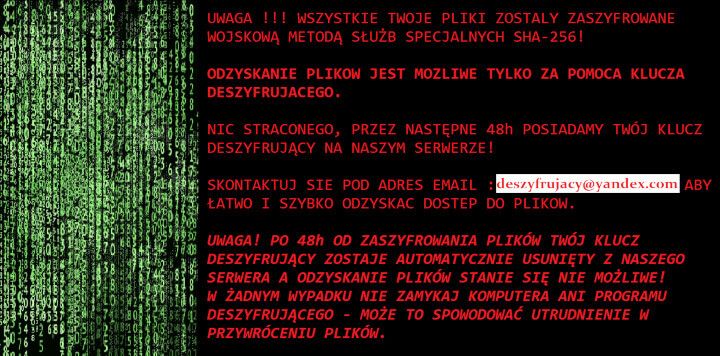

W końcowym etapie dochodzi do zaszyfrowania plików przez zmodyfikowaną wersję już zmodyfikowanego ransomware „Hidden Tear”. Wirus zostawia notkę okupu w pliku „ODSZYFRUJ_PLIKI_TERAZ.txt”.

Ransomware Hidden Tear jest znane z tego, że jego kod jest dostępny w serwisie GitHub i każdy kto chce z niego skorzystać, może to zrobić (oczywiście w celach edukacyjnych). Już dawno opracowano dektyptor, dlatego osoby, których pliki zostały zaszyfrowane, proszone są o kontakt pod adres [email protected] albo o wypróbowanie na własną rękę dostępnego narzędzia.

Ransomware to lukratywny biznes, bowiem bez większego wysiłku można stworzyć własny malware lub po prostu skopiować rozwiązania znanych grup cyberprzestępczych. Zresztą ci ostatni robią wszystko, aby panowało powszechne przekonanie, że odzyskiwanie zaszyfrowanych plików jest niemożliwe, a jedynym wyjściem jest zapłacenie okupu. Dlatego większość ofiar tego typu ataków nie szuka innych rozwiązań. Projekty open source typu Hidden Tear / EDA2 otworzyły furtkę słabiej wykwalifikowanym hakerom, którzy tworzą wadliwy ransomware. Taka sytuacja ma swoje zalety, osoby poszkodowane zaczynają sobie zdawać sprawę z niedociągnięć w bezpłatnym kodzie szkodliwego oprogramowania i zaczynają we własnym zakresie szukać sposobów odzyskiwania danych.

Czy ten artykuł był pomocny?

Oceniono: 0 razy