Analitycy bezpieczeństwa z firmy Kaspersky są na tropie backdoora SessionManager, który został skonfigurowany na serwerze Microsoft IIS, aby utrudnić swoje wykrywanie przez mechanizmy zabezpieczające różnych dostawców oprogramowania ochronnego. Kiedy backdoor zainstaluje się w systemie ofiary, może całkowicie przejść kontrolę nad infrastrukturą organizacji. Głównym celem atakujących są instytucje rządowe i organizacje pozarządowe w Europie, Afryce, Ameryce Południowej i na Bliskim Wschodzie, w tym m.in. w Polsce. Artefakty techniczne pozwalają przypuszczać, że za atakiem stoi ugrupowanie przestępcze z Dalekiego Wschodu.

Do tej pory SessionManager został wykryty na 34 serwerach należących do 24 organizacji na całym świecie. Skala jest mikroskopijna, lecz mamy do czynienia z atakami APT (Advanced Persitent Threat) – złośliwe oprogramowanie zostało specjalnie po to zaprogramowane, aby uderzać w konkretne cele rządowe i pozarządowe, w tym organizacje medyczne, firmy naftowe i firmy transportowe.

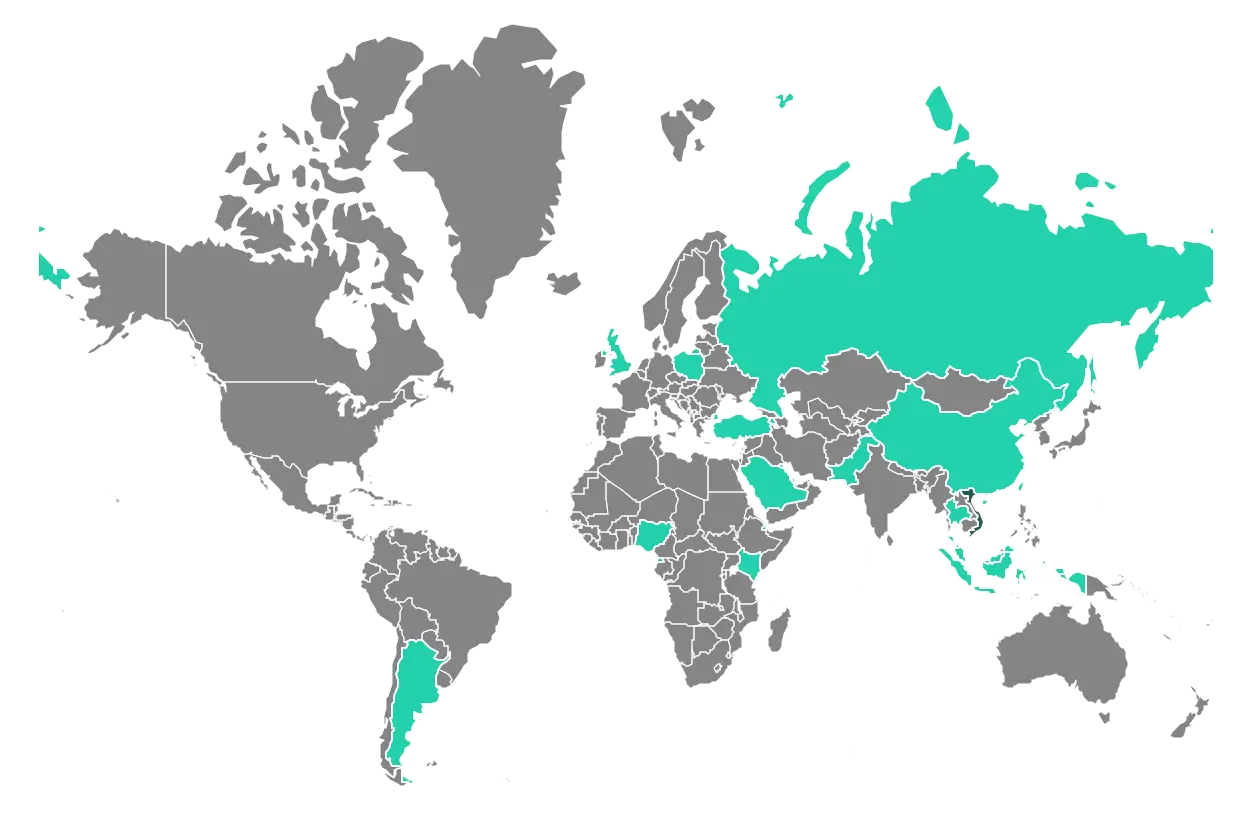

Te 34 zainfekowane serwery należą one do organizacji z: Argentyny, Armenii, Chin, Dżibuti, Gwinei Równikowej, Eswatini, Hongkongu, Indonezji, Kenii, Kuwejtu, Malezji, Nigerii, Pakistanu, Polski, Federacji Rosyjskiej, Arabii Saudyjskiej, Tajwanu, Tajlandii, Turcji, Wielkiej Brytanii i Wietnamu.

Cele backdoora SessionManager to organizacje rządowe i pozarządowe

Jak podaje firma Kaspersky, większość zhakowanych serwerów należy do organizacji rządowych lub wojskowych. Badacze zidentyfikowali również międzynarodowe i krajowe organizacje pozarządowe, jednego producenta sprzętu elektronicznego, firmę stoczniową, grupę opieki zdrowotnej i chirurgii, lokalną firmę transportu drogowego, państwową firmę naftową, państwową firmę elektryczną, producenta kiosków sprzedażowych i dewelopera oprogramowania ERP.

Charakterystyczną cechą SessionManager jest niski współczynnik wykrywalności. Po raz pierwszy backdoor został wykryty na początku 2022 roku i wówczas niektóre próbki nadal nie były oznaczone jako szkodliwe w najpopularniejszych usługach skanowania plików online.

Jak wynika z analizy, polegającej na przeskanowaniu określonej puli adresów IP, do tej pory SessionManager jest nadal aktywny w ponad 90% atakowanych organizacjach m.in. w Polsce.

- SessionManager umożliwia odczytywanie, zapisywanie i usuwanie dowolnych plików na zaatakowanym serwerze.

- Wykonywanie dowolnych plików binarnych na zaatakowanym serwerze.

- Nawiązywanie połączeń z dowolnymi punktami końcowymi sieci, do których ma dostęp zaatakowany serwer.

Backdoor potrafi m.in. uruchamiać tzw. oprogramowanie ofensywne – często legalne, posiadające poprawny podpis cyfrowy pliku, wystawiony przez zaufanego dostawcę certyfikatów. Firma Kaspersky wskazuje na narzędzia, które backdoor może pobierać i uruchamiać w systemie ofiary:

- PowerSploit

- Mimikatz

- ProcDump

Począwszy od listopada 2021 r. operatorzy backdoora próbowali wykorzystać skrypty Pythona, które są kompresowane do pliku wykonywalnego EXE za pomocą legalnego narzędzia PyInstaller – ta technika pozwala zaciemnić kod złośliwego oprogramowania, dodatkowo umożliwia podszywanie się pod zaufaną aplikację Python.exe.

Eksperci firmy Kaspersky zalecają, aby administratorzy regularnie sprawdzali uruchomione moduły na serwerze Microsoft IIS, by przeciwdziałać poważnym lukom w produktach Microsoftu, wyłączając niepotrzebne usługi. Zalecana jest koncentracja na możliwości kradzieży danych poprzez monitorowanie ruchu wychodzącego i regularne tworzenie kopii zapasowej. Osoby odpowiedzialne za bezpieczeństwo w organizacji powinny się upewnić, że kopię można szybko odzyskać w sytuacji kryzysowej.

Czy ten artykuł był pomocny?

Oceniono: 0 razy