Zadaniem antywirusa jest ochrona, prewencyjna protekcja, ale wielu ekspertów zgodzi się dzisiaj, że antywirusy to takie samo oprogramowanie, jak każde inne i może zawierać luki bezpieczeństwa w kodzie. Jednak z uwagi na ważną rolę, jaką odgrywają, aplikacje te powinny przechodzić znacznie bardziej restrykcyjne audyty bezpieczeństwa, które winny być zamówione w kilku niezależnych firmach.

Niewiele czasu upłynęło od wykrycia podatności w produkcie Trend Micro, a już opublikowano informacje, które wskazują na luki w zabezpieczeniach McAfee. O ile w przypadku Trend Micro lukę zlokalizowano w menadżerze haseł zintegrowanym z antywirusem, o tyle z McAfee jest znacznie gorzej.

McAfee Application Whitelisting to produkt bazujący na białych listach plików i programów, który powinien chronić krytyczną infrastrukturę systemową przedsiębiorstw i korporacji, np. w środowiskach SCADA. Jego zadaniem jest blokowanie nieautoryzowanych plików wykonywalnych na serwerach, komputerach stacjonarnych i urządzeniach służbowych, wliczając w to biblioteki, sterowniki, aplikacje Java, formanty ActiveX, skrypty. Do ochrony wykorzystuje dynamiczny model „zaufania” (białe listy) i kilka funkcji zabezpieczeń, które mają za zadanie udaremnić zaawansowane zagrożenia bez konieczności aktualizowania sygnatur wirusów i poświęcania czasu na cały proces konfigurowania i zarządzania.

Problem w tym, że eksperci z SEC Consult Vulnerability Lab odkryli, iż aplikacja McAfee Application Whitelisting zawiera co najmniej kilka poważnych podatności, które umożliwiają napastnikom wykonanie kodu poprzez dodanie do białej listy spreparowanych plików oraz odczytywanie i zapis danych z chronionej pamięci.

Firma McAfee (obecnie Intel Security) została o tym zdarzeniu poinformowana 3 czerwca 2015. Badacze z SEC Consult Vulnerability Lab zaproponowali McAfee, że jeśli do końca lipca 2015 roku nie wydadzą stosownej aktualizacji, poinformują o swoim odkryciu opinię publiczną. Termin ten na prośbę McAfee został przedłużony do końca Q3 2015. Niestety, ale do tego czasu Intel Security nic nie zrobił ze znalezionymi lukami (a mamy przecież styczeń 2016), więc SEC Consult Vulnerability Lab opublikował szczegółowy raport ze swojego dochodzenia.

Możliwy scenariusz ataku:

- Napastnik wysyła ofierze plik,

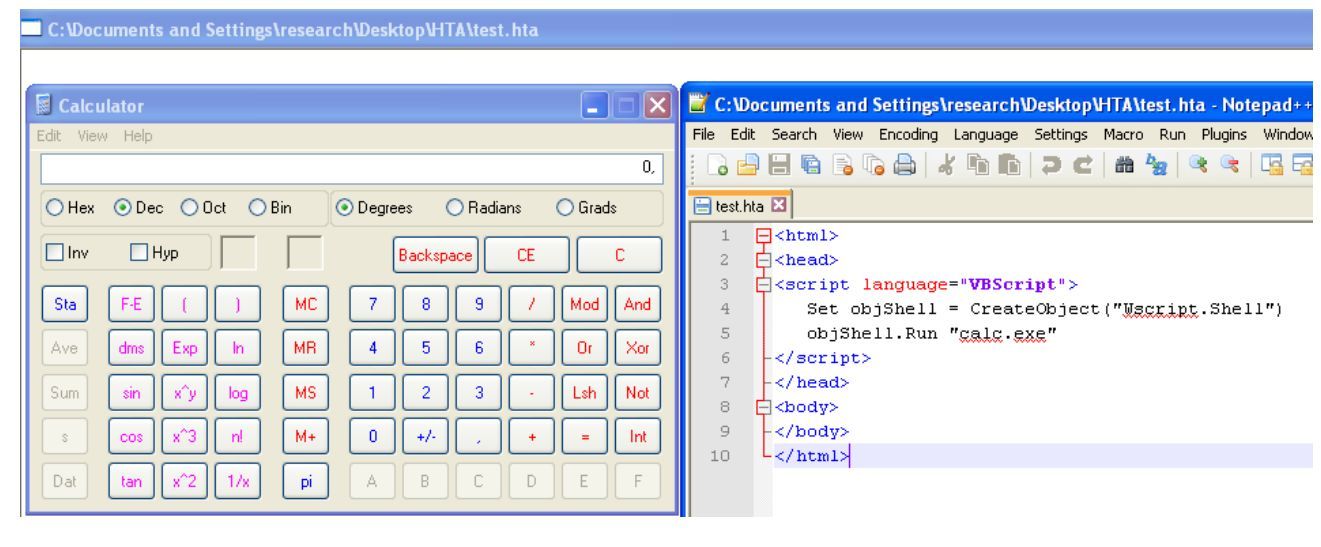

- Ofiara otwiera go i zostaje zainfekowana, ale… pliki wykonywalne z rozszerzeniami. exe, .dll, .bat, .com i wiele, wiele więcej, z uwagi na hermetyczne środowisko, które umożliwia wykonanie plików tylko z określonymi rozszerzeniami – nie mogą zainfekować systemu. Co innego, jeśli napastnik przygotuje kod, który zostanie wykonany z rozszerzeniem pliku .HTA…

Firmy, które korzystają z McAfee Application Whitelisting powinny:

- Odinstalować ochronę? Nie, bez niej będzie znacznie gorzej.

- Usunąć wszystkie domyślne aplikacje z białych list programów i plików

- Usunąć powershell.exe

- Usunąć archiwa ZIP

- Usunąć wszystkie interpretery (python, perl…)

- Usunąć wszystkie debuggery

- Wprowadzić białe listy plików i programów. Nic ponad to.

Czy ten artykuł był pomocny?

Oceniono: 0 razy