Fala ransomware nie zwalnia. Łączna suma okupów zapłaconych za odblokowanie dostępu do danych wyniosła w zeszłym roku ponad miliard dolarów. Obecnie każda osoba skłonna do podjęcia cyberprzestępczej działalności może skorzystać z gotowych narzędzi do przeprowadzania tego typu ataków w modelu Ransomware-as-a-Service. Ich twórcy reklamują się, obiecując m.in. konkretne zyski czy funkcje utrudnionego wykrycia.

Łatwość, z jaką dziś można przeprowadzić atak, sprawia, że skala tego zagrożenia stale nabiera rozpędu. Na cyberprzestępczych podziemnych forach pojawia się coraz więcej programów dostępnych za jednorazową opłatą lub oferujących możliwość podziału zysków z udanych ataków. Działając w ten sposób, twórcy tych narzędzi skupiają wokół kryminalnego procederu całe armie współpracowników.

By lepiej zrozumieć ten problem, przyjrzyjmy się, jakie programy królują obecnie w cyberprzestępczym półświatku (informacje dostarczył Fortinet).

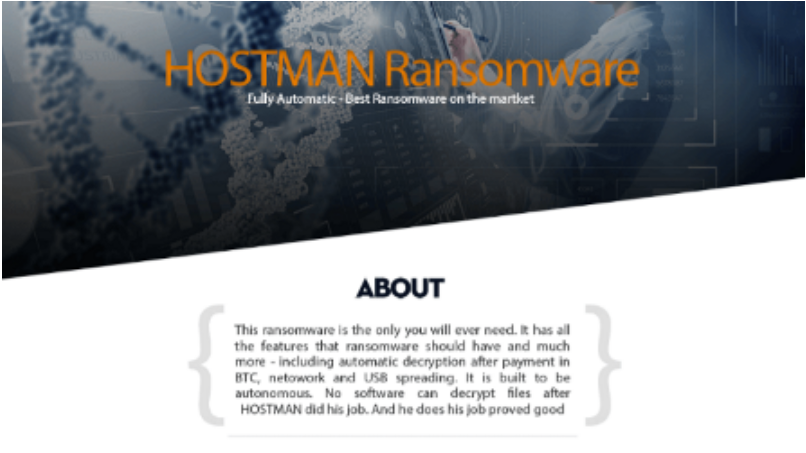

HOSTMAN

- Cena: 9,95 USD (podstawowa wersja), 49,95 USD (pełna wersja).

HOSTMAN pojawił się na forach w styczniu tego roku. Jego twórcy zapewniają, że oprócz szyfrowania danych, program ma funkcję robaka – co nie jest typowe dla ransomware’u. Funkcja ta sprawia, że HOSTMAN może znacznie łatwiej rozprzestrzeniać się na kolejne urządzenia, zbierając większe żniwo. Autorzy HOSTMANA chwalą się również, że program daje możliwość dostosowania m.in. kwoty żądanego okupu czy adresu Bitcoin do jego przekazania.

FLUX Ransomware

- Cena: 45 USD (wersja build), 150 USD (kod źródłowy).

FLUX Ransomware również zadebiutował na początku 2017 r. Oferuje on szyfrowanie danych w trybie offline. Z punktu widzenia cyberprzestępcy zaletą szyfrowania offline jest brak generowania zaburzeń w ruchu sieciowym, co utrudnia wykrycie wrogiej aktywności. Jego wadą jest jednak fakt, że wiele ofiar zainfekowanych tą odmianą może użyć tego samego deszyfratora lub klucza.

Twórcy programu promują go jako trudny do wykrycia. Robią to, pokazując skany raportów oprogramowania antywirusowego, które ma problemy z jego identyfikacją.

Ransomware Affiliate Network (RAN)

- Cena: darmowy.

- Podział zysków: 25% dla autorów programu, 75% dla użytkownika (w przypadku ponad 100 000 instalacji miesięcznie: 15% dla autorów, 85% dla użytkownika).

- Ta odmiana jest oferowana za darmo, ale zyski z udanych ataków zawierają prowizję dla autorów.

Jak piszą sami twórcy, „jesteśmy programistami, nie spamerami”, więc nie reklamują szczególnie swojego dzieła. Poszukują oni użytkowników doświadczonych w szerzeniu złośliwego oprogramowania i celują w masowe kampanie dotykające ponad 100 000 ofiar. Jak twierdzą, pracują też nad oprogramowaniem ransomware na MacOS i Androida. RAN wspiera różne wersje językowe: rosyjską, angielską, niemiecką i chińską.

Ransomware „Unknown”

- Cena: darmowy

- Podział zysków: 20% dla autorów, 80% dla użytkownika

W pełni funkcjonalny ransomware, który wykorzystuje szyfrowanie podobne do znanych odmian, takich jak Locky, ale nie ma konkretnej nazwy. Program używa zarówno algorytmów RSA, jak i AES oraz wymaga połączenia z Internetem do przesłania właściwego klucza deszyfrującego. Jak do tej pory nie opracowano sposobu na odszyfrowanie zablokowanych tą metodą danych bez opłacenia okupu i uzyskania klucza od przestępców.

To tylko kilka przykładów pokazujących zasadę działania modelu Ransomware-as-a-Service. Wciąż powstają nowe wersje oprogramowania tego typu. Można się np. spodziewać wzmożonej liczby ataków ransomware na Internet rzeczy. Jednak ostatecznie cena za skorzystanie z nich może być znacznie wyższa niż doraźne zyski.

Czy ten artykuł był pomocny?

Oceniono: 0 razy