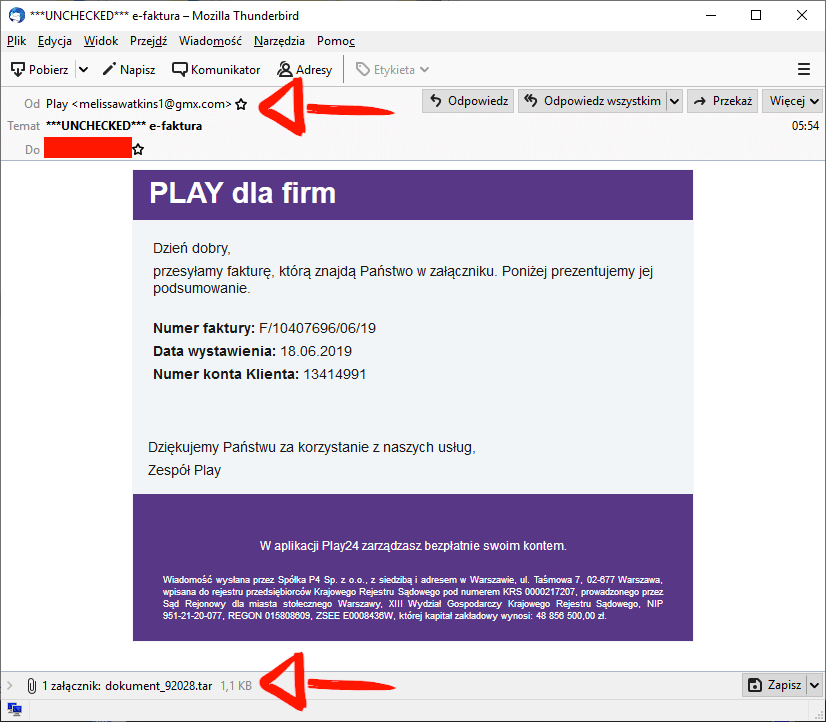

Który to już raz, kiedy wizerunek operatora komórkowego sieci Play jest wykorzystywany w kampanii ze spamem przeciwko klientom tej firmy? Operator złośliwego mailingu nie zaskoczył pomysłowością. Trochę się dziwimy w jaki sposób ktoś może rozsyłać tak niedopracowane wiadomości. Niemniej w kampanii informacyjnej zawsze warto brać udział. Nie wszyscy potrafią rozpoznać fałszywą fakturę, dlatego podajemy szczegóły tej kampanii. A w oryginale brzmi ona tak:

PLAY dla firm Dzień dobry, przesyłamy fakturę, którą znajdą Państwo w załączniku. Poniżej prezentujemy jej podsumowanie. Numer faktury: F/10407696/06/19 Data wystawienia: 18.06.2019 Numer konta Klienta: 13414991 Dziękujemy Państwu za korzystanie z naszych usług, Zespół Play

Kilka szczegółów technicznych

W zależności od wersji kampanii, nazwa załącznika może być inna:

dokument_92028.tar dokument_76680.tar dokument_52012.tar

Spamer użył konta osoby trzeciej albo założył własne w darmowej poczcie w domenie gmx.com, na co wskazuje ostatni nagłówek typu „Received” oraz zabezpieczenia bramki antyspamowej, w której odnajdujemy zgodność z rekordami SPF i DKIM.

Received-SPF: pass (thebe3: domain of gmx.com designates 212.227.15.15 as permitted sender) client-ip=212.227.15.15; envelope-from=WellsJason97@gmx.com; helo=mout.gmx.net; DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/simple; d=gmx.net;

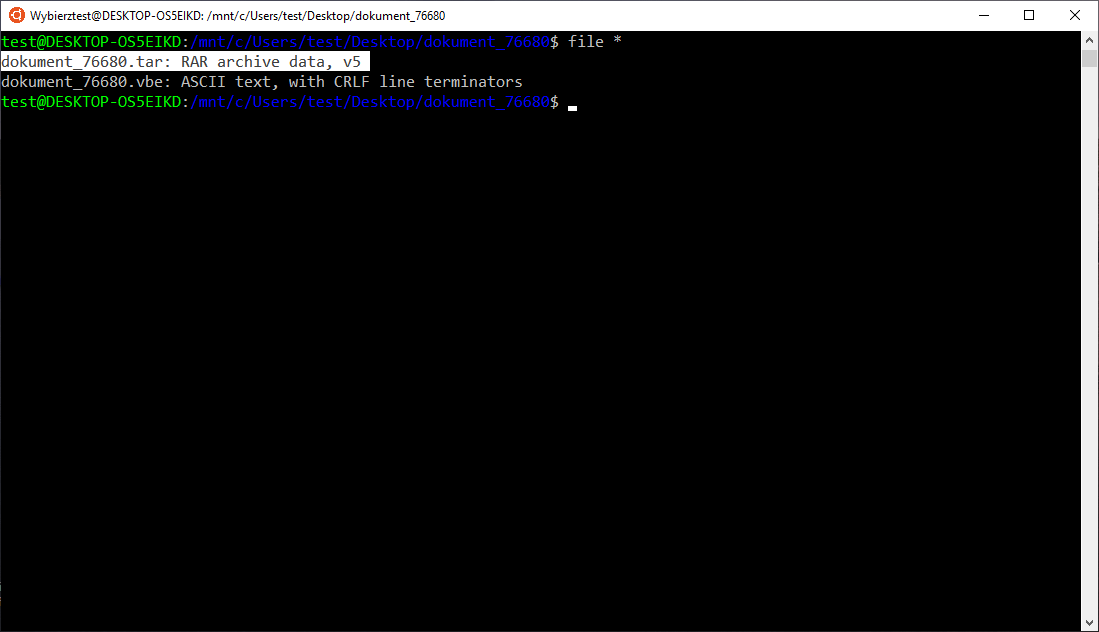

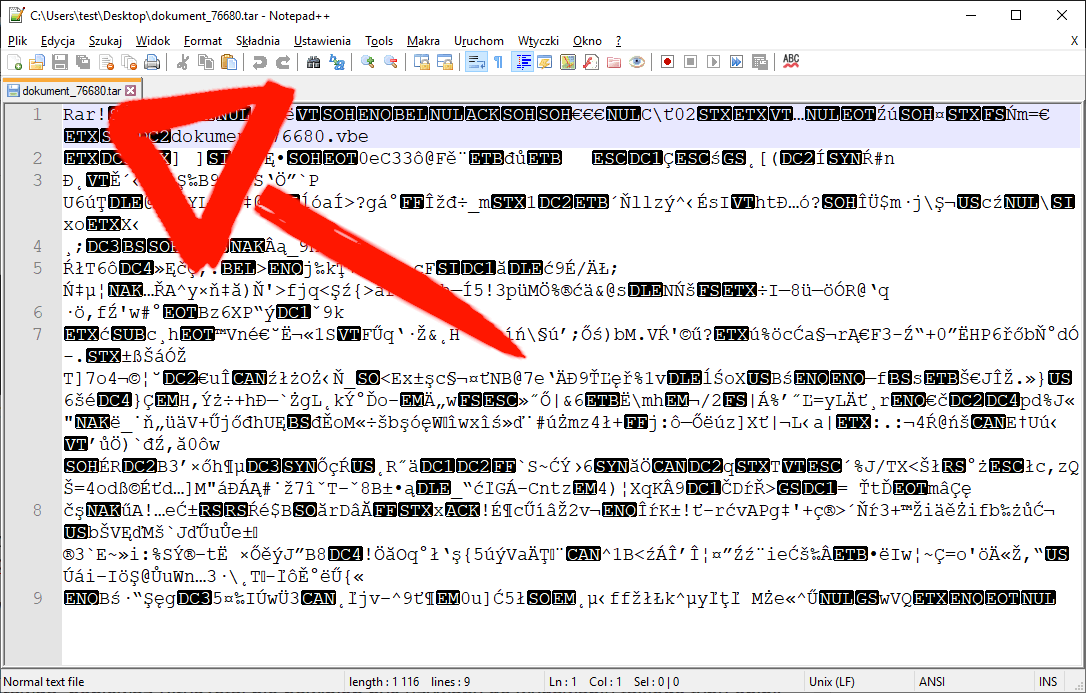

Złośliwe oprogramowanie to kiepskiej jakości skrypt, który nawet ikoną nie przypomina aplikacji otwierającej niby-fakturę, nie wspominając o rozszerzeniu. Załącznik .RAR został „ukryty” pod postacią .TAR używanym głównie w systemie Linux, dlatego w zależności od ustawień antyspamowych na serwerze pocztowym, rozszerzenie .TAR niekoniecznie było wypakowane i sprawdzone przez skaner antywirusowy. W rzeczywistości to nie jest archiwum .TAR, ale .RAR, co ujawnia prosta komenda:

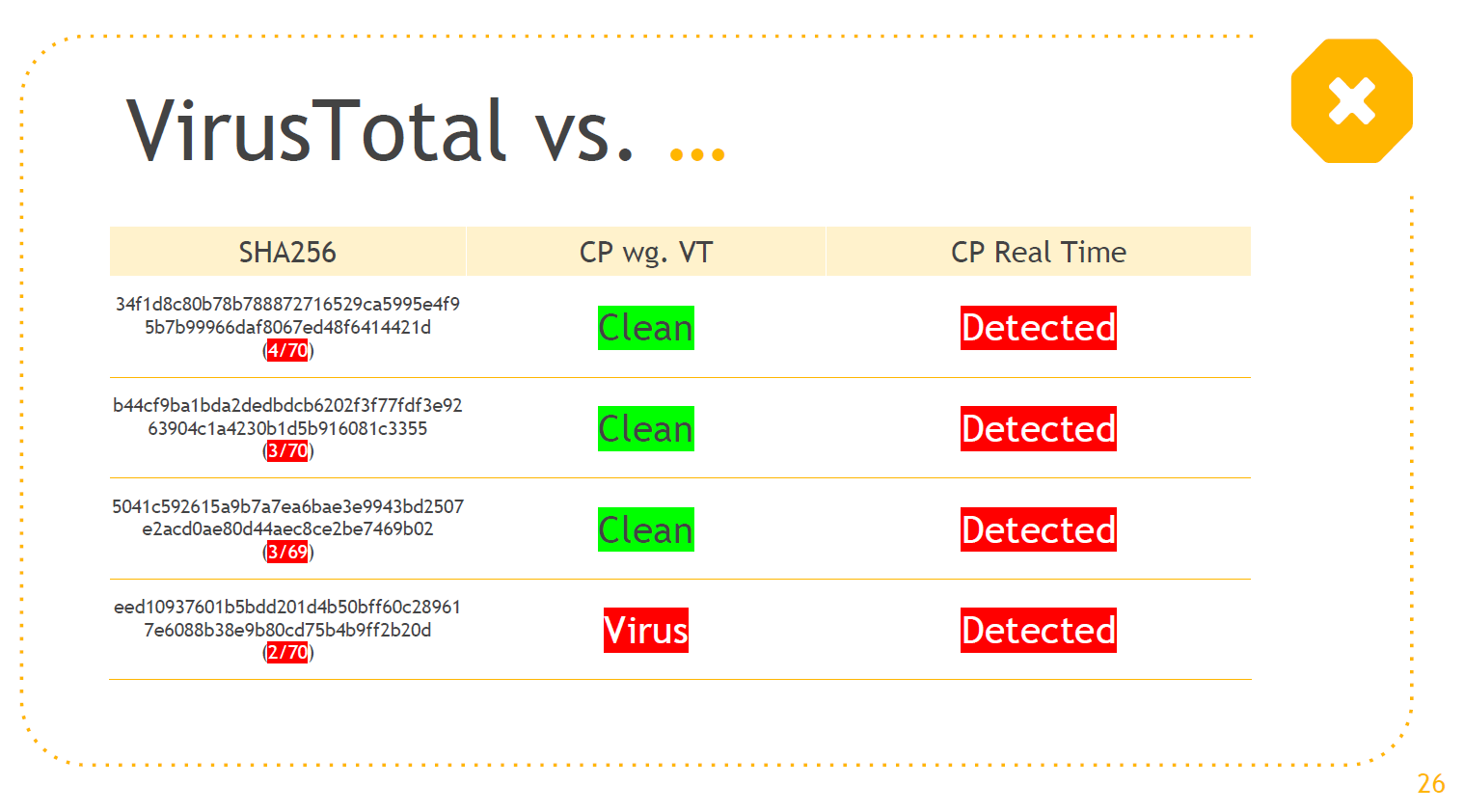

Według VirusTotal wykrywalność złośliwego archiwum .TAR jest kiepska, bo tylko 4 antywirusy rozpoznają zagrożenie. Są to: Arcabit, Fortinet, G Data i Nano-Antivirus. Podobnie jest z plikiem .VBE po wypakowaniu.

Postaramy się to poniżej udowodnić.

Przy okazji takich kampanii ze spamem na wielu „technicznych” portalach da się przeczytać, że „tylko kilka antywirusów wykrywa zagrożenie”. I jest to półprawda, ponieważ VirusTotal nie powinien być używany do wydawaniu takich opinii. W związku z tym osoba nietechniczna czytająca te „fakty” może dojść do błędnego przekonania, że nie warto inwestować w bezpieczeństwo.

Udowodnimy poniżej, że wynik ze skanowania na VirusTotal nie ma wiele wspólnego z rzeczywistym reagowaniem na uruchamiane zagrożenia w prawdziwym systemie operacyjnym. Podobne doświadczenie przeprowadziliśmy w kwietniu 2019 roku. Przydało się ono do zaprezentowania faktów dotyczących rzetelnego testowania. Na konferencji Check Point Experience 2019 w Łodzi pokazaliśmy, że VirusTotal jest pomocny w analizie złośliwego oprogramowania, ale kompletnie nie nadaje się do przeprowadzania nawet amatorskich testów, ponieważ:

Zastosowane w VirusTotal silniki antywirusowe działają z linii poleceń. W związku z tym mogą nie mieć dostępu do funkcjonalności, które wchodzą w skład prawdziwych pakietów zabezpieczających. Udowadnia to praktyczne podejście do testowania. Na przykład złośliwe oprogramowanie, które będzie zablokowane przez moduł firewall w prawdziwym scenariuszu, nie będzie zablokowane przez silnik antywirusowy na VirusTotal.

Jak czytamy w oficjalnym dokumencie, silniki antywirusowe na VirusTotal są wersjami binarnymi działającymi z linii poleceń. Nie będą zachowywać się dokładnie tak samo jak wersje, które instalujemy na swoich komputerach. Czyli mówiąc inaczej używane silniki w Virus Total mogą nie posiadać zapory ogniowej, skanowania w chmurze, piaskownicy, HIPS, DLP, blokowania wirusów skryptowych (jak w przypadku tej kampanii), innych modułów.

W VirusTotal jesteśmy zmęczeni powtarzaniem, że usługa nie została zaprojektowana jako narzędzie do przeprowadzania antywirusowych analiz porównawczych, ale jako narzędzie, które sprawdza podejrzane próbki za pomocą kilku rozwiązań antywirusowych i pomaga laboratoriom antywirusowym, przesyłając im szkodliwe oprogramowanie, które nie wykrywają. Osoby korzystające z VirusTotal do przeprowadzania antywirusowych analiz porównawczych powinny wiedzieć, że popełniają wiele ukrytych błędów w swojej metodologii.

Z tego powodu dołączamy się do prośby serwisu VirusTotal i zwracamy uwagę, aby nie wydawać nieprawdziwych opinii o produktach zabezpieczających. Zwracamy się o to z prośbą również do osób technicznych.

To jest pierwszy istotny powód, który przekonuje, aby nie kierować się opinią ze skanowania Virus Total. Drugi powód może jest bardziej istotny i nie jest udokumentowany:

Wrzucane złośliwe oprogramowanie przez panel internetowy do serwisu VirusTotal NIE JEST URUCHAMIANE w określonych przypadkach. Przeprowadzana jest statyczna analiza pliku tj. obliczane są sumy kontrolne, wyodrębniane są biblioteki DLL, funkcje Windows API, powiązania z innymi złośliwymi kampaniami. Każdy plik jest skanowany przez silnik antywirusowy, jednak analiza dynamiczna jest wykonywana tylko dla plików binarnych. W związku z tym przeanalizowane pliki EXE pokażą aktywność wirusa, ale np. skrypty .VBS, złośliwe faktury .PDF albo makrowirusy w pikach .DOCX już nie zawsze.

My w AVLab, w swoich testach bezpieczeństwa, uruchamiamy każdy złośliwy plik i wykorzystujemy prawdziwe wersje programów antywirusowych, te które są instalowane przez użytkowników na ich komputerach. Następnie zbieramy logi z całego systemu Windows: z aktywności złośliwego oprogramowania i reagowania testowanego produktu na zagrożenie. Dzięki temu nasze testy są popularne i cieszą się dobrą opinią wśród społeczności oraz producentów.

Jak chronić system? Wyłączamy makra

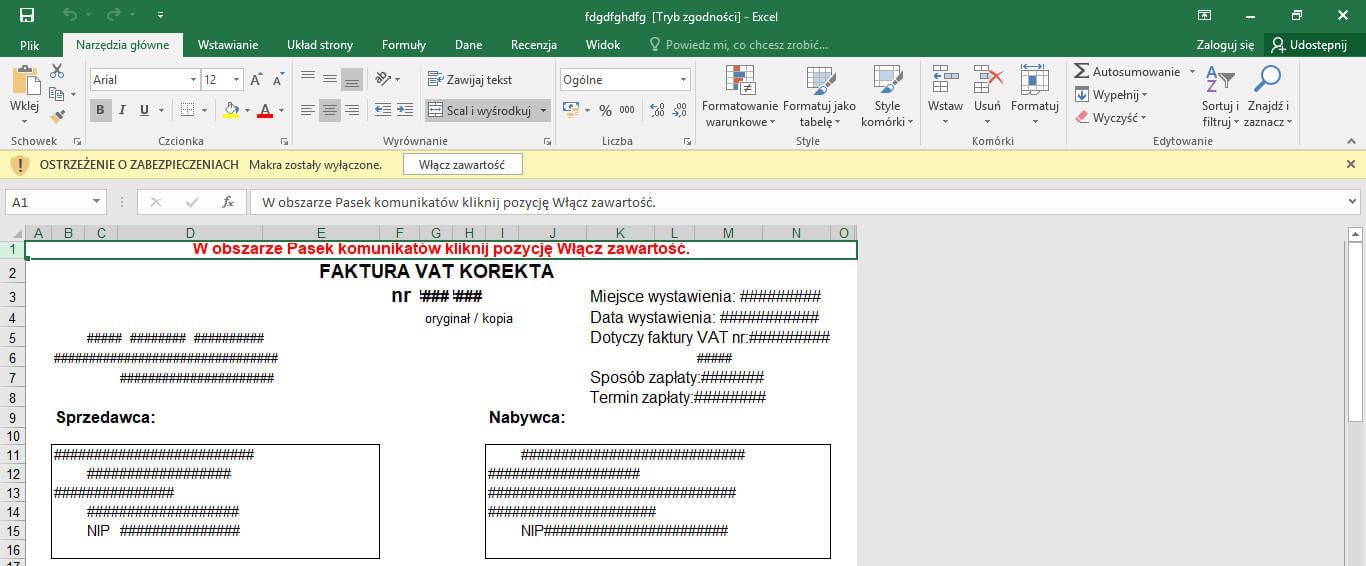

Microsoft ze względów bezpieczeństwa wyłączył automatyczne uruchamianie makr w pakiecie biurowym MS Office od wersji 2010. Użytkownicy tych programów nie muszą nic robić poza sprawdzeniem ustawień. Warto uświadomić sobie, że wszystkie podejrzane załączniki Word lub Excel mogą posiadać szkodliwe polecenia, które uruchamiają instrukcje np. pobrania trojana bankowego przez proces powershell.exe.

Po otworzeniu dokumentu jeszcze nic złego się nie dzieje. Dopiero klik myszą w pasek „włącz zawartość” wywołuje całą lawinę niepożądanych skutków. Można temu zapobiec, całkowicie wyłączając makro polecenia: Plik -> Opcje -> Centrum Zaufania -> Ustawienia Centrum Zaufania -> Ustawienia makro -> Wyłącz wszystkie makro.

Nakładamy ograniczenia na PowerShell

PowerShell to bardzo potężne narzędzie w rękach administratora i hakera. Rzadko kiedy korzysta z niego księgowa lub normalny użytkownik. To właśnie Powershell pozwala zdalnie zarządzać maszynami w większej organizacji, ale daje też niemal nieograniczone możliwości hakerowi.

W standardowych sytuacjach przestępcy korzystają z około 50 najczęściej wykonywalnych poleceń w PowerShell, w tym do aktywowania bezplikowego szkodliwego oprogramowania. W Windows 10, PowerShell umożliwia zainstalowanie Linuksa i uruchamianie poleceń linuksowych. Funkcja WSL (Windows Subsystem for Linux) sprawia, że popularny terminal bash jest dostępny dla użytkowników systemu Windows 10. Działanie szkodliwego oprogramowania w koncepcji hybrydowej może otworzyć nowe drzwi dla cyberprzestępców. Według wielu ekspertów zagrożenie bashware powinno być poważnym ostrzeżeniem, ponieważ otwiera nowe możliwości do ominięcia zabezpieczeń produktów ochronnych firm trzecich i Microsoftu. Zwróciliśmy na to uwagę producentom i przeprowadziliśmy taki test.

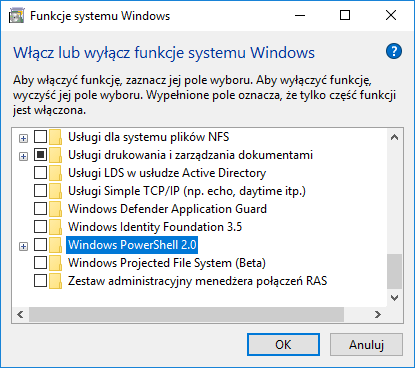

Zalecamy całkowite wyłączenie PowerShell w archaicznej wersji 2.0. W Windows 10 otwieramy dowolny folder i przechodzimy pod adres: panel sterowania. Otworzy się tradycyjny panel. Przechodzimy do Programy -> Wyłącz lub włącz funkcję systemu Windows -> Windows PowerShell 2.0.

Dzięki temu w systemie pozostawimy Windows PowerShell w wersji 5, który ma funkcję ochrony przed szkodliwym oprogramowaniem — skanuje i zapobiega uruchamianiu złośliwych skryptów. Wyłączony PowerShell 2.0 nie pozwoli już przeprowadzić ataku, który polega na obniżeniu wersji i ominięcia sprawdzania zabezpieczeń przed złośliwym oprogramowaniem. Wyłączenie „5-tki” nie powinno mieć żadnych negatywnych skutków.

Dodatkowym rekomendowanym do wdrożenia zabezpieczeniem jest wpisanie jednej z poniższych komend z uprawnieniami administratora:

Restricted: Całkowicie wyłączamy uruchamianie jakichkolwiek skryptów np. tych podpisanych cyfrowo i tych pobranych z sieci bez podpisu. Przy czym ciągle zachowujemy możliwość wydawania pojedynczych poleceń. Jest to ustawienie rekomendowane dla wszystkich.

Set-ExecutionPolicy Restricted

AllSigned: Uruchamiamy wyłącznie skrypty posiadające podpis cyfrowy niezależnie od tego, czy skrypt jest uruchamiany lokalnie czy został pobrany z sieci.

Set-ExecutionPolicy AllSigned

RemoteSigned: Skrypty muszą być podpisane przez zaufanego wydawcę, zanim zostaną uruchomione, ale już skrypty uruchamiane z komputera lokalnego nie muszą być podpisane. W tym ustawieniu np. makrowirus będzie mógł uruchomić dowolnie zaprogramowany skrypt w PowerShell. Nie zalecamy tego ustawienia użytkownikom, którzy nie wykorzystują do pracy PowerShella.

Set-ExecutionPolicy RemoteSigned

W środowiskach roboczych, w których jest to możliwe, aktywujemy ustawienia Restricted albo AllSigned. Dzięki tylko tej jednej operacji znacznie podniesiemy prewencyjną ochronę systemu operacyjnego.

Czy ten artykuł był pomocny?

Oceniono: 0 razy