Ostatnio ataki na domowe routery przybierają na sile. Wczoraj pisaliśmy o robaku Moose (zob. Robak Moose zagraża routerom i urządzeniom IoT na całym świecie), który infekował urządzenia z otwartą usługą telnet na „zewnątrz”, dzisiaj przybliżymy informacje na temat Exploit Kita (Sweet Orange), który odpowiedzialny jest za pierwszy krok do zmiany ustawień DNS routera.

Francuski badacz bezpieczeństwa Kafeine z Malware don’t need Cofee odkrył nowego Exploit Kit’a, który obiera sobie za cele zazwyczaj użytkowników przeglądarek Chrome i Chromium. Zainfekowany złośliwym oprogramowaniem komputer może przekierować użytkownika do złośliwej strony, na której skuteczny atak CRSF na przeglądarkę może zmienić ustawienia DNS routera.

Atak rozpoczyna się jeszcze od popularnego malvertising’u, czyli złośliwych reklam, które przekierowują ofiarę do strony, na której przestępcy za pomocą narzędzia Exploit Kit Seet Orange i ataku drive-by download zmuszają przeglądarkę do pobrania szkodliwego oprogramowania.

Czym jest Exploit Kit?

Exploit Kit to zestaw narzędzi, który automatyzuje wykorzystywanie luk po stronie klienta zmuszając przeglądarkę do transparentnego pobrania (drive-by download) szkodliwego backdoora, spyware, trojana lub innego złośliwego oprogramowania. Ofiarą Exploit Kit’ów najczęściej padają popularne programy takie jak przeglądarki, programy od Adobe, Oracle i Microsoftu. Kluczową cechą Exploit Kit’ów jest łatwość ich obsługi, skorzystać z niego mogą osoby, które nie posiadają specjalistycznej wiedzy z zakresu programowania i bezpieczeństwa. Atakujący nie musi nawet wiedzieć jak stworzyć exploita, wystarczy, że skorzysta z udostępnionego i przyjaznego interfejsu graficznego, który pomaga w śledzeniu kampanii.

Atak na routery

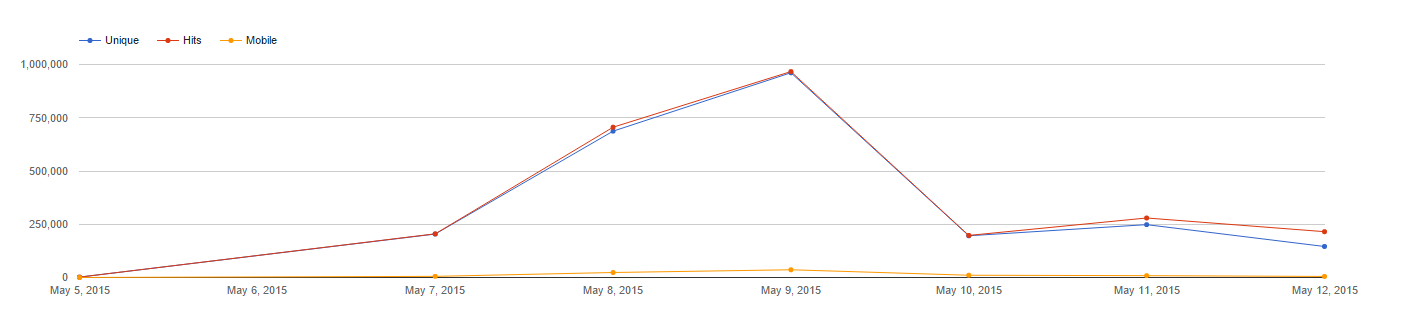

Francuski naukowiec odkrył, że przestępcy z pomocą Sweet Orange (EK) zaczęli masowo atakować komputery Windows zmuszając przeglądarki ofiar do wykonania pewnej nieautoryzowanej akcji (atak CRSF, Sekurak.pl, zob. Czym jest podatność CSRF?). W najbardziej „gorącym” momencie, ilość szkodliwego ruchu w przestępczej kampanii osiągnęła wartość około miliona unikalnych użytkowników.

Ofiarą tej złośliwej kampanii najczęściej padają użytkownicy przeglądarek Chrome i Chromium. Obie te przeglądarki, jak również Firefox i wiele innych, za pomocą narzędzi takich jak WebRTC-IPS upubliczniają lokalne i publiczne adresy IP. WebRTC-IPS pozwala przeglądarkom i aplikacjom mobilnym komunikować się w czasie rzeczywistym za pośrednictwem API.

Złośliwe strony nie zawsze są specjalnie przygotowywane dla tego typu operacji. W atakach biorą często udział przypadkowe witryny, które padły ofiarą malvertising’u i nieświadomie przekierowują własnych odwiedzających do złośliwych stron. Według Francuza, lista już zainfekowanych routerów jest całkiem spora. Począwszy od producentów: ASUS, BELKIN, D’LINK, EDIMAX, LINKSYS, NETGEAR, TRENDNET aż do ZYXEL.

[collapse collapsed title=”Szczegółowa lista:”]

- ASUS AC68U

- ASUS RTN56U & ASUS RTN10P & ASUS-RTN66U & ASUS-RT56-66-10-12

- ASUS-RTG32

- BELK-PHILIPS (?)

- BELKIN F5D7230-4

- BELKIN F5D8236-4V2

- BELKIN F9k1105V2

- BELKIN-F5D7231-4

- BELKIN-F5D7234-4

- D’LINK DIR-600

- D’LINK DIR-604

- D’LINK DIR-645

- D’LINK DIR-810L & DIR-826L & DIR-615 & DIR-651 & DIR-601 & WBR1310 & D2760

- D’LINK DSLG604T

- D’LINK-DIR-2740R

- EDIMAX BR6208AC

- LINKSYS BEFW11S4 V4

- LINKSYS L120

- LINKSYS WRT54GSV7

- LINKSYS-BEFW11S4 V4

- LINKSYS-LWRT54GLV4

- LINKSYS-WRT54GV8

- LINKSYS-X3000

- LINSYS L000

- Medialink WAPR300N

- Microsoft MN-500

- NETGEAR DGN1000B & DG834v3 & DGN2200

- NETGEAR WNDR3400

- NETGEAR-DGN1000 & NETGEAR-DGN2200

- NETGEAR-WNR834Bv2

- NETGEAR-WPN824v3

- NETIS WF2414

- Netis WF2414

- TENDA 11N

- TPLI ALL

- TPLI-WR940N & WR941ND & WR700

- TRENDNET E300-150

- TRIP-TM01

- TRIP-TM04

- Trendnet TW100S4W1CA

- ZYXEL MVR102

- ZYXEL NBG416

- ZYXEL-NBG334W

[/collapse] W ataku adresy NDS zostają zmienione na podstawowy 185[.]82[.]216[.]86 lub 217[.]12[.]202[.93], a zapasowy zawsze wykorzystuje DNS od Google. Jeśli nie zmienialiście domyślnej konfiguracji swojego routera teraz jest na to dobry moment. Zabezpiecz dostęp do panelu konfiguracyjnego zmieniając domyślny login i hasło oraz sprawdź z jakich adresów DNS korzystasz.

Czy ten artykuł był pomocny?

Oceniono: 0 razy