Trudno jest debatować nad koniecznością instalowania aktualizacji bezpieczeństwa. Pewne rzeczy trzeba po prostu robić lub zdać się na domyślne ustawienia, które regularnie i automatycznie zrobią to, co trzeba za użytkownika systemu Windows. Jeżeli więc wasze systemy są na bieżąco aktualizowane, to nie macie się czego obawiać. W przeciwnym wypadku warto co najmniej rozważyć uwolnienie aktualizacji i zainstalowanie poprawek bezpieczeństwa — wszystko to przez liczne luki wykryte w zabezpieczeniach programu Word oraz silnika baz danych Windows JET używanego przez MS Access oraz Visual Basic

Luka w MS Word i MS Outlook

O najnowszej luce w zabezpieczeniach klienta pocztowego Microsoft Outlook pisaliśmy tutaj. Przypomnijmy, że chodziło o załadowanie zawartości ze zdalnego serwera w wiadomości w formacie RTF, co powodowało uruchomienie bez interakcji użytkownika złośliwego kodu.

Bez luk nie ostał się MS Word. W ostatnich miesiącach analitycy z zespołu FortiGuard Labs firmy Fortinet zgłosili liczne luki typu „use-after-free” w zabezpieczeniach różnych wersji programu Word. Luki te zostały poprawione w styczniowych oraz marcowych aktualizacjach zabezpieczeń produktu firmy Microsoft. Odpowiednie łatki określono jako krytyczne, a użytkownicy zostali zachęceni do aktualizacji pakietu MS Office tak szybko, jak to tylko możliwe.

Pojęcie „use-after-free” odnosi się do luki, która umożliwia atakującemu dostęp do pamięci po jej uwolnieniu, co może spowodować m.in. awarię programu, zezwolić na uruchomienie niebezpiecznego kodu, a nawet jego zdalne wykonywanie przez cyberprzestępcę.

W tej sytuacji, jeżeli użytkownik otworzy złośliwy dokument w MS Word, to nawet po jego zamknięciu może zostać aktywowany dodatkowy kod na prawach aktywnego użytkownika Windows

– komentuje Robert Dąbrowski, szef zespołu inżynierów Fortinet.

Przykładowo, jedna z luk tego typu w MS Word występowała, kiedy program próbował przeanalizować specjalnie spreparowany plik w formacie RTF. Dzięki niemu przestępca mógłby zdalnie wykorzystać lukę, aby uruchomić dowolny kod. Ta luka została uznana za krytyczną, ponieważ istnieje wysokie prawdopodobieństwo, że można ją wykorzystać do przeprowadzenia ataku.

Luka w MS Windows Jet

Badacze z tej samej firmy wykryli także podatność w innym produkcie firmy Microsoft – Windows JET. Jest to silnik baz danych, używany przez MS Access oraz Visual Basic. Poinformowany o sprawie Microsoft opublikował 10 kwietnia poradnik z poprawką dotyczącą tej usterki.

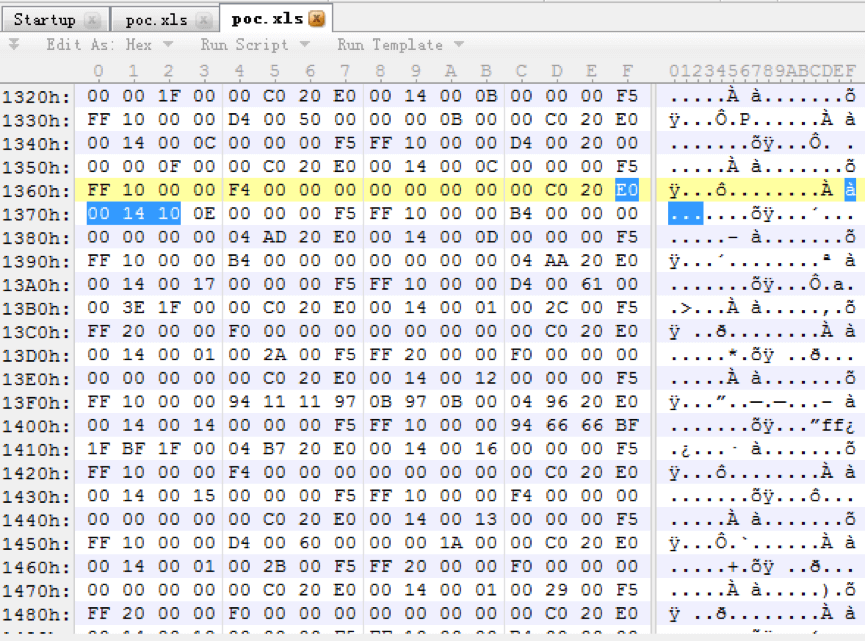

W tym przypadku luka istnieje w bibliotece DLL w pliku „msexcl40.dll”, który jest składnikiem wszystkich obsługiwanych wersji systemów Windows od 7 do 10. Luka mogła zostać wywołana za pomocą odpowiednio spreparowanego pliku Excel.

Rekomendujemy Czytelnikom, aby zaktualizowali swój system oraz pakiet biurowy od firmy Microsoft, jeśli Windows nie zrobił jeszcze tego automatycznie. Zastosowanie najnowszych łatek pozwoli nie narażać się na niebezpieczeństwo.

Czy ten artykuł był pomocny?

Oceniono: 0 razy