Telecrypt – niedawno odkryte ransomware swoje ofiary znajduje wśród rosyjskojęzycznych użytkowników, korzysta przy tym z komunikatora Telegram. Podobnie jak większości tego typu sytuacji, oprogramowanie szyfrujące po zainstalowaniu i zaszyfrowaniu danych w systemie ofiary, przesyła do serwera C&C sprawcy pozyskane dane i informacje, w tym klucz deszyfrujący, który po opłaceniu okupu umożliwia odzyskanie plików. Taka transmisja może generować dodatkowe koszty dla szantażysty. Chcąc uniknąć wydatków, twórcy zdecydowali się na wykorzystanie komunikatora Telegram i jak na razie jest to jedyny taki znany przypadek.

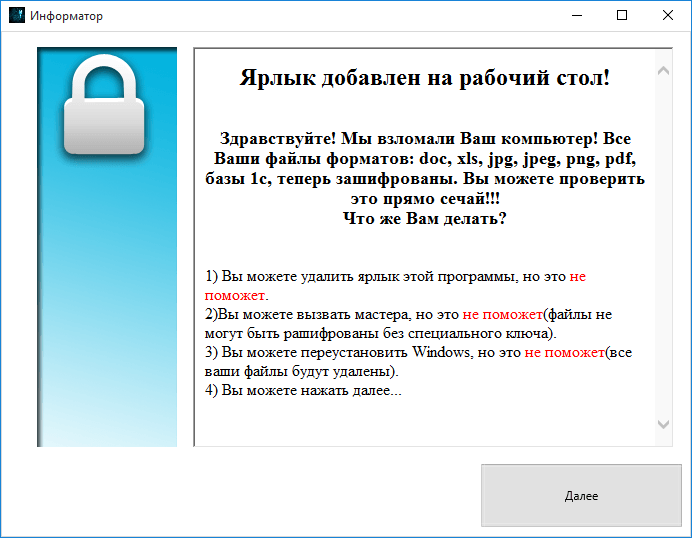

Po zainfekowaniu komputera ofiary, Telecrypt szyfruje pliki tekstowe (doc, pdf), arkusze kalkulacyjne (xls), zdjęcia i inne pliki graficzne (jpg, jpeg, png) do postaci pliku bazodanowego DBF, powstaje również dokument z listą wszystkich zablokowanych plików. Oprogramowanie może również dodać do zaszyfrowanych danych rozszerzenie .Xcri.

Nie jest znana dokładna metoda umieszczania omawianego malware w urządzeniach ofiar, jednakże udało się ustalić pewien schemat działania. Pierwszym krokiem agresora jest stworzenie bota używającego komunikatora Telegram na potrzeby późniejszej komunikacji, następnie Telecrypt generuje klucz szyfrujący, dane identyfikacyjne oraz sprawdza obecność wspomnianego bota. Kolejnym posunięciem jest przesłanie przy pomocy komunikatora informacji o udanym ataku wprost do organizatora procederu.

Po uzyskaniu danych ofiary, malware wykonuje swoją kluczową rolę szyfrując pliki. Po wykonaniu zadania (o czym również informuje swojego twórcę za pośrednictwem komunikatora) pobiera plik wykonywalny, który z kolei zawiadamia poszkodowanego o konieczności uiszczenia opłaty w zamian za odzyskanie utraconych plików.

Szantażysta żąda wpłacenia 5000 rubli (około 77 dolarów) za pomocą Qiwi lub Yandex.Money.

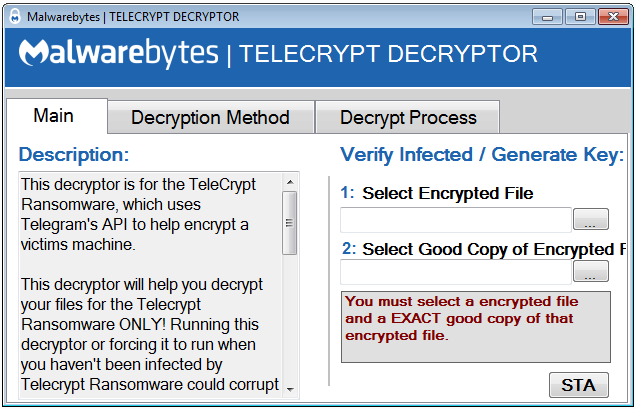

Dzięki uprzejmości analityków bezpieczeństwa z firmy Malwarebytes, deszyfrator dostępny jest do pobrania na tej stronie.

Czy ten artykuł był pomocny?

Oceniono: 0 razy