Triton to złośliwe oprogramowanie, które przekracza kolejną etyczną granicę. Nakierowane jest na systemy przemysłowe na całym świecie, w tym elektrownie atomowe, urządzenia do uzdatniania wody i automatykę transportu. Przez trzy lata w fabryce petrochemicznej w Arabii Saudyjskiej na Bliskim Wschodzie malware Triton pozostawało niezauważone, doprowadzając w tym czasie do kilku przestojów fabryki. Początkowo eksperci nie łączyli usterek kontrolera ze złośliwym oprogramowaniem. Dopiero w 2017 roku zaproszony do współpracy Julian Gutmanis, główny analityk ds. zagrożeń w firmie Dragos, oraz inni eksperci, stwierdzili, że Triton atakuje systemy zarządzane i monitorowane przez fizyczny kontroler Triconex francuskiej firmy Schneider Electric. Francuzi mają własne przedstawicielstwo w Polsce oraz produkcję urządzeń do automatyki przemysłowej i rozdzielania energii w Bukownie, Mikołowie, Szczecinku, Świebodzicach i Tychach. Kontroler Triconex zarządzany przez oprogramowanie francuskiej firmy jest ostatnią linią obrony przed przejęciem kontroli nad systemem przemysłowym.

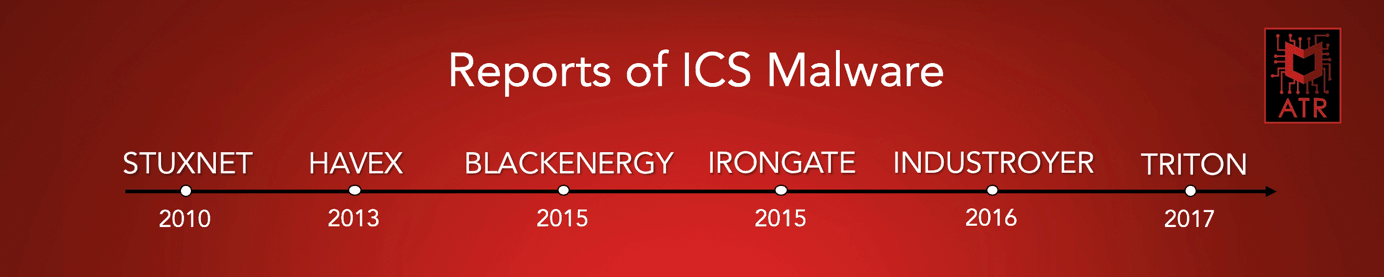

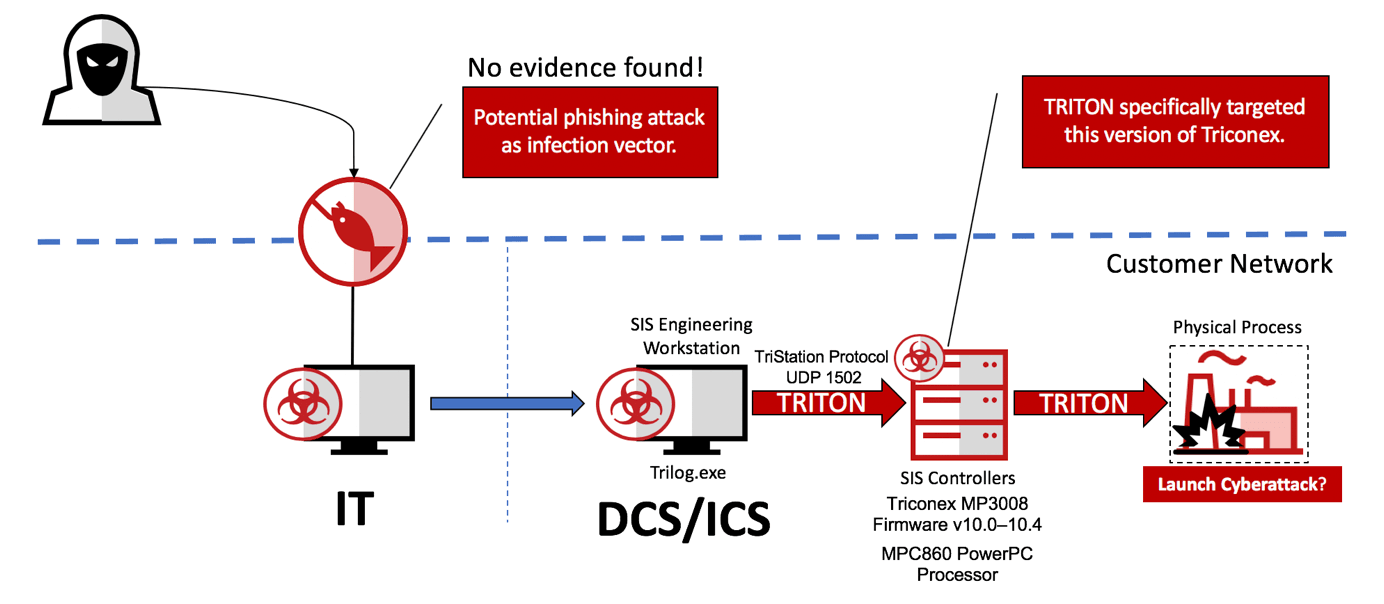

Na stronie Uniwersytetu Massachusetts Institute of Technology czytamy, że hakerzy dostali się do sieci fabryki jeszcze w 2014 roku i znaleźli słaby punkt w konfiguracji zapory sieciowej, która miała blokować nieautoryzowany dostęp. Stamtąd dostali się do komputera zarządzającego całym systemem, wykorzystując niezałataną lukę w kodzie systemu Windows lub przechwytując dane logowania pracownika. Prawdopodobny schemat ataku Tritona wygląda tak:

W najgorszym przypadku malware mogło doprowadzić do uwolnienia toksycznego gazu siarkowodoru lub spowodować wybuchy, narażając na ryzyko zarówno ludzi pracujących w obiekcie, jak i w okolicy.

— napisał Martin Giles z firmy MIT Tech, gdy wykryto szkodliwe oprogramowanie atakujące fabrykę petrochemiczną w Arabii Saudyjskiej.

Gdyby doszło do takiego incydentu, mielibyśmy powtórkę z roku 1984 — w Indiach w Bhopalu doszło do awarii przemysłowej. Na powietrze dostało się kilkadziesiąt ton silnie trującej substancji, która zabiła 20 tysięcy ludzi zamieszkujących okolice fabryki. Ponad 120 tysięcy doznało trwałych szkód na zdrowiu.

Eksperci byli zszokowani, gdy zobaczyli, że nawet Stuxnet i inne złośliwe oprogramowanie nie miało zamiaru krzywdzić ludzi.

— mówi Bradford Hegrat, konsultant Accenture, specjalizujący się w cyberbezpieczeństwie przemysłowym.

Czy za Tritonem stoi Rosja? A może ktoś podszywa się pod Rosję?

Na początku Triton był uważany za dzieło Iranu, biorąc pod uwagę, że polityczny konflikt z Arabią Saudyjską. W opublikowanym raporcie FireEye amerykańska firma zajmująca się bezpieczeństwem cybernetycznym, która została wezwana na samym początku śledztwa w sprawie Triton, zaczęła szukać innego winowajcy. Hakerzy stojący za Tritonem mieli kupić identyczną maszynę Schneider i wykorzystać ją do przetestowania złośliwego oprogramowania, które opracowali. Umożliwiło to naśladowanie protokołu lub zestawu reguł cyfrowych. Hakerzy znaleźli także lukę w oprogramowaniu kontrolera Triconex. Pozwoliło im to wprowadzić do systemów swój kod, który zapewnił im dostęp do kontrolerów.

Eksperci FireEye rzekomo znaleźli tymczasowe pliki pozostawione przez hakerów i złośliwe oprogramowanie. Zawierało ono kilka nazw w cyrylicy, a także adres IP, który był używany do uruchamiania operacji związanych ze złośliwym oprogramowaniem. FireEye stwierdziło również, że znalazło dowody wskazujące na zaangażowanie w operację rosyjskiego profesora, chociaż nie podali żadnego nazwiska. Niemniej raport zawiera informacje, że FireEye nie znalazło konkretnych dowodów na to, że to rosyjski instytut badawczy opracował szkodliwe oprogramowanie Triton.

Eksperci z różnych firm wciąż szukają źródeł złośliwego oprogramowania. Tymczasem Julian Gutmanis z Dragos pragnie pomóc firmom, wyciągnąć ważne wnioski ze swojego doświadczenia w saudyjskiej fabryce. W prezentacji na konferencji bezpieczeństwa przemysłowego S4X19 w styczniu 2019 roku nakreślił kilka z nich. Obejmowały one fakt, że pracownicy fabryki zignorowali wiele alarmów antywirusowych wywołanych przez szkodliwe oprogramowanie i że nie wykryli nietypowego ruchu w swoich sieciach. Pracownicy fabryki również pozostawili fizyczne klucze kontrolujące ustawienia w systemach Triconex w pozycji, która pozwalała na zdalny dostęp do oprogramowania maszyny.

Gdyby doszło do poważniejszej awarii, głównym winowajcom byłoby złośliwe oprogramowanie atakujące systemy ICS. Niemniej gorzką pigułkę muszą przełknąć ludzie, którzy okazali się najsłabszym ogniwem bezpieczeństwa — ignorowali alarmy antywirusowe i nie dopilnowali konfiguracji reguł zapory sieciowej.

Czy ten artykuł był pomocny?

Oceniono: 0 razy