Najwyraźniej firma Microsoft uważa, że zrobiła wszystko, co do niej należało, aby zabezpieczyć najbardziej popularnego klienta poczty na świecie, aplikację Microsoft Outlook. Zgłoszona 18 miesięcy temu luka przez Willa Dormanna z amerykańskiego CERT Coordination Center została tylko częściowo załatana. Jak wyjaśnia ekspert, w ostatniej aktualizacji w ramach „Patch Tuesday” (drugi wtorek każdego miesiąca) Microsoft nie do końca wyeliminował problem, który jest związany z podatnością o identyfikatorze CVE-2018-0950.

Początkowo chodziło o bardzo poważny błąd w Microsoft Outlook. Wykorzystanie luki ujawniało poświadczenia logowania do Windows, gdy ofiara otrzymała wiadomość e-mail w formacie RTF zawierającą obiekty OLE. Tak więc za pośrednictwem klienta poczty Microsoft Outlook wystarczyło odczytać wiadomość — wtedy następowało automatycznie zainicjowanie połączenia SMB do serwera kontrolowanego przez atakującego. Żadna interakcja ze strony użytkownika nie była wymagana.

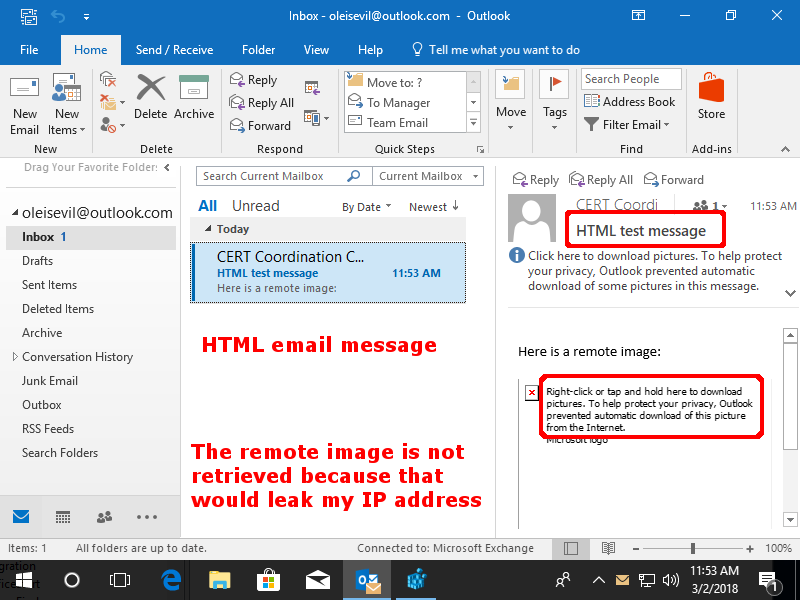

Na poniższym zrzucie ekranu pokazane jest, że zdalny obraz nie jest ładowany. Wymagana jest interakcja z użytkownikiem. Są to standardowe zabezpieczenia MS Outlook, które przeciwdziałają ujawnieniu prawdziwego adresu IP ofiary oraz innych metadanych (dotyczy to zwykłej wiadomości TXT lub HTML).

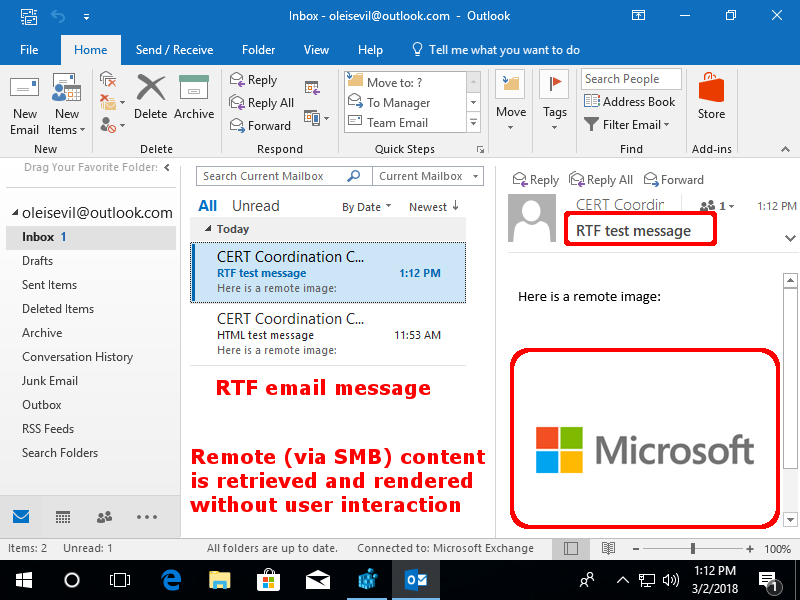

Will Dormann wykonał to samo doświadczenie z formatem wiadomości RTF i obiektem OLE, który jest ładowany ze zdalnego serwera SMB/CIFS:

Jeśli wiadomość jest w formacie RTF, to klient poczty Outlook ładuje obiekt OLE bez żadnej interakcji.

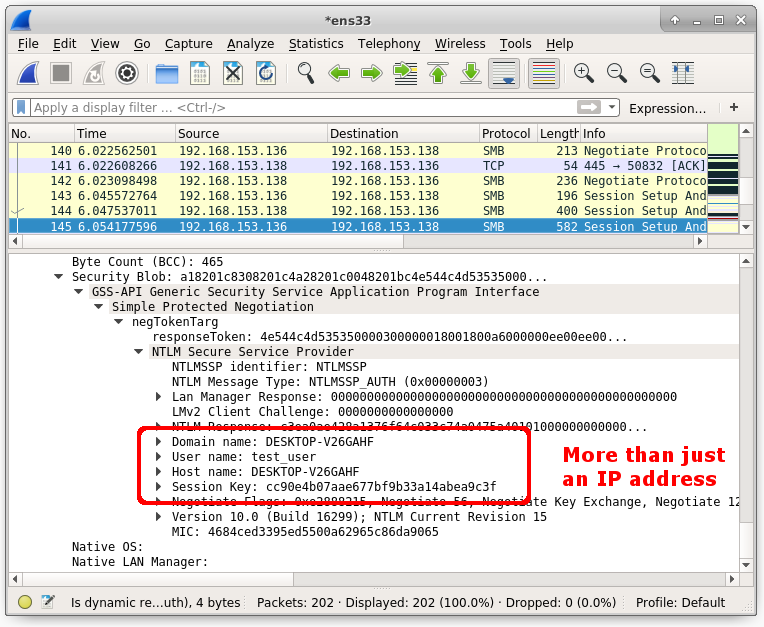

Zapisany ruch w oprogramowaniu WireShark ujawnia, co naprawdę udało się pozyskać:

Odczytanie wiadomości doprowadziło do kradzieży informacji o adresie IP, nazwie domeny, nazwie użytkownika, nazwie hosta, automatycznego nawiązania sesji SMB oraz hash’u uwierzytelniania w protokole NTLMv2, które na GPU nVidia 960 udało się złamać w 1 sekundę (chociaż trzeba przyznać, że hasło „test_user” jest bardzo łatwe do złamania).

To nie jedyny problem związany z CVE-2018-0950. Użytkownik dostaje gratis BSOD i wpada w pętlę — Outlook zapamiętuje ostatnią otwartą wiadomość, więc przy każdym zrestartowaniu systemu i próbie otworzenia klienta poczty, system ponownie się zawiesza.

Wydana przez Microsoft aktualizacja dla podatności CVE-2018-0950 nie pozwala już na automatyczne ładowanie zawartości OLE ze zdalnego serwera, ale atakujący w dalszym ciągu może to obejść, stosując atak socjotechniczny, wymagający już kliknięcia w URL, który rozpocznie nawiązywanie połączenia z obcym SMB.

W przygotowanym poradniku zaleca się, aby zablokować połączenia dla 445/tcp, 137/tcp, 139/tcp, 137/udp i 139/udp, wdrożyć udostępnione aktualizacje, wyłączyć NTLM Single Sign-on (SSO) oraz stosować złożone hasła.

Czy ten artykuł był pomocny?

Oceniono: 0 razy