Eksperci z CERT Polska działającego w strukturach NASK — państwowego instytutu badawczego prowadzącego działalność naukową, krajowy rejestr domen .pl i dostarczającego zaawansowane usługi teleinformatyczne — udostępnili raport o krajobrazie bezpieczeństwa polskiego internetu, w którym opisano najważniejsze wydarzenia 2019 roku oraz podsumowano ubiegłoroczną działalność zespołu CERT.

CERT Polska to pierwszy powstały w Polsce zespół reagowania na incydenty. Dzięki prężnej działalności od 1996 r. w środowisku zespołów reagujących, stał się rozpoznawalnym i doświadczonym podmiotem w dziedzinie bezpieczeństwa komputerowego. Od początku istnienia rdzeniem działalności zespołu jest obsługa incydentów bezpieczeństwa i współpraca z podobnymi jednostkami na całym świecie, zarówno w działalności operacyjnej, jak i badawczo-wdrożeniowej. Od 1998 r. CERT Polska jest członkiem międzynarodowego forum zrzeszającego zespoły reagujące – FIRST, a od 2000 należy do grupy roboczej europejskich zespołów reagujących – TERENA TF-CSIRT i działającej przy niej organizacji Trusted Introducer. W 2005 r. z inicjatywy CERT Polska powstało forum polskich zespołów abuse – Abuse FORUM, natomiast w 2010 r. CERT Polska dołączył do Anti-Phishing Working Group, stowarzyszenia gromadzącego firmy i instytucje aktywnie walczące z przestępczością w sieci.

Do głównych zadań zespołu CERT Polska należy:

- rejestrowanie i obsługa zdarzeń naruszających bezpieczeństwo sieci,

- aktywne reagowanie w przypadku wystąpienia bezpośrednich zagrożeń dla użytkowników,

- współpraca z innymi zespołami CERT w Polsce i na świecie,

- realizacja zadań wynikających w ustawy o krajowym systemie cyberbezpieczeństwa,

- udział w krajowych i międzynarodowych projektach związanych z tematyką bezpieczeństwa teleinformatycznego,

- działalność badawcza z zakresu metod wykrywania incydentów bezpieczeństwa,

- analizy złośliwego oprogramowania i systemów wymiany informacji o zagrożeniach,

- rozwijanie własnych narzędzi do wykrywania, monitorowania, analizy i korelacji zagrożeń,

- regularne publikowanie Raportu CERT Polska o bezpieczeństwie polskich zasobów Internetu,

- działania informacyjno-edukacyjne, zmierzające do wzrostu świadomości w zakresie bezpieczeństwa teleinformatycznego,

- publikowanie informacji o bezpieczeństwie na blogu cert.pl oraz w serwisach społecznościowych Facebook i Twitter,

- organizacja cyklicznej konferencji SECURE,

- niezależne analizy i testy rozwiązań z dziedziny bezpieczeństwa teleinformatycznego.

Najważniejsze obserwacje z 2019 roku jako „przedsmak” publikacji

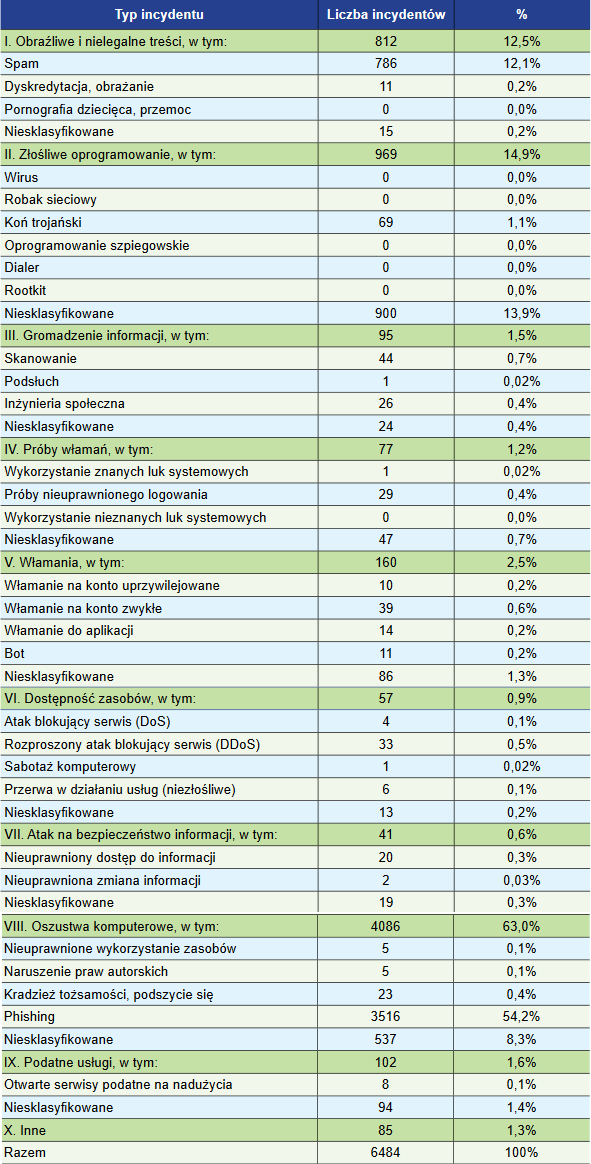

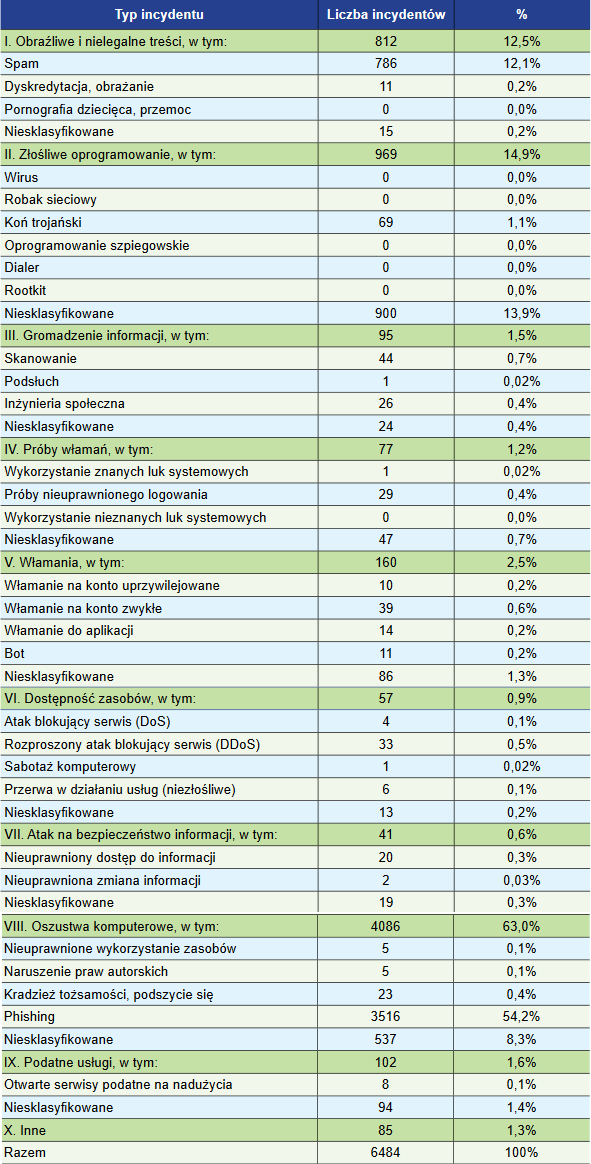

- W zeszłym roku zarejestrowano 6484 incydenty. Jest to rekordowa liczba, a zarazem rekordowy wzrost rok do roku (73 proc.). Najczęściej występującym typem ataku był phishing, który stanowił ok. 54,2 proc. wszystkich incydentów. Na drugim miejscu znalazły się zgłoszenia dotyczące złośliwego oprogramowania – ok. 14,9 proc. Incydenty z kategorii “obraźliwe i nielegalne treści”, w tym spam, stanowiły ok. 12,1 proc. wszystkich zarejestrowanych incydentów.

- Znaczna część wyłudzeń w polskim internecie wykorzystuje fałszywe bramki płatności w połączeniu z mailami lub smsami o konieczności dokonania niewielkiej opłaty – za przesyłkę, dopłaty do paczki itp.

- Fałszywe informacje wykorzystywane są coraz powszechniej – zarówno w kampaniach propagandowych prowadzonych przez rządy, jak i w zwykłej przestępczości, gdzie są narzędziem wzbudzającym emocje i prowokującym do odwiedzenia fałszywej strony czy podania danych dostępowych.

- Obserwowano wiele przypadków i wariantów wyłudzeń związanych z handlem internetowym – od ofert na portalach ogłoszeniowych po fałszywe sklepy.

- Złośliwe aplikacje na Android pojawiające się w 2019 r. podszywały się m.in. pod banki, firmy kurierskie i policję. Ich skuteczność jest wciąż niska, ponieważ wymagają odpowiednio wiarygodnego scenariusza socjotechnicznego, który nakłoni ofiarę do zainstalowania aplikacji spoza oficjalnego sklepu i udzielenia jej odpowiednich uprawnień.

- Rok 2019 przyniósł znaczący wzrost infekcji ransomware w sektorze przemysłowym, medycznym i administracji rządowej oraz samorządowej. Zmienia się przy tym model biznesowy przestępców – coraz częściej domagają się okupu nie tylko za odszyfrowanie danych, ale także za ich nieujawnianie.

- Niepokojącym trendem jest wykorzystywanie anonimowych bramek mailowych do rozsyłania fałszywych alarmów bombowych, m.in. do szkół, urzędów czy szpitali.

- Wśród złośliwego oprogramowania rozsyłanego emailem dominował Emotet. W jego kampaniach zastosowano nową technikę uwiarygodniania wiadomości: doklejanie fragmentów rzeczywistych konwersacji wykradzionych wcześniejszym ofiarom.

- Ataki na urządzenia IoT stają się coraz bardziej specjalizowane – często ukierunkowane są na pojedynczą podatność w określonym modelu wybranego producenta. Zmienia się również cel wykorzystania przejętych urządzeń: oprócz ataków DDoS atakujących coraz częściej interesuje kradzież danych, dystrybucja malware’u lub kopanie kryptowalut.

- Zaobserwowano około 1.3 mln unikalnych adresów IP z polskich sieci z usługami, które mogą być wykorzystane w atakach DRDoS, co oznacza spadek o 600 tys. w porównaniu z rokiem 2018. W dalszym ciągu najpopularniejszą usługą pozwalającą na ataki DRDoS są źle skonfigurowane otwarte serwery DNS.

- Obserwowana aktywność botnetów w polskich sieciach jest niższa niż w ubiegłych latach. Odnotowano również więcej adresów serwerów zarządzających botnetami. Powyższy fakt świadczy o większej skali wymiany informacji o zagrożeniach, co w konsekwencji prowadzi do skutecznego wygaszania największych botnetów.

Kto był najczęściej atakowany w 2019 roku?

Według zebranych danych najwięcej zgłoszeń incydentów dokonywały osoby fizyczne oraz sektor bankowy. Trochę mniej byli zaangażowani pracownicy mediów, oraz sektora przemysłowego, a także finansowego i usługowego. Z kolei administracja publiczna jest zobligowana do zgłaszania incydentów, dlatego może dziwić dziwi tak niewielka ilość zgłoszeń.

Typy incydentów / rodzaje ataków

Spam był najczęściej zgłaszanym incydentem zaklasyfikowanym do niechcianych treści. Z kolei wśród złośliwego oprogramowania pierwsze miejsce zajmują nieprzypisane próbki do rodziny złośliwego oprogramowania oraz sklasyfikowane jako konie trojańskie. CERT Polska odnotowuje także próby nieuprawnionego logowania, w tym włamania na konta. Cyberbrzestępcy często uzyskiwali nieuprawniony dostęp do informacji. Wśród oszustw komputerowych na pierwszym miejscu jest phishing, a na drugim kradzież tożsamości. Co ciekawe internauci zgłaszali również luki w aplikacjach, usługach, mając na uwadze bezpieczeństwo pozostałych użytkowników.

Czy ten artykuł był pomocny?

Oceniono: 0 razy