Badanie z serii Advanced In The Wild Malware Test dobiegło końca. W tym roku jest to druga edycja testu, która sprawdza tak zwany czas reagowania na zagrożenia i naprawę incydentu (z angielskiego Remediation Time). Mierzymy tzw. Remediation Time każdemu testowanemu rozwiązaniu w sytuacji, kiedy dochodzi do próby neutralizacji złośliwego oprogramowania, naprawy skutków ataku. Dzięki temu możemy dokładniej wskazać różnice pomiędzy wykorzystywanymi technologiami producentów. Szczegółowo o nowym wskaźniku „Remediation Time” pisaliśmy w poprzedniej edycji testu.

Wyniki z testu programów zabezpieczających w marcu 2023

W marcu 2023 wykorzystaliśmy 567 świeżych próbek malware pochodzących z Internetu. Sprawdziliśmy następujące rozwiązania:

Do wykorzystania w domu i małym biurze:

- Acronis Cyber Protect Home Office

- Avast Free Antivirus

- Avira Antivirus Pro

- Bitdefender Antivirus Free

- F-Secure

- Malwarebytes Premium

- Microsoft Defender

- Webroot Antivirus

- Xcitium Internet Security

Rozwiązania dla biznesu i instytucji rządowych:

- Emsisoft Business Security

- Malwarebytes Endpoint Protection

- Xcitium ZeroThreat Advanced

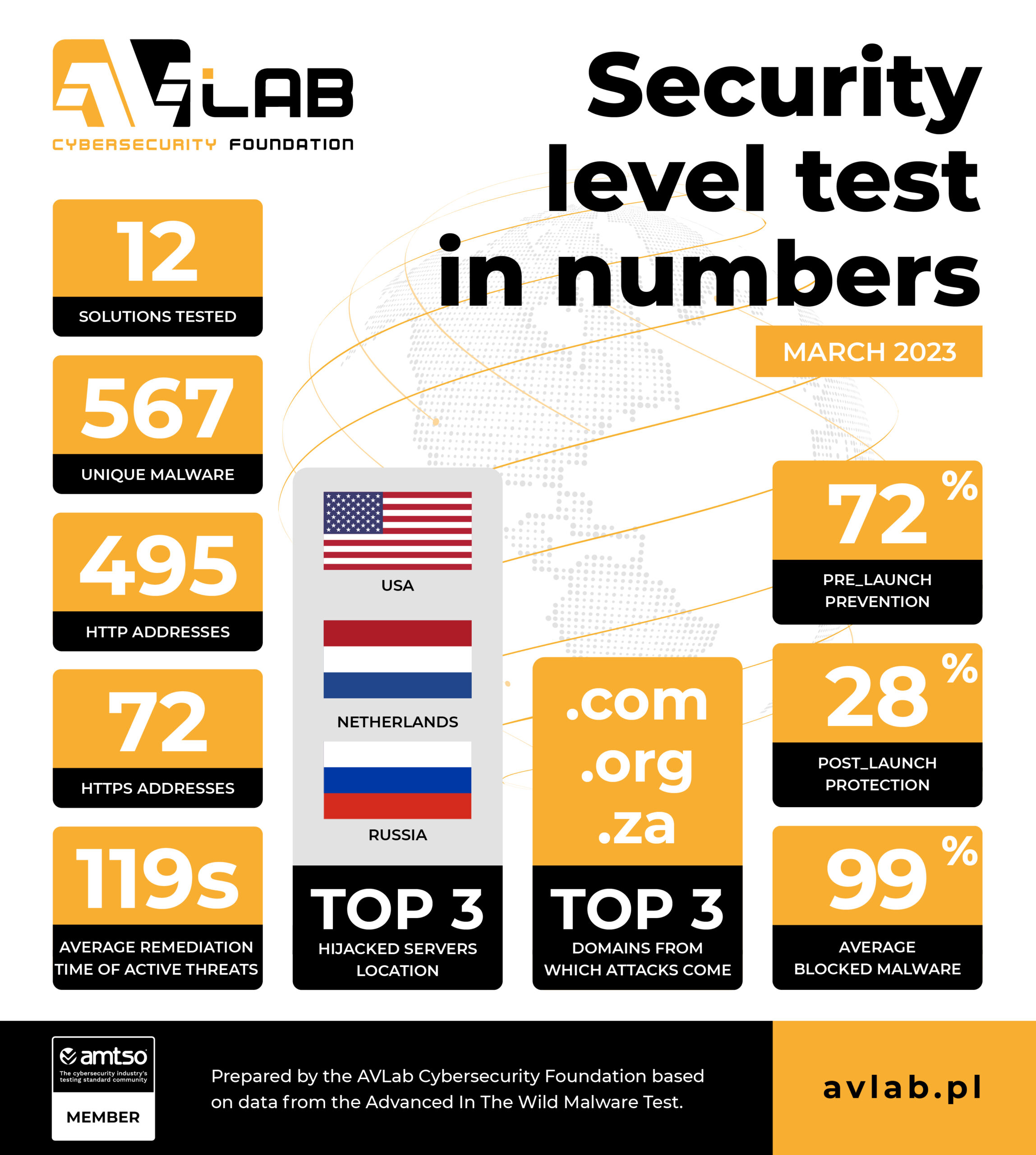

Test ochrony na zagrożeniach internetowych w liczbach

Na podstawie danych telemetrycznych z testu przygotowaliśmy następujące zestawienie:

- W teście wzięło udział 12rozwiązań ochronnych.

- Finalnie wykorzystaliśmy 567unikalnych adresów URL z malware.

- Strony szyfrowane HTTPS (w teorii, bezpieczne) zawierały 72próbek malware.

- 495próbek malware hostowanych było przez protokół HTTP.

- Podczas analizy każda próbka szkodliwego oprogramowania dokonywała średnio 21potencjalnych niebezpiecznych akcji w systemie Windows 10.

- Najwięcej malware pochodziło z serwerów zlokalizowanych w USA, Holandii, Rosji.

- Do hostowania malware najczęściej używano domen: .com, .org, .su

- Średnia wykrywalność zagrożeń z adresów URL lub złośliwych plików przed uruchomieniem (poziom PRE-LAUNCH) wyniosła 72%.

- Średnia detekcja malware po uruchomieniu (poziom POST-Launch) wyniosła 28%.

- Uśredniony wynik blokowania malware przez wszystkich producentów to 99%.

Protokół HTTPS może być używany do rozprzestrzeniania malware. Zapamiętaj, że certyfikat SSL i tzw. kłódka przy adresie WWW nie zaświadcza o bezpieczeństwie strony!

Metodologia

Dokładna metodologia jest systematycznie przez nas rozwijana. Musimy uwzględniać nowe trendy w branży bezpieczeństwa i ochrony systemów, dlatego podajemy linki do odpowiednich stron:

- Jak pozyskujemy malware do testów i jak je klasyfikujemy?

- W jaki sposób zbieramy logi z systemu Windows i programów ochronnych?

- Jak to wszystko automatyzujemy?

Jesteśmy członkiem grupy AMTSO, dlatego możesz mieć pewność, że nasze narzędzia i procesy testowania są zgodne z międzynarodowymi wytycznymi i są respektowane przez producentów.

Wyniki z testu

Najważniejsze dane techniczne oraz wyniki są dostępne na stronie RECENT RESULTS wraz z krajobrazem zagrożeń, który został opracowany na podstawie danych telemetrycznych z badania.

Ponadto od tej edycji będziemy systematycznie publikować dla producentów specjalne strony internetowe, które będą zawierać szczegółowe dane z testów. Lista tych stron będzie systematycznie aktualizowana.

Wnioski z testu

Zwróć uwagę, że tzw. Remediation Time jest indywidualną zmierzoną wartością wyrażoną w sekundach i oznacza czas reakcji na próbkę złośliwego oprogramowania. W naszych testach musimy tak skonfigurować produkt, aby automatycznie podejmował możliwe najlepsze decyzje – zwykle jest to przeniesienie zagrożenia do kwarantanny albo zablokowanie połączenia przez firewall wraz z zapisaniem logów.

W większych organizacjach, które zatrudniają specjalistów ds. bezpieczeństwa, Remediation Time może być znacząco większy ze względu na podejmowanie decyzje przez człowieka, dlatego im mniej czasu upływa od wejścia malware do systemu, aż do jego zauważenia oraz naprawienia incydentów, tym lepiej. Z punktu widzenia użytkownika końcowego najważniejsze jest wykrycie podejrzanej aktywności. Natomiast z perspektywy administratora najbardziej istotne jest zarejestrowanie danych telemetrycznych zagrożenia i ataków w konsoli produktowej, aby szybko zareagować na incydent bezpieczeństwa.

Czy ten artykuł był pomocny?

Oceniono: 0 razy