Kaspersky Lab razem z holenderską policją National High Tech Crime Unit (NHTCU) uruchomił serwis www.noransom.kaspersky.com, w którym opisują krok po kroku jak odszyfrować zaszyfrowane pliki przez ransomware CoinVault.

- Strona www: www.noransom.kaspersky.com

- Instrukcja PL: http://www.kaspersky.pl/images/news/klp_noransom_instrukcja_odszyfrowania.pdf

- Dekryptor: https://noransom.kaspersky.com/static/kaspersky-coinvault-decryptor.exe

Metoda ta działa wyłącznie dla plików zaszyfrowanych przez CoinVault. Klucze deszyfrujące udało się pozyskać po przejęciu serwera C2.

CoinVault jest szkodnikiem typu ransomware i należy do rodziny malware MoneyPack i Locker. Został stworzony do szyfrowania plików w systemie Windows XP, Windows Vista, Windows 7 i Windows 8, a jego pierwsze próbki zidentyfikowano na początku listopada 2014 roku. Cyberprzestępcy, aby zaszyfrować pliki w systemie użytkownika mogą posunąć się do socjotechnik z wykorzystaniem wektora ataku poprzez pocztę z załączonym szkodliwym załącznikiem lub wykonując atak drive-by download poprzez malvertising (złośliwe reklamy).

Szczegóły techniczne dotyczące szkodliwego oprogramowania CoinVault dostępne są w języku angielskim na stronie https://securelist.com/blog/69595/challenging-coinvault-its-time-to-free-those-files.

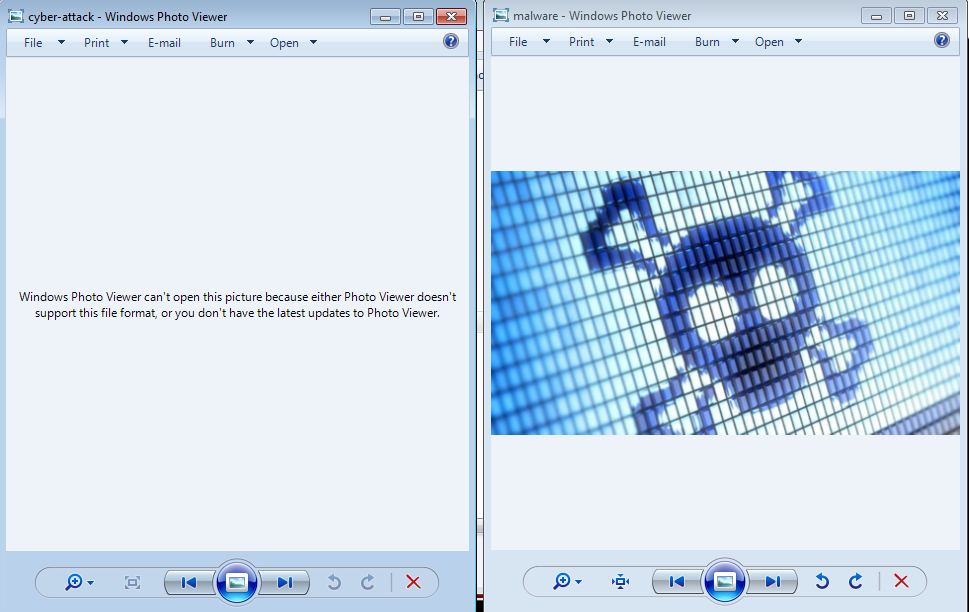

Rozszerzenia plików, które szyfruje CoinVault: .odt, .ods, .odp, .odm, .odc, .odb, .doc, .docx, .docm, .wps, .xls, .xlsx, .xlsm, .xlsb, .xlk, .ppt, .pptx, .pptm, .mdb, .accdb, .pst, .dwg, .dxf, .dxg, .wpd, .rtf, .wb2, .mdf, .dbf, .psd, .pdd, .pdf, .eps, .ai, .indd, .cdr, .dng, .3fr, .arw, .srf, .sr2, .mp3, .bay, .crw, .cr2, .dcr, .kdc, .erf, .mef, .mrw, .nef, .nrw, .orf, .raf, .raw, .rwl, .rw2, .r3d, .ptx, .pef, .srw, .x3f, .der, .cer, .crt, .pem, .pfx, .p12, .p7b, .p7c, .jpg, .png, .jfif, .jpeg, .gif,.bmp, .exif, .txt

Powiązane pliki i klucze rejestru z CoinVault

- %AppData%\Microsoft\Windows\coinvault.exe

- %AppData%\Microsoft\Windows\edone

- %AppData%\Microsoft\Windows\filelist.txt

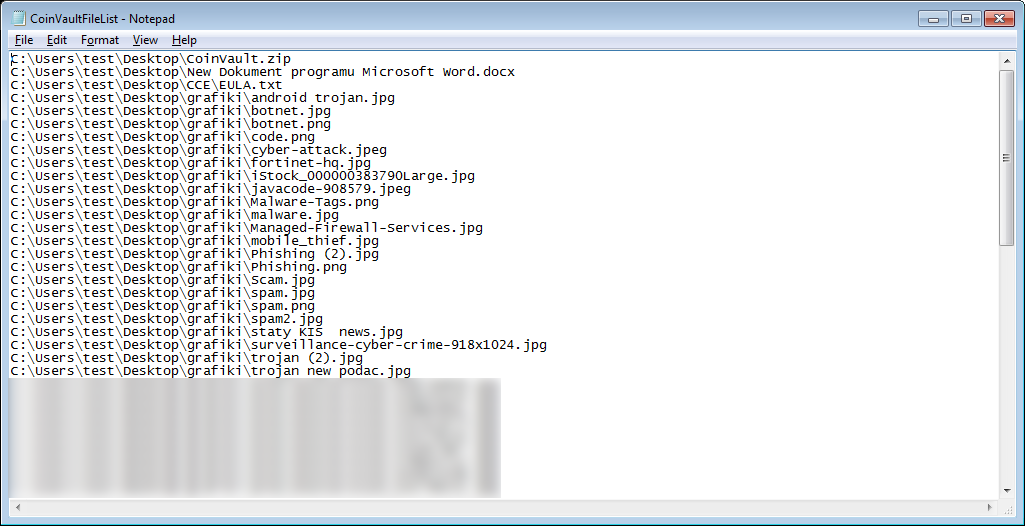

- %Temp%\CoinVaultFileList.txt

- %Temp%\wallpaper.jpg

- HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Vault = „%AppData%\Microsoft\Windows\coinvault.exe”

- HKCU\Control Panel\Desktop\Wallpaper = „%Temp%\wallpaper.jpg”

Lokalizacja pliku z listą zaszyfrowanych plików: %Temp%\CoinvaultFileList.txt

Jak za darmo odszyfrować pliki?

Użytkownicy, którzy padli ofiarą szkodliwego oprogramowania CoinVault, powinni jak najszybciej wejść na stronę https://noransom.kaspersky.com. Serwis ten zawiera narzędzie do odszyfrowywania oraz magazyn danych pozwalających na odzyskanie informacji ‘zajętych’ przez szkodnika – powiedział Jornt van der Wiel, badacz ds. bezpieczeństwa, Globalny Zespół ds. Badań i Analiz (GReAT), Kaspersky Lab.

„Coraz częściej słyszy się, że walka z cyberprzestępczością wymaga współpracy sektora publicznego i prywatnego. Tak to właśnie robimy. Rozmawiamy z partnerami i identyfikujemy obszary, w których możemy wzajemnie sobie pomagać, by osiągnąć wspólny cel – zwiększenie cyberbezpieczeństwa”, tłumaczy Marijn Schuurbiers z jednostki High Tech Crime Team holenderskiej policji.

Na tej stronie znajduje się krótka instrukcja w jezyku polskim:

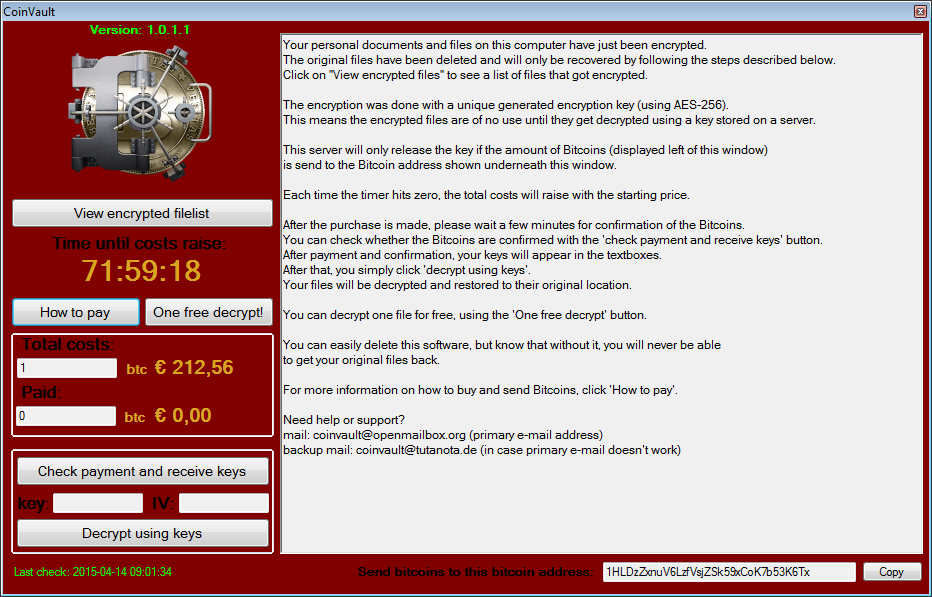

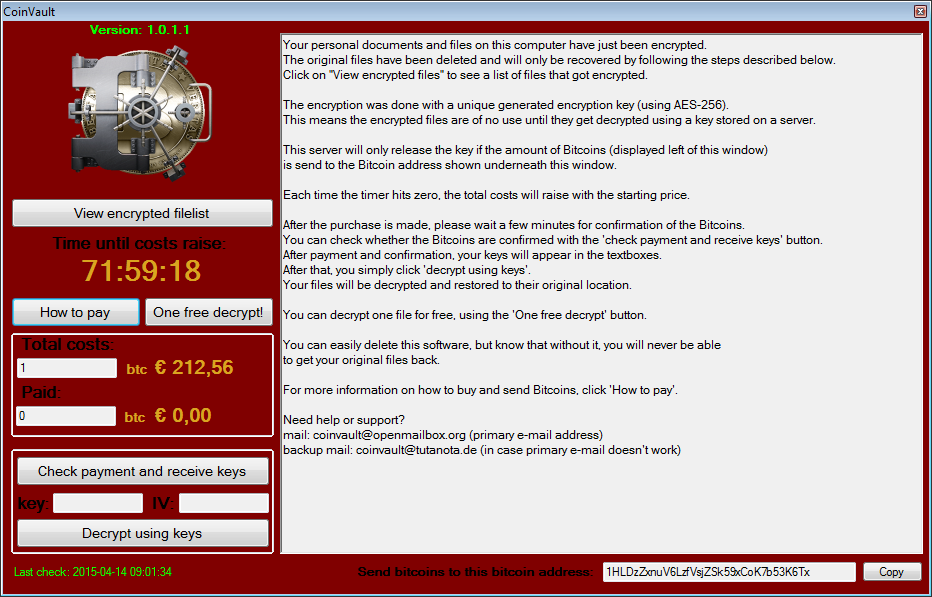

1. Pozyskujemy listę zaszyfrowanych plików z okna informacyjnego CoinVault: klikamy w „View Encrypted FileList” lub CTRL+R i wpisujemy %Temp%\CoinVaultFileList.txt po czym klikamy OK.

2. Pozyskujemy adres portfela BTC, który znajduje się na dole okna. W tym przypadku jest to ciąg znaków: 1HLDzZxnuV6LzfVsjZSk59xCoK7b53K6Tx

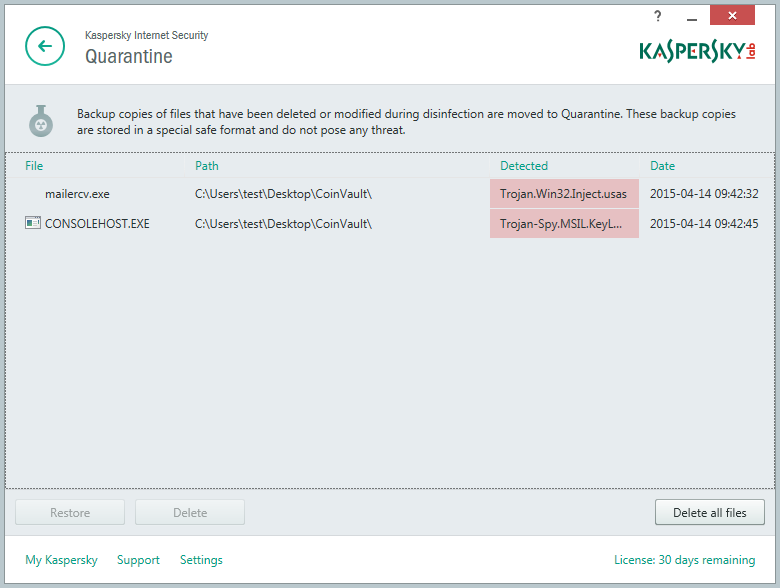

3. Pobieramy porządne oprogramowanie antywirusowe, które całkowicie usunie szkodliwe pliki CoinVault’a. Oczywiście może być to Kaspersky Internet Security https://kas.pr/kismd – instalujemy program w wersji trial na 30 dni, uruchamiany aktualizację baz sygnatur i skanujemy cały komputer (pełne skanowanie), a w razie konieczności restartujemy system. Usunięcie ransomware nie jest równoznaczne z odszyfrowaniem plików.

4. Adres portfela BTC: 1HLDzZxnuV6LzfVsjZSk59xCoK7b53K6Tx podajemy na stronie https://noransom.kaspersky.com Jeśli okaże się, że Kaspersky Lab dysponuje kluczem, który odszyfruje Twoje pliki, na ekranie ukaże się klucz i pozycja IV, które wpisujemy w odpowiednie miejsce w dekryptorze – szczegóły w instrukcji.

5. Pobieramy dekryptor https://noransom.kaspersky.com/static/kaspersky-coinvault-decryptor.exe i uruchamiamy aplikację. Wskazujemy lokalizację pliku CoinVaultFileList.txt zawierającego listę zaszyfrowanych plików (przejdź do pkt1. -> otwórz plik -> zapisz go np. na pulpicie) oraz podajemy pozyskany klucz i pozycję „IV” z punktu 4.

Jak uniknąć infekcji?

Aby uniknąć infekcji szkodliwego oprogramowania wyłudzającego okup, należy zaopatrzyć się w skuteczny program antywirusowy i dbać o regularne uaktualnianie systemu operacyjnego oraz zainstalowanych aplikacji. Bardzo ważne jest także wyrobienie sobie nawyku regularnego tworzenia kopii zapasowej ważnych danych.

Aktualizacja 17.04.2014

Kaspersky Lab dodaje kolejne 711 kluczy deszyfrujących. Jeśli wcześniej nie mogłeś/aś odszyfrować plików sprawdź ponownie.

źródło: Kaspersky Lab

Czy ten artykuł był pomocny?

Oceniono: 0 razy