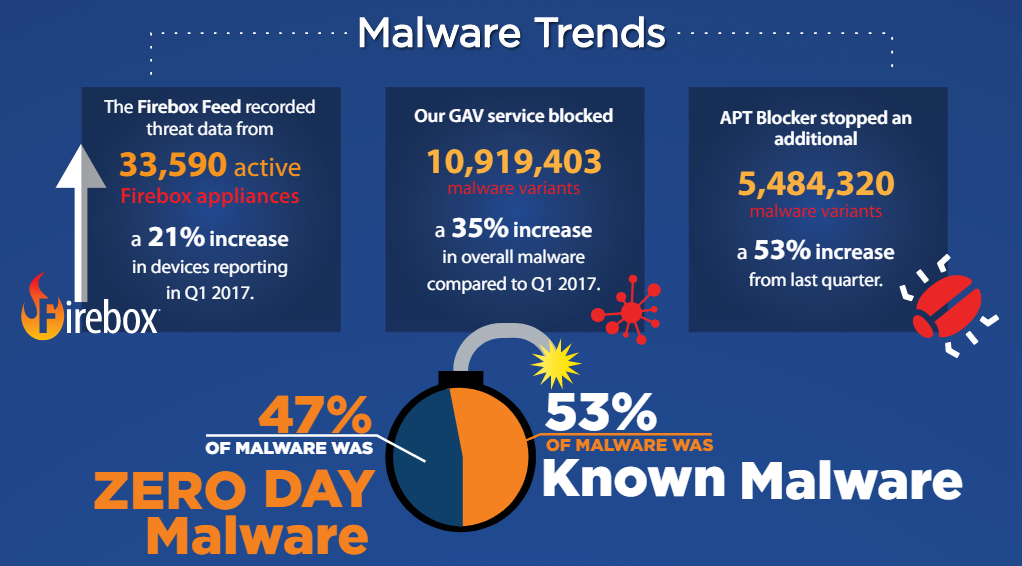

WatchGuard, lider w dziedzinie zaawansowanych rozwiązań bezpieczeństwa sieciowego, ogłosił wyniki kwartalnego raportu o bezpieczeństwie internetowym, który analizuje najnowsze zagrożenia komputerowe i sieciowe dotyczące małych i średnich firm (SMB) oraz rozproszonych przedsiębiorstw. Raport ujawnia, że 47% wszystkich szkodliwych programów jest oprogramowaniem nowym lub zero-day oraz zawiera kompleksową analizę WannaCry. Ustalenia z Q2 2017 wykazały, że przestępcze narzędzia wykorzystywane do uzyskiwania dostępu do danych do logowania wzrasta, a rekordowa ilość, bo 47% całego złośliwego oprogramowania to zupełnie nowy kod i oprogramowanie typu zero-day. Systemy sygnaturowe są zupełnie nieskuteczne w walce z tego typu zagrożeniem.

Corey Nachreiner, szef technologii firmy WatchGuard Technologies tak komentuje ustalenia raportu:

Dane zebrane z Fireboxów w Q2 pokazują, że autorzy zagrożeń koncentrują się bardziej na kradzieży danych do logowania niż kiedykolwiek wcześniej. Od ataków phishingowych z włączoną obsługą języka JavaScript oraz próbami kradzieży haseł systemu Linux, poprzez intensywne ataki na serwery WWW, wspólnym tematem jest to, że dostęp do logowania jest dla przestępców najważniejszy. Wiedząc o tym firmy muszą zabezpieczać narażone serwery, poważnie rozważyć wieloskładnikowe uwierzytelnianie, szkolić użytkowników w celu identyfikowania ataków phishingowych i wdrażać zaawansowane rozwiązania do zapobiegania zagrożeniom w celu ochrony cennych danych.

Najważniejsze wnioski z raportu z Q2 2017

Mimikatz odpowiada za 36% topowego szkodliwego oprogramowania. Najpopularniejsze narzędzie Mimikatz typu open source wykorzystywane do kradzieży informacji i danych po raz pierwszy w tym kwartale znalazł się na liście 10 najbardziej szkodliwych programów. Mimikatz, często używany do kradzieży danych do logowania systemu Windows pojawił się z tak dużą częstotliwością, że uzyskał status najczęściej spotykanego złośliwego oprogramowania w drugim kwartale. Ten nowy dodatek do znanej grupy najczęstszych wariantów złośliwego oprogramowania wskazuje, że napastnicy stale zmieniają taktykę.

Ataki phishingowe zawierają złośliwy kod JavaScript w celu zmylenia użytkowników. Od kilku kwartałów napastnicy wykorzystują kod JavaScript, co odczuwają ofiary w atakach webowych i poczty elektronicznej. W drugim kwartale atakujący wykorzystywali JavaScript w załącznikach HTML do wyłudzających wiadomości e-mail, które naśladują strony logowania podobne do popularnych, legalnych witryn, takich jak Google, Microsoft i innych po to, aby skłonić użytkowników do przekazania swoich poświadczeń.

Hasła Linuksa na celowniku w Europie Północnej. Cyberprzestępcy wykorzystywali starą lukę w aplikacjach systemu Linux, aby skierować do kilku krajów nordyckich i Holandii ataki przeznaczone do kradzieży haseł. Ponad 75% ataków, które wykorzystują lukę w dostępie do pliku /etc/passwd dotyczy Norwegii (62,7%) i Finlandii (14,4%). Przy tak dużej liczbie przychodzących ataków użytkownicy powinni aktualizować serwery i urządzenia z systemem GNU/Linux jako podstawowe środki ostrożności.

Wzrost ataków typu Brute Force na serwery internetowe. Latem tego roku napastnicy wykorzystywali zautomatyzowane narzędzia przeciwko serwerom sieci web do złamania poświadczeń użytkowników. Wraz ze zwiększoną częstotliwością występowania ataków opartych na sieci WWW na poziomie uwierzytelniania w Q2, zagrożenia związane z logowaniem do serwerów internetowych znalazły się wśród 10 największych ataków sieciowych.

Prawie połowa całego szkodliwego oprogramowania jest w stanie ominąć dotychczasowe rozwiązania AV. W 47 procentach, coraz więcej nowego złośliwego oprogramowania lub zero-day sprawia, że dotychczasowe oprogramowanie antywirusowe traci na skuteczności. Dane pokazują, że oprogramowanie starego typu oparte na sygnaturach staje się coraz mniej skuteczne, jeśli chodzi o wykrywanie zagrożeń nowego typu. To tylko potwierdza potrzebę stosowania rozwiązań działających na zasadzie behawioralnej.

Raport o bezpieczeństwie internetowym firmy WatchGuard oparty jest na anonimowych danych pochodzących z Fireboxów z ponad 33500 aktywnych urządzeń WatchGuard UTM na całym świecie. Ogółem, urządzenia te zablokowały w Q2 ponad 16 milionów wariantów złośliwego oprogramowania. Średnio odnotowano 488 próbek zablokowanych przez każde urządzenie.

W ciągu kwartału rozwiązanie Gateway AV firmy WatchGuard zatrzymało prawie 11 milionów wariantów złośliwego oprogramowania (35% wzrost w porównaniu z Q1), podczas gdy APT Blocker wykrył dodatkowe 5,484,320 wariantów złośliwego oprogramowania (53% wzrost w porównaniu do pierwszego kwartału). Dodatkowo urządzenia WatchGuard Firebox zatrzymały prawie trzy miliony ataków sieciowych w drugim kwartale.

Czy ten artykuł był pomocny?

Oceniono: 0 razy