Legalne narzędzia mają różnorodne zastosowanie, takie jak testowanie bezpieczeństwa aplikacji czy diagnostyka komputerowa. Przy czym ich użycie musi być zgodne z prawem i powinno wymagać zgody właściciela systemu, na którym będzie uruchamiane. Przestępcy internetowi, którzy wykorzystują takie narzędzia do nieuprawnionego dostępu do danych innych osób, łamią szereg paragrafów kodeksu karnego, są zagrożeni odpowiednimi sankcjami finansowymi oraz pozbawieniem wolności.

W najnowszej kampanii wymierzonej w użytkowników macOS mamy do czynienia z legalnym oprogramowaniem chainbreaker mającym zastosowanie w analizie kryminalistycznej. Za jego pomocą, w niektórych sytuacjach, da się wyodrębnić hasła użytkownika, klucze prywatne, klucze publiczne, certyfikaty X.509, zaszyfrowane notatki itp. z urządzenia Apple, a niekiedy możliwe jest złamanie hasła metodą brute-force do pęku kluczy Apple.

Autorzy złośliwego kodu wykorzystują wymienione oprogramowanie do wyodrębniania poufnych informacji zapisanych w przeglądarkach Firefox, Chrome, Opera, Brave i Vivaldi w systemie macOS 13 oraz w starszych wersjach.

Dla przestępców w szczególności są interesujące dane dotyczące portfeli kryptowalut. Według raportu nie są oni zainteresowani dostępem do pęku kluczy, ponieważ to wymaga dodatkowych zasobów oraz czasu na przeprowadzenie ataku.

Celem złośliwego oprogramowania jest również aplikacja Telegram, w której – przypomnijmy – tzw. szyfrowane czaty wykorzystujące szyfrowanie end-to-end są obsługiwane wyłącznie na urządzeniach mobilnych oraz dodatkowo przez aplikację Telegram dla macOS (nie możesz czatować z kimś poufnie z/do systemu Windows).

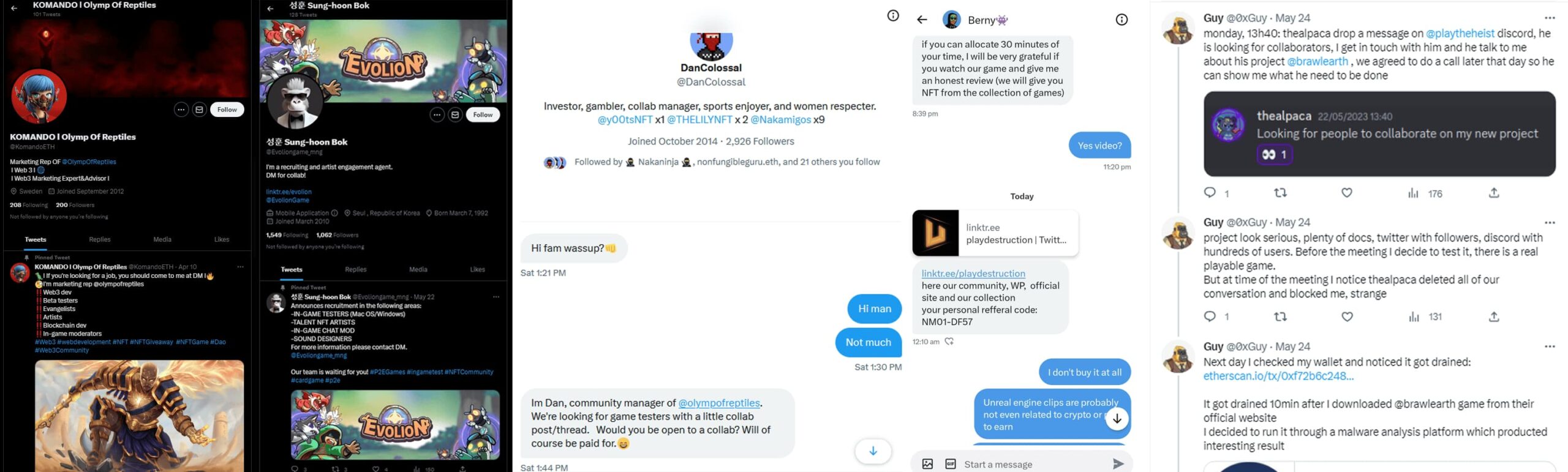

Oszuści, aby dostać się na komputery Apple, stosują tricki socjotechniczne:

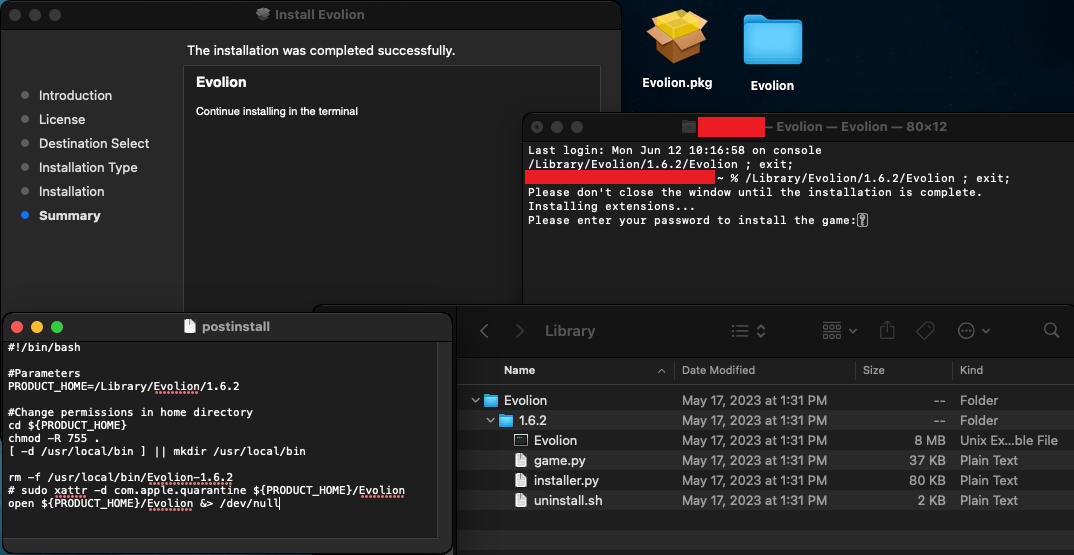

(1) Tworzą strony internetowe imitujące twórców gier komputerowych.

(2) Kontaktują się z ofiarami poprzez komunikatory, aby zaoferować „bezpłatny i wczesny” dostęp do demo gry, w zamian za feedback.

(3) Zachęcają nawet tym, że przetestowanie gry i wysłanie opinii na jej temat będzie odpłatne.

W rzeczywistości do użytkowników wysyłane są aplikacje zawierające niebezpieczne skrypty, które instalują w systemie oprogramowanie do kradzieży danych z popularnych przeglądarek dla macOS.

Głównym celem tzw. „stealer’ów” jest wykradanie różnych typów danych:

- Dane logowania i hasła do różnych kont internetowych, w tym kont bankowych, poczty elektronicznej, mediów społecznościowych, portfeli kryptowalut itp.

- Dane kart płatniczych i informacje o płatnościach.

- Dane zapisane w przeglądarkach internetowych, takie jak ciasteczka (cookies), historia przeglądania, formularze i hasła do stron internetowych.

To wszystko ułatwia późniejsze zalogowanie się przestępcom do danej usługi, a wykradzione ciasteczka pozwalają na „zalogowanie się” i uzyskanie aktywnej sesji użytkownika.

Oprogramowanie typu stealer działa w taki sposób, że uruchamia się w tle, niezauważalnie dla użytkownika, i zbiera dane, które później są przesyłane do serwera kontrolującego przez cyberprzestępców.

Jak większość złośliwego oprogramowania rozprzestrzenia się za pomocą technik phishingowych, spamu, złośliwych załączników, fałszywych aktualizacji lub poprzez wykorzystanie podatności w systemach i oprogramowaniu.

W tym przypadku autorzy złośliwej kampanii skoncentrowani sią na użytkownikach macOS, ponieważ szerzone jest mylna opinia, że jest to system bezpieczny, na którego nie ma złośliwego oprogramowania.

Rekomendacje dla użytkowników macOS

Użytkownicy systemów macOS muszą uświadomić sobie zagrożenia związane ze złośliwym oprogramowaniem. Nie zawadzi trochę ostrożności podczas korzystania z Internetu oraz przy otwieraniu podejrzanych linków czy załączników od nieznanych osób.

Należy zadbać o bezpieczeństwo urządzenia poprzez jego regularną aktualizację, zastosowanie od czasu do czasu skanowania antywirusowego, ponieważ zabezpieczenia Apple nie zawsze są wystarczające.

Uwzględniając zainteresowanie grami typu blockchain, które obiecują użytkownikom nagrodę w postaci zarabiania pieniędzy podczas grania online, użytkownicy, pracownicy oraz zespoły ds. bezpieczeństwa w firmach powinni poważnie podchodzić do pobierania i uruchamiania takich „gier”.