Konsekwencje mogą być poważne tuż po otworzeniu złośliwej strony internetowej albo spreparowanego dokumentu dla LibreOffice. W środowiskach biznesowych może to doprowadzić do rozprzestrzeniania się zagrożenia na sąsiedzkie systemy i urządzenia. Organizacja zajmująca się oceną podatności przypisała powagę tego zagrożenia 8,8 punktom na 10 możliwych.

CVE-2023-6185

Na skutek wykorzystania luki w specjalnie spreparowanym filmie umiejscowionym w dokumencie do prezentacji (LibreOffice Impress) haker może uzyskać dostęp do plików użytkownika w systemie Linux poprzez lukę w LibreOffice używającym frameworku Gstreamer do odtwarzania audio i wideo.

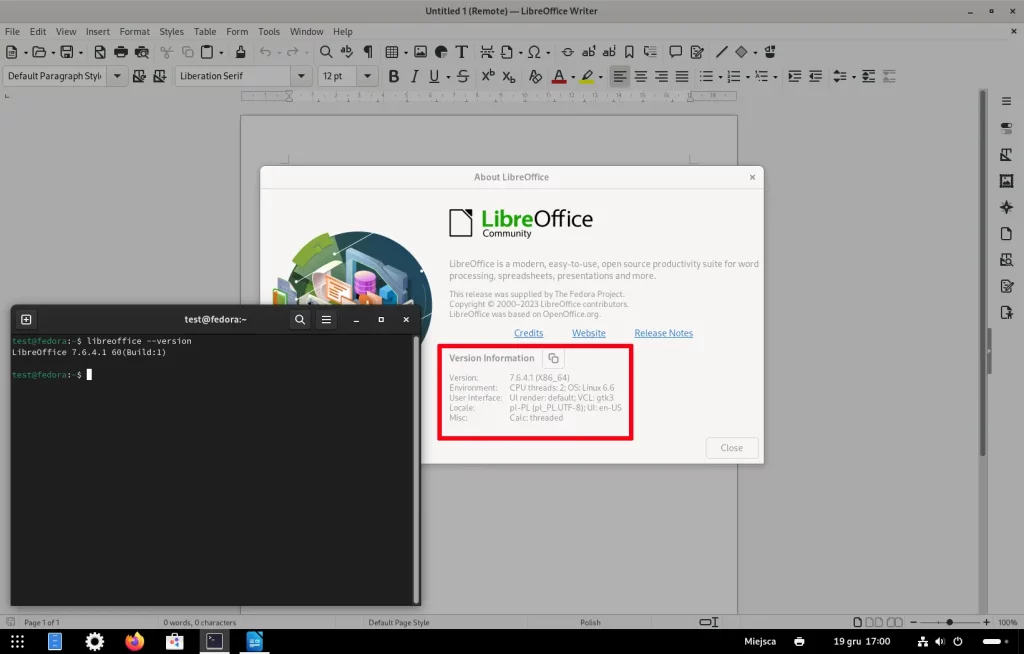

Załatane są wersje LibreOffice 7.5.9 i 7.6.3 lub nowsze, dlatego każdy, kto korzysta ze starszej wersji programu, powinien rozważyć jego aktualizację za pomocą używanego w systemie repozytorium oprogramowania: Snap, Flatpak lub innych. Najlepiej zrobić to poprzez otwarcie centrum oprogramowania, wymusić sprawdzenie aktualizacji i zainstalować najnowszą wersję.

CVE-2023-6186

Druga podatność zezwala atakującym na wykonywanie dowolnych skryptów Macro w momencie, kiedy użytkownik kliknie specjalnie spreparowany link w dokumencie (dowolny typ dokumentu). Ów hiperłącze można ukryć na wiele sposobów – na pierwszy rzut oka może się wydawać nieszkodliwe, ale po kliknięciu uzłośliwiony skrypt może być użyty do kradzieży prywatnych informacji, zainstalowania aplikacji lub innych działań. Nie są wymagane uprawnienia administratora.

Czy ten artykuł był pomocny?

Oceniono: 0 razy