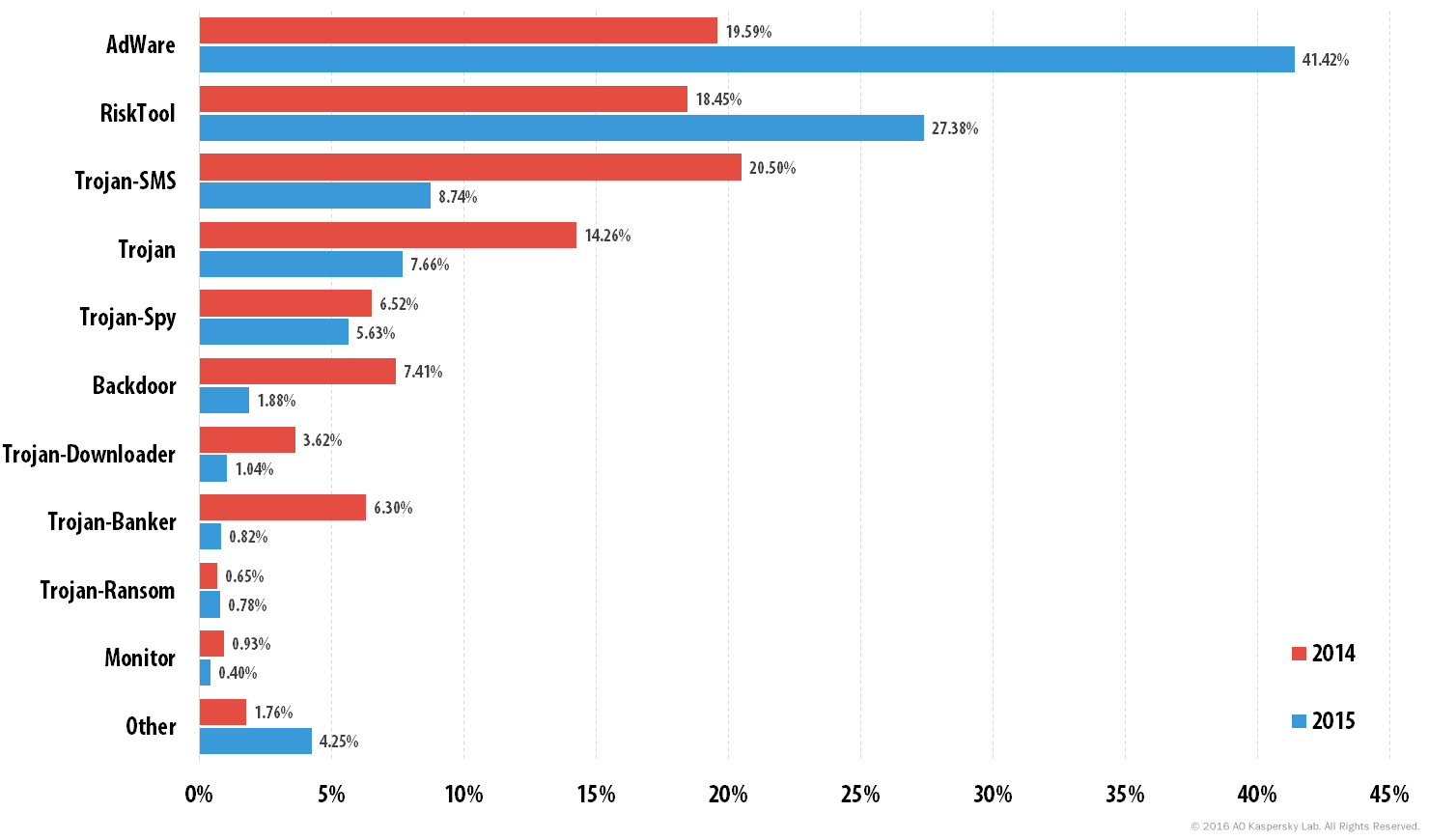

Ilość szkodliwego oprogramowania atakującego użytkowników urządzeń mobilnych wzrosła ponad trzykrotnie w 2015 r. w stosunku do 2014 r. Do najpoważniejszych zagrożeń należało oprogramowanie ransomware, szkodliwe oprogramowanie potrafiące uzyskiwać nieograniczone prawa na zainfekowanym urządzeniu oraz programy kradnące dane, w tym szkodliwe oprogramowanie finansowe. Są to główne wyniki corocznego raportu Kaspersky Lab poświęconego ewolucji zagrożeń mobilnych.

Krajobraz zagrożeń mobilnych w 2015 roku w liczbach

- Kaspersky Lab wykrył 884 774 nowych mobilnych szkodliwych programów, co stanowi trzykrotny wzrost w stosunku do 2014 r. (295 539).

- Liczba nowych mobilnych trojanów bankowych spadła do 7 030 (z 16 586 w 2014 r.).

- 94 344 użytkowników zostało zaatakowanych przez mobilne oprogramowanie ransomware, co stanowi pięciokrotny wzrost w stosunku do 2014 r. (18 478).\

Rośnie ilość oprogramowania ransomware

2015 był rokiem oprogramowania ransomware, które szyfruje dane lub blokuje urządzenie i żąda zapłacenia okupu w zamian za przywrócenie dostępu. W przypadku mobilnego oprogramowania ransomware okup ten wynosił od 12 do 100 dolarów.

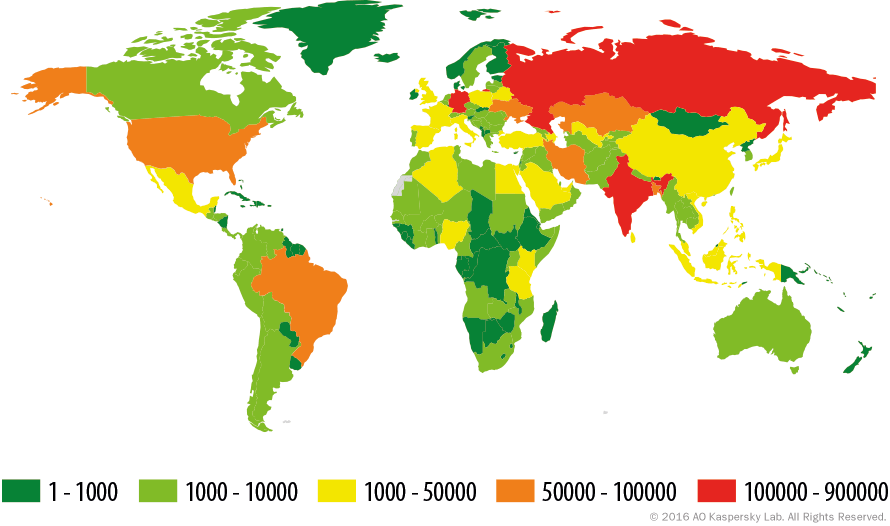

Liczba użytkowników produktów mobilnych firmy Kaspersky Lab atakowanych przez oprogramowanie ransomware zwiększyła się z 1,1% do 3,8% między 2014 a 2015 r. Ataki odnotowano w 156 krajach, z których najbardziej dotknięta została Rosja, Niemcy oraz Kazachstan. Szkodnik o nazwie Trojan-Ransom.AndroidOS.Small oraz jego modyfikacja, Trojan-Ransom.AndroidOS.Small.o, były najaktywniejsze w Rosji i Kazachstanie. Small.o był najbardziej rozpowszechniony spośród wszystkich mobilnych programów ransomware wykrytych przez Kaspersky Lab w ubiegłym roku.

Liczba modyfikacji aplikacji ransomware wzrosła 3,5-krotnie, co dowodzi, że oszuści widzą coraz więcej korzyści w zarabianiu pieniędzy na użytkownikach poprzez szantaż. W 2016 r. wzrośnie prawdopodobnie złożoność tego rodzaju szkodliwego oprogramowania i jego modyfikacji, a celem ataków będzie więcej państw.

Szkodliwe oprogramowanie z prawami dostępu administratora — kolejny zagrażający trend

Niemal połowę z 20 najpopularniejszych trojanów w 2015 r. stanowiły szkodliwe programy wyświetlające nachalne reklamy na urządzeniach mobilnych. Najbardziej rozpowszechnione w zeszłym roku były trojany Fadeb, Leech, Rootnik, Gorpro oraz Ztorg. Oszuści wykorzystywali każdą dostępną metodę w celu rozprzestrzeniania tych trojanów, w tym szkodliwe banery, fałszywe gry, a nawet legalne programy udostępniane w oficjalnych sklepach z aplikacjami. W niektórych przypadkach były one pozycjonowane jako legalne oprogramowanie preinstalowane przez producenta urządzenia.

Niektóre z tych szkodliwych aplikacji potrafią uzyskiwać prawa dostępu na poziomie administratora. Takie prawa dają atakującym niemal nieograniczoną możliwość modyfikowania informacji przechowywanych na zaatakowanym smartfonie lub tablecie. Jeśli instalacja powiedzie się, szkodliwe oprogramowanie będzie niemal niezniszczalne i będzie mogło przetrwać nawet przywrócenie ustawień fabrycznych. Mobilne szkodliwe oprogramowanie z możliwością uzyskania dostępu na poziomie administratora znane jest od około 2011 r., a w ubiegłym roku było niezwykle popularne wśród cyberprzestępców. Trend ten prawdopodobnie utrzyma się w 2016 r i w najbliższej przyszłości.

źródło: Kaspersky Lab

Czy ten artykuł był pomocny?

Oceniono: 0 razy