Statystyki CERT Polska nie kłamią. Tylko w tym roku (od 1 stycznia do czerwca 2022) przestępcy, aby dopiąć swego, wykorzystywali najczęściej wizerunek InPost, Allegro, Poczty Polskiej oraz banków PKO BP i Pekao S.A. Łącznie zarejestrowali oni blisko 16 tysięcy domen, które były używane do ataków socjotechnicznych na nieostrożnych użytkowników w Internecie. Spośród tej liczby odnotowujemy następującą liczbę szkodliwych domen podszywających się pod znane nazwy i marki firmowe:

- 1987 phishingowych domen ze słowem „inpost” np. inpost.weryfi.org

- 261 domen ze słowem „fakt” np. e-fakty-swiat24h.pl -> chodzi tutaj o podszywanie się zarówno pod TVN24, jak również ogólnotematyczne serwisy informacyjne

- 197 domen ze słowem „wiadomosci”

- 136 domen ze słowem „bank”

- 132 domeny ze słowem „allegro” np. allegro-powiadomienia.usr94672.com

- 63 domeny ze słowem „poczta” np. poczta-polska.net.pl

- 38 domen ze słowem „newsweek”

- 38 domen ze słowem „pko” np. iko-pkobp.com (bank PKO PB)

- 19 domen ze słowem „pekao” (bank Pekao S.A.)

- 14 domen ze słowem „mbank” np. mbank-kontakt.com

- 6 domen ze słowem „gov.pl” np. zusgov.pl

- 4 domeny ze słowem „covid”

- 1 domena ze słowem „policja” polska-cyberpolicja.site

- 1 domena podszywająca się pod usługi hostingowe „cyberfo1ks.pl” (kto zauważył zmianę małej litery „el” na cyfrę 1?)

Tematyka koronawirusa nie jest już tak popularna, jak jeszcze w zeszłym roku albo w roku 2020, bo nagłe i długotrwałe przejście ze stacjonarnego trybu pracy na zadania wykonywane zdalnie, bardzo chętnie wykorzystywali przestępcy.

Lockdown w roku 2020 przyczynił się do lawinowego wzrost cyberataków socjotechnicznych „na koronawirusa” (zobacz przykłady), co miało bezpośredni wpływ na wypracowanie wspólnego porozumienia dotyczącego walki ze stronami internetowymi, wyłudzającymi dane osobowe, dane uwierzytelniające do kont bankowych i serwisów społecznościowych. Sojusz został podpisany pomiędzy Ministrem Cyfryzacji oraz Prezesem Urzędu Komunikacji Elektronicznej, Orange Polska S.A., Polkomtel Sp. z o.o., P4 Sp. z o.o., T-Mobile Polska S.A., a także Naukową i Akademicką Siecią Komputerową – Państwowym Instytutem Badawczym (NASK). Treść porozumienia została opublikowana na stronie Urzędu Komunikacji Elektronicznej.

Fałszywe, szkodliwe domeny – lista CERT Polska

Dzięki zgłoszeniom fałszywych domen, CERT Polska może udostępniać bazę adresów URL wszystkim zainteresowanym. Najbardziej korzystają na tym obywatele. Dodatkowo, producenci rozwiązań bezpieczeństwa, mogą wdrożyć w swoich systemach szybkie blokowanie złośliwych domen, aby w porę chronić użytkowników przed wyłudzaniem poufnych danych np. do systemu płatności online. Nawiasem – polski antywirus mks_vir posiada integrację z listą ostrzeżeń CERT Polska.

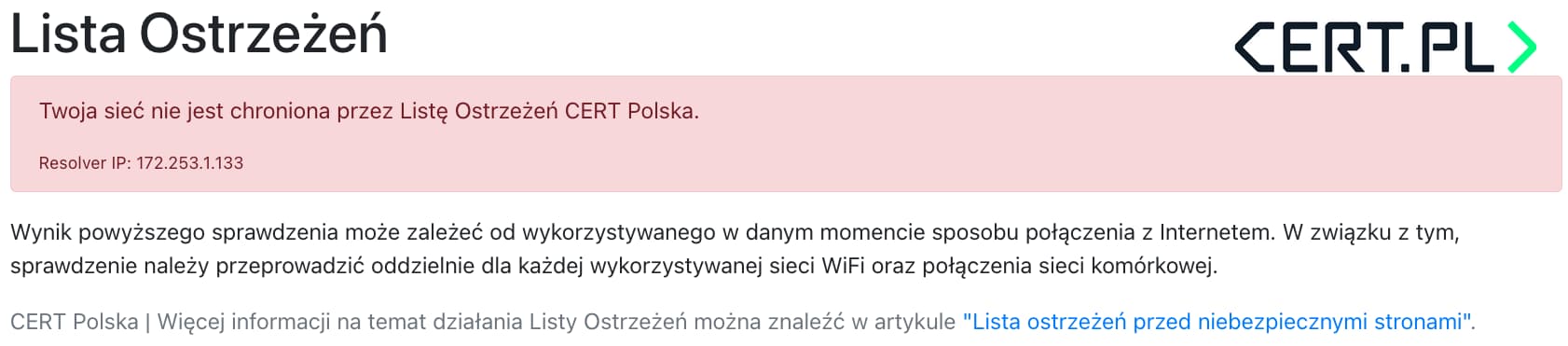

Jak sprawdzić, czy Twój komputer albo sieć domowa, są chronione przez listę CERT Polska?

Bardzo łatwo! Przejdź na stronę https://lista.cert.pl/ i zaczekaj na wynik skanowania.

Rezultat będzie zależał od tego, czy używasz oryginalnych adresów IP serwerów DNS operatora telekomunikacyjnego. Zatem zmienione adresy serwerów DNS np. na Google (8.8.8.8, 8.8.4.4) niestety nie będą zabezpieczały nietechnicznych użytkowników przed tego rodzaju zagrożeniami. Tutaj przy okazji odsyłamy do naszego testu szybkości serwerów DNS.

Poniżej wynik skanowania na telefonie komórkowym w sieci Plus (po wyłączeniu sieci Wi-Fi, co jest bardzo istotne):

Jak uzyskać ochronę z listą ostrzeżeń CERT Polska?

Pamiętaj! Lista ostrzeżeń CERT Polska zapewnia tylko uzupełnienie ochrony wyłącznie wtedy, kiedy złośliwa domena została przez kogoś zgłoszona. Zabezpieczenie to nie zadziała, jeżeli przestępca użyje nowej domeny do ataków socjotechnicznych, dlatego zalecamy korzystanie z dobrych produktów antywirusowych z modułem ochrony przeglądarki.

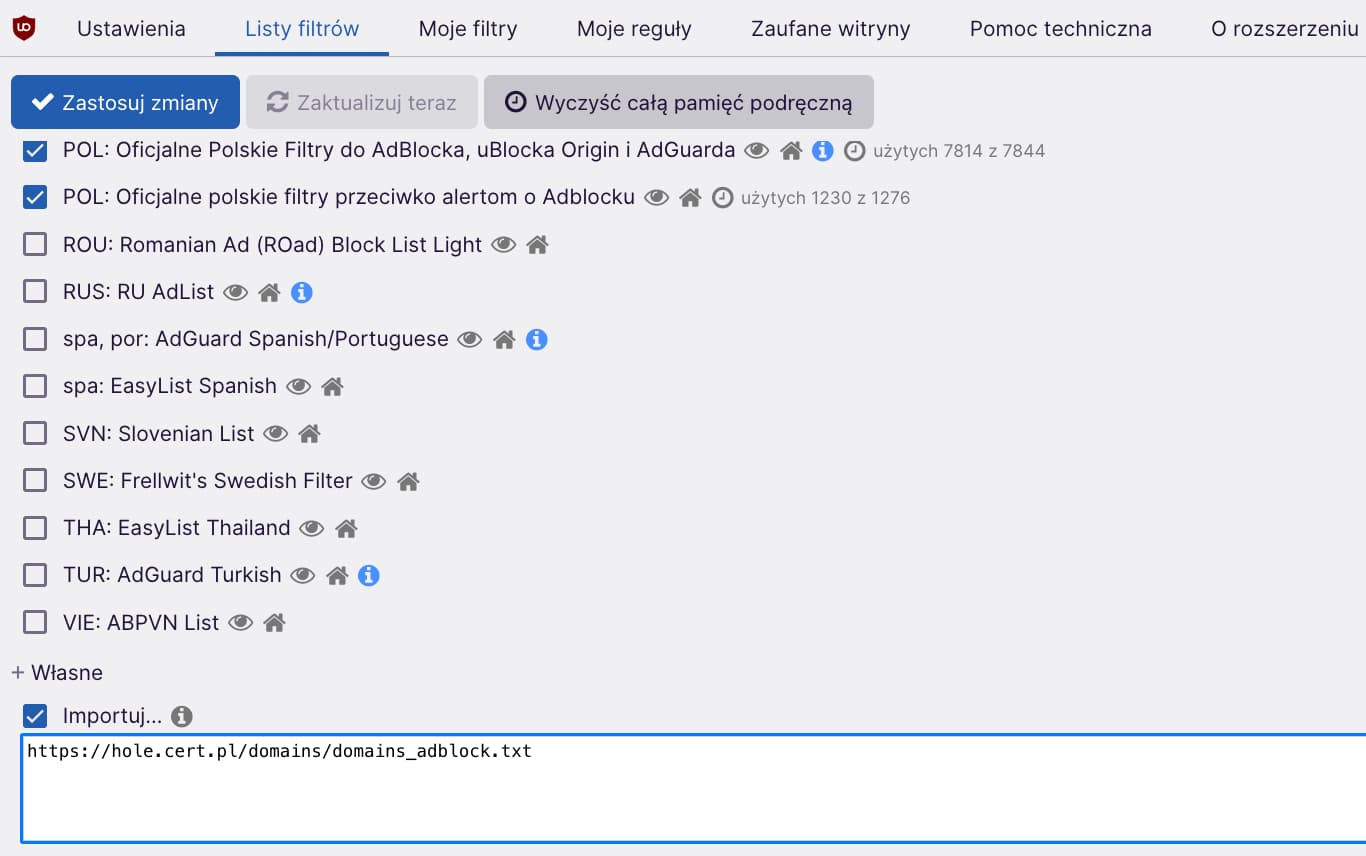

1. Aktywuj listę CERT Polska dla Adblock Plus, uBlock Origin, Adguard:

Rozszerzenia Adblock Plus, uBlock Origin, Adguard do przeglądarek internetowych zapewniają dobre blokowanie reklam oraz skryptów z reklamami, czyniąc strony internetowe bardziej przystępnymi. Aby skorzystać z listy CERT, która będzie automatycznie aktualizowana, dodają następującą regułę np. do uBlock Origin. Ten link jest kompatybilny z Adblock Plus, uBlock Origin, Adguard:

https://hole.cert.pl/domains/domains_adblock.txt

CERT Polska udostępnia podobną listę dla routerów MikroTik, a także systemów operacyjnych.

2. Skorzystaj ze skryptu PowerShell, który będzie aktualizował HOSTS.

Jest to mniej zalecana przez nas metoda, ponieważ ingeruje mocno w system operacyjny. W dodatku z uprawnieniami administratora.

Grzegorz Tworek na Githubie udostępnia instrukcję wraz ze skryptem, który ze względu na to, że zapisuje domeny w systemowym pliku HOSTS, będzie wymagał podniesienia uprawień przy instalacji. Nie zalecamy tego robić osobie nietechnicznej, ale dla chcącego podajemy link do repozytorium.

Skrypt będzie robił dokładnie to samo, co Adblock Plus, uBlock Origin, Adguard albo router MikroTik, lecz wyłącznie w systemie Windows. Metoda z pluginem do przeglądarki jest uniwersalna, ponieważ pasuje dla Linux, MacOS, a także Androida z przeglądarką Firefox (w mobilnym Firefoxie jeszcze da się korzystać z pluginów).

3. Konfiguracja własnego serwera DNS w sieci LAN i przekierowanie na niego ruchu z routera.

Na razie tej metody nie będziemy szczegółowo opisywać w tym artykule. Przygotujemy specjalny poradnik do zainstalowania Pi-Hole na Raspberry Pi.

Jaką metodę wdrożenia wybrać?

Lista ostrzeżeń od CERT Polska powinna być uzupełnieniem ochrony, ponieważ nie zapewnia skutecznego zabezpieczenia na pojawiające się nowe kampanie socjotechniczne. Może być zintegrowana z każdym system operacyjnym, a także działać jako bloker niebezpiecznych hostów dla wszystkich urządzeń w sieci LAN – z wykorzystaniem Pi-Hole albo routera, który zapewnia funkcję blokowania stron internetowych na podstawie kompatybilnych list od zespołów CERT. Wyjątkiem jest Android, bo w przeglądarce Firefox da się doinstalować wtyczki blokujące reklamy. Warto też skorzystać z AdGuard wspierającego zewnętrzne listy, ale niestety – w iOS zadziała wyłącznie z Safari.

Zgłaszanie podejrzanych stron

Za pomocą formularza każdy internauta może zgłosić stronę wyłudzającą dane osobowe, dane uwierzytelniające do kont bankowych lub serwisów społecznościowych. Formularz jest dostępny na stronie https://incydent.cert.pl/phishing

Zgłaszanie podejrzanych wiadomości SMS

Podejrzaną wiadomość SMS zawierającą link możesz przesłać na numer 799-448-084 wykorzystując funkcję „przekaż” albo „udostępnij” w swoim telefonie. Trafi ona bezpośrednio do analityków CERT Polska, którzy zdecydują o dopisaniu podejrzanej domeny do listy ostrzeżeń. Z jednego numeru możesz zgłosić maksymalnie 3 wiadomości w ciągu 4 godzin.

Czy ten artykuł był pomocny?

Oceniono: 0 razy