Inspirując się lekturą na blogu zawszeczujni.blogspot.com, chcieliśmy równie mocno polecić narzędzie Loki, które pozwoli – przynajmniej w dość dużym stopniu – upewnić się, czy system Windows lub Mac OS nie jest przypadkiem zainfekowany trojanem rządowym lub innym złośliwym oprogramowaniem wykorzystywanym w atakach APT. Co do zasady, ataki APT (ang. Advanced Persistent Threat) są nie do wykrycia przez tradycyjne środki bezpieczeństwa. Jeżeli ktoś twierdzi inaczej – chyba pomylił się przypisując zwykłemu antywirusowi możliwość odpierania ataków APT.

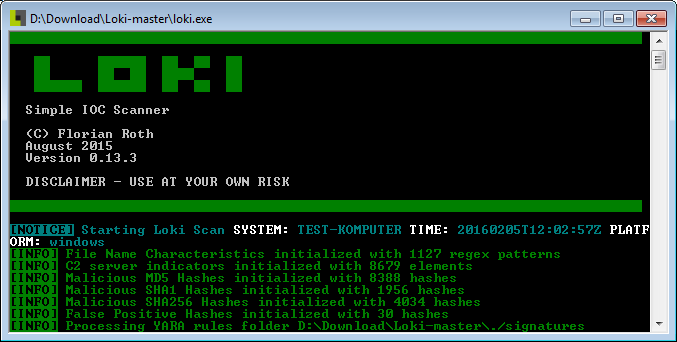

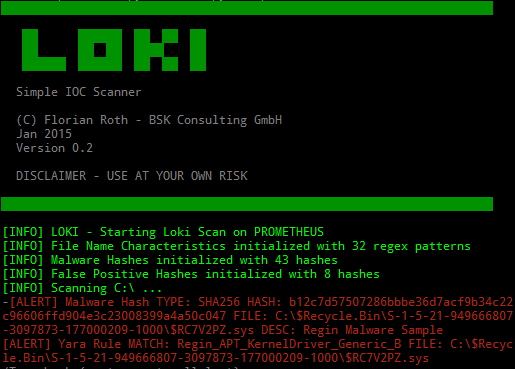

Darmowe narzędzie Loki to skaner bazujący na IOC (ang. Indicator of compromise) – na pewnych wskaźnikach, hash’ach (MD5, SHA1, SHA256) i wbudowanych sygnaturach YARA, które zawierają informacje o plikach i procesach, a także o połączeniach sieciowych procesów z serwerami C2.

Wszystko to razem zamknięte w jednej aplikacji służy do wykrywania zaawansowanego złośliwego oprogramowania, trojanów rządowych i bardzo groźnych trojanów typu RAT, które umożliwiają uzyskanie pełnego dostępu do zainfekowanego systemu. Loki potrafi też wykryć inne szkodniki rodem z amerykańskiej agencji NSA, jej brytyjskiego odpowiednika GCHQ, czy chociażby z hiszpańskiej firmy Hacking Team, która odpowiada za stworzenie narzędzia Remote Control System, za pomocą którego każdy mógł pozwolić sobie na inwigilację obywateli za odpowiednią opłatą.

Inne podobne ciekawostki:

- MILANO oraz DETEKT, narzędzia do skanowania krytycznych systemów pod kątem złośliwców od Hacking Team

- Lista antywirusów, które wykrywały trojany stworzone przez Hacking Team

- NSA oraz GCHQ łamie postanowienia EULA i szpieguje producentów oprogramowania zabezpieczającego

- Stworzone przez francuski wywiad spyware Babar monitoruje nie tylko irańskie prace nad rozwojem broni jądrowej

- Komentarz firmy Check Point w sprawie ataku na Hacking Team

Korzystanie ze skanera Loki jest banalnie proste. Wystarczy pobrać narzędzie ze strony https://github.com/Neo23x0/Loki/archive/master.zip, wypakować i uruchomić jako administrator Loki.exe.

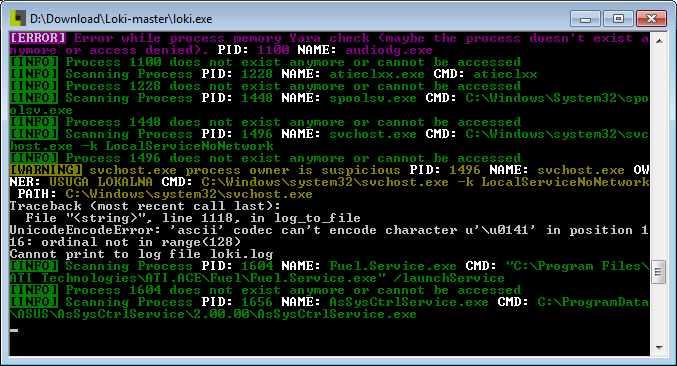

Jeśli antywirus wykryje działanie aplikacji jako szkodliwe, należy dodać ją do wyjątków lub na czas skanowania wyłączyć ochronę w czasie rzeczywistym, alternatywnie pozostawiając firewall włączonym.

Szczegółowa instrukcja działania znajduje się na tej stronie.

Co potrafi Loki?

- Wykryć szkodliwe oprogramowanie wykorzystywane w atakach APT przez grupę Equation Group

- Wykryć malware bankowe wykorzystywane przez grupę Carbanak

- Wykryć malware wykorzystywane do ataków na cele w Izrealu z pomocą niemieckiej infrastruktury (operacja Arip Viper)

- Wykryć malware Regin wykorzystywane przez GCHQ, NSA, FiveEyes.

- Wykryć niezależny moduł malware’u Regin – QWERTY (keylogger) opracowany przez FiveEye.

- Wykryć zaawansowane malware Skeleton Key.

- Wykryć szkodliwe oprogramowanie wykorzystywane w operacji WoolenGoldfis.

- Wykryć malware stosowane w operacji OpCleaver.

- I wiele, wiele więcej.

Dodatkowe informacje o sygnaturach YARA (a więc co potrafi wykryć Loki) znajdują się w folderze sygnatures oraz optional_signatures po wypakowaniu archiwum ZIP.

Log ze skanowania zapisywany jest w folderze z plikiem Loki.exe pod nazwą Loki.txt

Bezpośredni link do pobrania: https://github.com/Neo23x0/Loki/archive/master.zip

Użytkownicy Mac OS powinni zastosować się do wskazówek pod tym linkiem: https://github.com/Neo23x0/Loki

Czy Wasze komputery są bezpieczne? Dajcie znać w komentarzach.

Czy ten artykuł był pomocny?

Oceniono: 0 razy