W zeszłą sobotą tj. 30 marca 2019 roku zostały ujawnione informacje o dwóch lukach 0-day w przeglądarkach Microsoft EDGE oraz Internet Explorer. Luki te umożliwiają napastnikowi przechwycenie sesji logowania z dowolnej strony internetowej (nawet z witryny banku). W związku z tym jest to bardzo poważna podatność, która jeszcze nie jest załatana. I nie wiadomo kiedy będzie.

Jeżeli użytkownik zostanie przekierowany na złośliwą stronę (jest to bardzo powszechne zjawisko w atakach internetowych) kod JavaScript na stronie atakującego pozwoli operatorowi serwera gromadzić informacje o witrynach, które zostały otworzone. Napastnik uzyska dostęp do:

- Informacji przechowywanych w adresach URL

- Plików cookies

- Identyfikatorach sesji

- Nazwy użytkownika

- Hasła

- Tokenu OAUTH w postaci tekstu jawnego lub skrótu

Mówiąc wprost, atakujący będzie miał możliwość zalogowania się do stron WWW przy użyciu wykradzionej sesji logowania. Nie ma znaczenia czy aktywowany jest 2FA lub, czy użytkownik wylogował sesję. Przestępca będzie mógł zaimportować do swojej przeglądarki całą aktywną sesję. Jest to bardzo niebezpieczne, ale do pewnych operacji np. bankowych będą potrzebne dodatkowe autoryzacje operacji.

Jak przebiega atak?

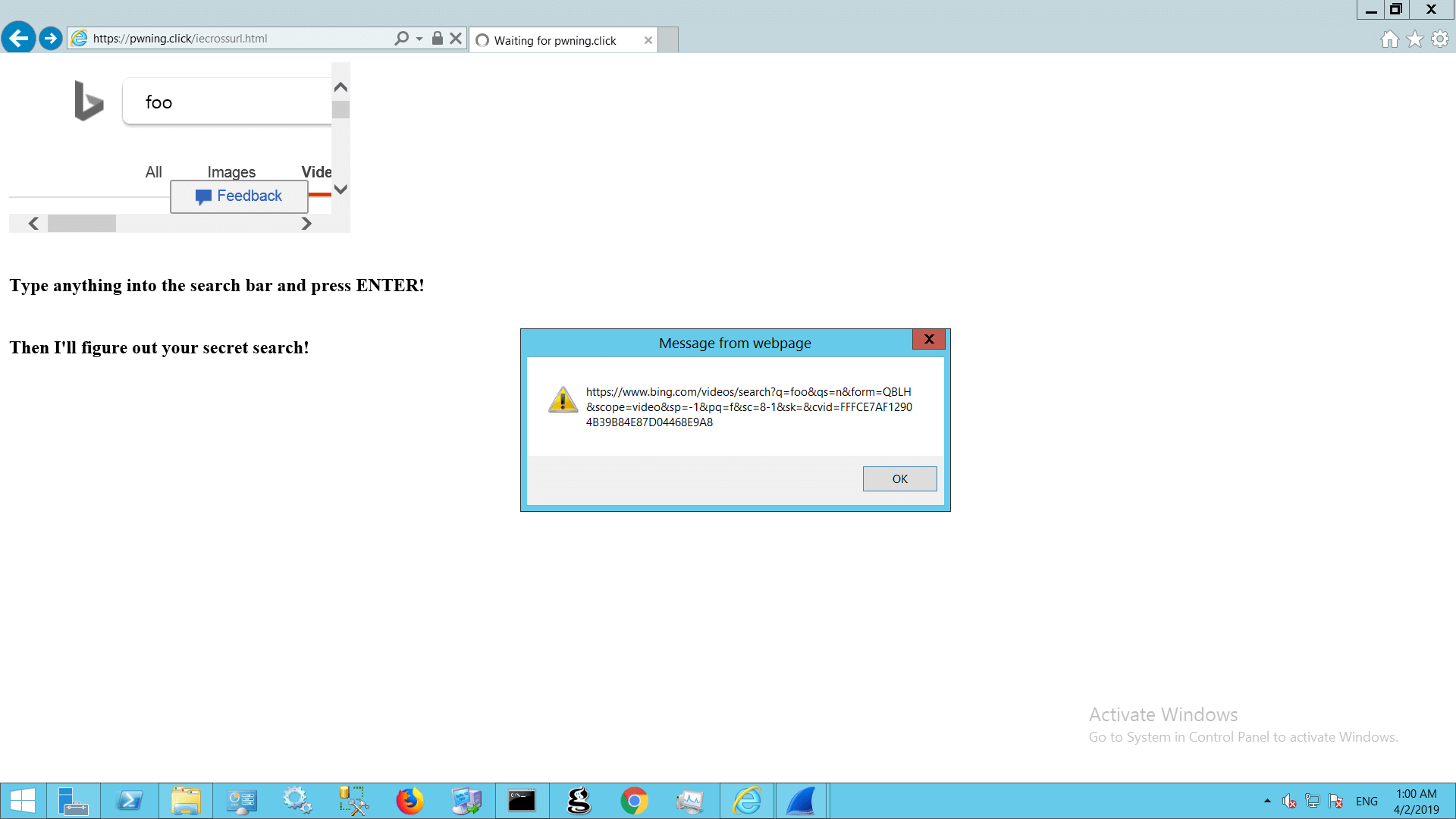

Użytkownik odwiedza złośliwą stronę:

https://bad-site.com

Luka w EDGE i Internet Explorer omija restrykcje „same-origin policy”, czyli pozwala złośliwemu skryptowi wykraść informacje zapisane w przeglądarce:

W tej chwili nie wiadomo czy i kiedy luka zostanie załatana, dlatego jedynym skutecznym zabezpieczeniem jest zaprzestanie używania przeglądarek EDGE i Internet Explorer do czasu załatania podatności.

Atak można prześledzić na stronach:

http://pwning.click/histback.html https://pwning.click/edgecrossurl.html

Czy ten artykuł był pomocny?

Oceniono: 0 razy