Podczas przeglądania stron firm antywirusowych, zainteresował mnie szczególnie przypadek strony firmy Arcabit, gdzie zupełnie przypadkowo odkryłem błąd typu LFI (Local File Inclusion). Ta luka pozwala na wczytanie dowolnego pliku z serwera, znając jego miejsce w strukturze plików. Może służyć również do zdalnego kodu poprzez „php://input” .

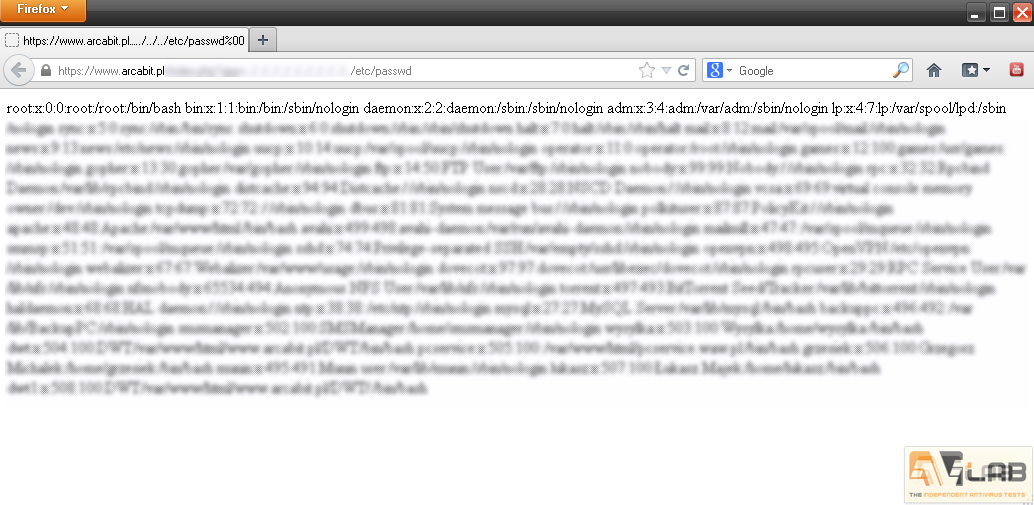

Standardowo, zgłosiłem go pisząc e-mail na adres główny – niestety zero reakcji z ich strony przez tydzień. Dlatego chciałbym pokazać iż luka naprawdę istnieje:

Dziwi mnie podejście tak poważnej firmy z branży bezpieczeństwa na informacje o takim błędzie, no ale przecież każdy jest tylko człowiekiem. Na przyszłość lepiej jednak sprawdzać kod i skrypty w lepszy, dostępniejszy sposób i używać polecenia „chmod” oraz „chown”.

Czy ten artykuł był pomocny?

Oceniono: 0 razy