W ostatnich tygodniach roku 2013, zespół CERT Polska informował polskich użytkowników Internetu o pojawieniu się trojana na system Apple’a, który potrafił modyfikować strony bankowe. Użytkownicy odwiedzający taką witrynę byli informowani o konieczności potwierdzenia kodem jednorazowym zmiany numeru konta.

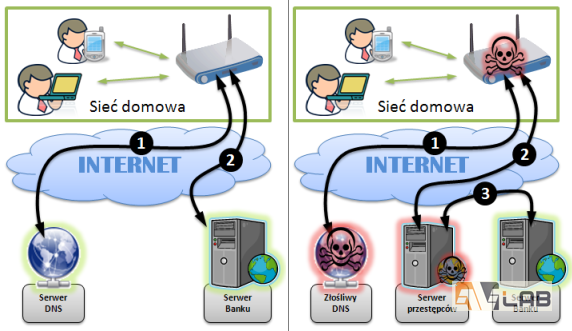

W wyniku analizy przeprowadzonej przez CERT, zostało ustalonych wiele możliwych scenariuszy przeprowadzenia ataków. Jednak z powodu niewystarczającej ilości szczegółów infekcji nie byli w stanie jednoznacznie stwierdzić metody ataku. Kluczem do sukcesu okazały się serie informacji o lukach w routerach domowych, umożliwiających zdalną zmianę serwerów DNS (Domain Name System / Serwer) odpowiedzialnych za translację adresów IP stron www na nazwy przyjazne dla człowieka (na przykład wpisując w adresie www.avlab.pl tak naprawdę łączymy się z serwerem WWW o adresie IP 195.149.227.190).

Do czego może zostać wykorzystana zmiana DNSów? Do przekierowania ruchu na serwery będące pod kontrolę przestępców. Zamiast na prawdziwą stronę banku, wejdziemy na podmienioną witrynę, często wręcz identyczną. W efekcie przestępcy uzyskują nie tylko dostęp do naszych danych, ale są w stanie modyfikować je w locie (atak man-in-the-middle).

Jak wygląda atak

W kręgu zainteresowań przestępców są przede wszystkim klienci bankowości elektronicznej oraz systemów płatności. Podstawione serwery DNS fałszują odpowiedzi dla niektórych domen bankowych, nie ingerując jednocześnie w wyniki innych zapytań. W rezultacie ruch do tych domen przesyłany jest w sposób przezroczysty przez serwery przestępców, gdzie dodawana jest dodatkowa zawartość – na przykład znane wcześniej z trojanów bankowych żądanie potwierdzenia kodem jednorazowym zmiany numeru konta (w rzeczywistości w tle definiowany był nowy zdefiniowany odbiorca).

Czy SSL wystarczy do ochrony?

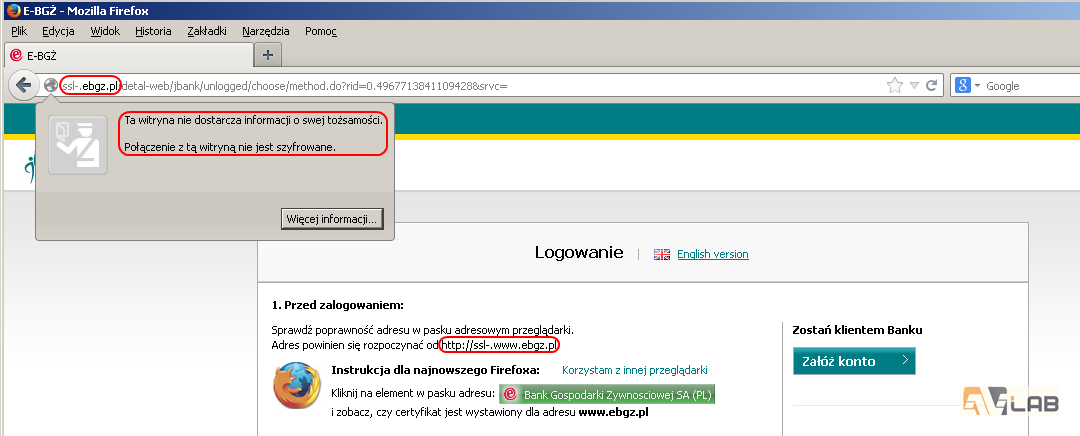

Jak najbardziej, ale spójrzmy na ilustrację niżej:

Każdy z nas rozpoczyna transakcje online od zalogowanie się do banku wciskając „zaloguj”. Lecz dopiero ta strona gdzie wpisujemy swój identyfikator i hasło (formularz logowania) jest zabezpieczona przez SSL. Sama strona informacyjna już nie (chociaż nie jest to regułą). Przestępcy modyfikują więc w locie odnośniki na stronach informacyjnych tak, by zamiast do serwera banku prowadziły pod specjalnie spreparowany adres, rozpoczynający się od ciągu ssl-. Połączenie takie (bez SSL) prowadzi do serwera pod kontrolą przestępców, skąd dalej (po odpowiednich modyfikacjach zawartości) w przezroczysty sposób i już z wykorzystaniem SSL jest przekierowywane do banku. Z punktu widzenia klienta w przeglądarce odbywa się normalna sesja bankowości elektronicznej, lecz pod zmienionym adresem (choć w domenie banku) i bez szyfrowania, a więc bez legendarnego symbolu kłódeczki! Powodzenie ataku zależy od czujności użytkownika, który wychwyci te różnice.

W lepszej sytuacji są klienci banku, którzy próbują wejść bezpośrednio na stronę logowania (z wykorzystaniem SSL). Ich żądanie również jest przekierowywane, lecz certyfikat wystawiany przez serwer przestępców z oczywistych powodów nie jest zaufanym certyfikatem dla domeny banku. W przypadku wyżej, prezentowany jest certyfikat wystawiony dla domeny “thawte.com”, niepodpisany przez żaden urząd certyfikacji. W efekcie każda szanująca się przeglądarka będzie użytkownikowi usilnie odradzać kontynuowanie sesji, co powinno być wyraźnym znakiem ostrzegawczym.

Podsumowanie

Aby ustrzec się przed tego typu groźnymi sytuacjami zalecamy upewnienie się z jakich serwerów DNS korzystacie. Można to szybko zrobić […] :

1. naciskając dwa klawisze klawiatury WIN+R (znaczek wysuwania paska Windows), w oknie wpisujemycmd, w następnym oknie wiersza poleceń ipconfig /all

2. lub start-> uruchom -> cmd – reszta jak wyżej

[… ] i szukamy na aktywnej karcie sieciowej serwery DNS.

3. Warto też sprawdzić jakie DNSy są przypisane na routerze, bowiem atakujący mogą podstawić fałszywe dnsy w konfiguracji DHCP dla użytkowników w sieci lokalnej (te wykryjecie powyższą metodą), jak też i podmienić je w konfiguracji połączenia WAN routera (wtedy mimo, że to adres IP routera pojawi się jako DNS na komputerze, to i tak będziecie podatni na atak, bo router będzie forwardował zapytania do serwerów przestępców).

Jeśli sprawdziłeś swoje DNSy i widzisz jeden z takich wpisów – zostałeś zinfiltrowany:

- 5.45.75.36

- 5.45.75.11

- 95.211.241.94

- 95.211.205.5

- 95.211.156.101

- 37.252.127.83

- 69.85.88.100

- 62.113.218.106

Wykonaj następujące kroki:

- Zaloguj się na swój router. Producenci zwykle od spodu na naklejce informują jak wejść w tryb konfiguracji routera. Powinieneś tam znaleźć numer IP (wpisz w przeglądarce), login oraz hasło. Jeśli standardowa kombinacja admin/admin nie działa, spróbuj hasła biyshs9eq, jeśli to nie pomoże, wykonaj reset do ustawień fabrycznych.

- Przejdźcie do zakładki konfigurującej serwer DNS (ekran konfiguracji WAN oraz ekran konfiguracji DHCP na LAN) i skasujcie złośliwe DNS-y. Podmień je na bezpieczne OpenDNS: primary: 208.67.222.222, secondary: 208.67.220.220 (jeśli zauważyłeś, że internet nie działa tak szybko jak powinien, również możesz zmienić na te DNSy).

- Wyłączcie dostęp do panelu zarządzania routerem od strony Internetu (w każdym routerze wygląda to troszeczkę inaczej, najlepiej sprawdzić w instrukcji obsługi waszego modelu)

- Możesz się skontaktować z polskim oddziałem CERT www.cert.pl/kontakt

Sprawdź swoim znajomym, rodzicom i innym mniej obeznanym w temacie konfigurację DNSów, bowiem lepiej zapobiegać niż leczyć. Nie narażajmy się niepotrzebnie na utratę pieniędzy.

źródło: CERT, Niebezpiecznik

Czy ten artykuł był pomocny?

Oceniono: 0 razy