Handel opracowanymi exploitami, których celem jest wykorzystanie luk w systemie bądź oprogramowaniu i (zazwyczaj) uzyskanie zdalnego dostępu do powłoki PowerShell, by następnie uruchomić szkodliwy ładunek (ang. payload), nie powinien nikogo dziwić. W końcu Internet jest najlepszym medium do prowadzenia anonimowych ataków — nie bez powodu nowożytne wojny przenosi się do Sieci, a coraz więcej aspektów rozpoznawczych i taktycznych są ściśle zależne od cyberprzestrzeni. Ba, już teraz wiele państw zadbało o odpowiednie zabezpieczenie własnej cyberprzestrzeni tworząc elitarne jednostki cyberwojowników (szybko uporali się z tym Litwini oraz Łotysze). My na razie jesteśmy na poziomie prywatnego stowarzyszenia Polskiej Obywatelskiej Cyberobrony, które zostało oficjalnie zatwierdzone przez Ministerstwo Obrony Narodowej i które zrzesza osoby o nastawieniu patriotycznym, mające na co dzień do czynienia z zagadnieniami związanymi z cyberbezpieczeństwem (nie tylko z kwestiami technicznymi, ale także prawnymi).

Pamiętacie wydarzenia z zeszłego roku i włoską grupę Hacking Team? Ta firma została założona w 2003 roku przez Valeriano Bedeschi’niego i Davida Vincenzetti’ego — zajmuje tworzeniem oraz sprzedażą wyspecjalizowanych narzędzi, które inwigilują organizacje rządowe i obywateli na całym świecie. Hacking Team odpowiada m.in za opracowanie kompleksowego narzędzia Remote Control System (RCS).

Hi Daniel [Daniel Maglietta]

Please see below from Tai Hung, our Country Manager for Vietnam. The project I was referring in my sms just now was for the Ministry of Defence (MOD).

They need two RCS systems from HT with modules for IP network instrusion, telephone instrusion, attach module, module for collection of information & analysis & central monitoring PC.

And we believe we can help to win this project but the mandatory condition from the MOD, is to go through a local agent which is strongly tied to the defense ministry, they must be the exclusive partner of IP-Tribe and HT for this specific opportunity and later for the Vietnam market for other opportunities later.

We know that some other Israeli companies were already introduced HT to this local company but since the CEO is a close acquaintance to us, we have the first priority.

Aik Hong

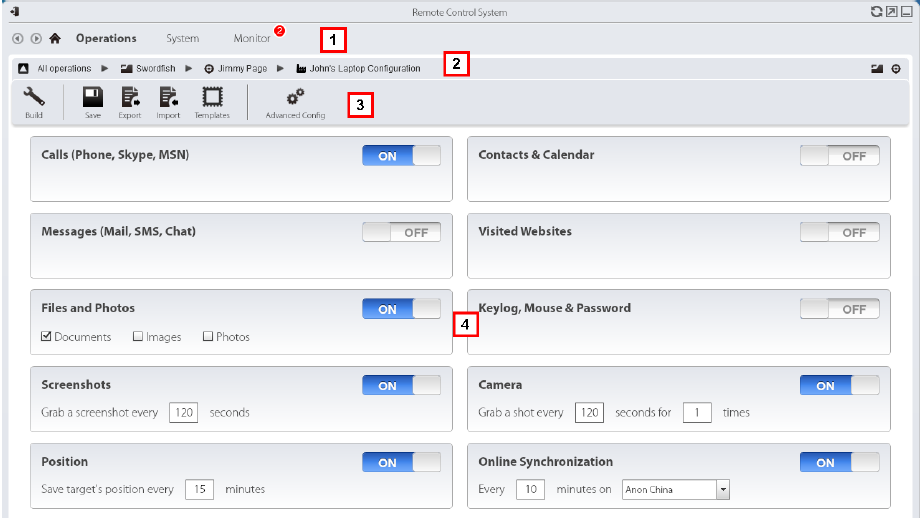

Hacking Team udostępniał zainteresowanym klientom stworzone przez siebie autorskie narzędzie Remote Control System, które służy do zbierania danych z zainfekowanych urządzeń. Pozwalał atakującym zachowywać anonimowość oraz gromadzić informacje zebrane w wyniku:

- monitorowania ruchu sieciowego,

- kradzieży kontaktów z książki adresowej,

- podsłuchiwania połączeń GSM, Skype, VoIP,

- zbierania informacji z czatów WhatsApp, Viber, Skype, BBM,

- przechwytywania informacji skopiowanych do schowka,

- kradzieży wiadomości e-mail i danych z serwisów Dropbox oraz Google Drive,

- kradzieży historii odwiedzanych stron www,

- przechwytywania dźwięku z mikrofonu,

- robienia zdjęć kamerą wbudowaną z laptopa,

- zapisywania kliknięcia myszą,

- logowania wprowadzanych informacji za pomocą klawiatury (keylogger) odnośnie portfela kryptowaluty, np. Bitcoin, loginów, hasłeł;

- zapisywania pozycji geograficznej ofiary (za pomocą GPS, Cell-ID lub WiFi).

W lipcu 2015 roku świat obiegła informacja o cyberataku na Hacking Team. Hakerom udało się skopiować zawartość całej sieci wewnętrznej oraz wszystkich serwerów, dzięki czemu wykradziono ponad 400 GB danych. Z naszego punktu widzenia była to bardzo dobra informacja — dowiedzieliśmy się o skali ataków APT, czyli atakach kierowanych z wykorzystaniem szkodliwego oprogramowania nieznanego dla producentów rozwiązań zabezpieczających obszar IT oraz m.in. o dostarczaniu rządowym klientom oprogramowania do infekowania UEFI laptopów i komputerów firmy Dell, Acer, Lenovo i HP.

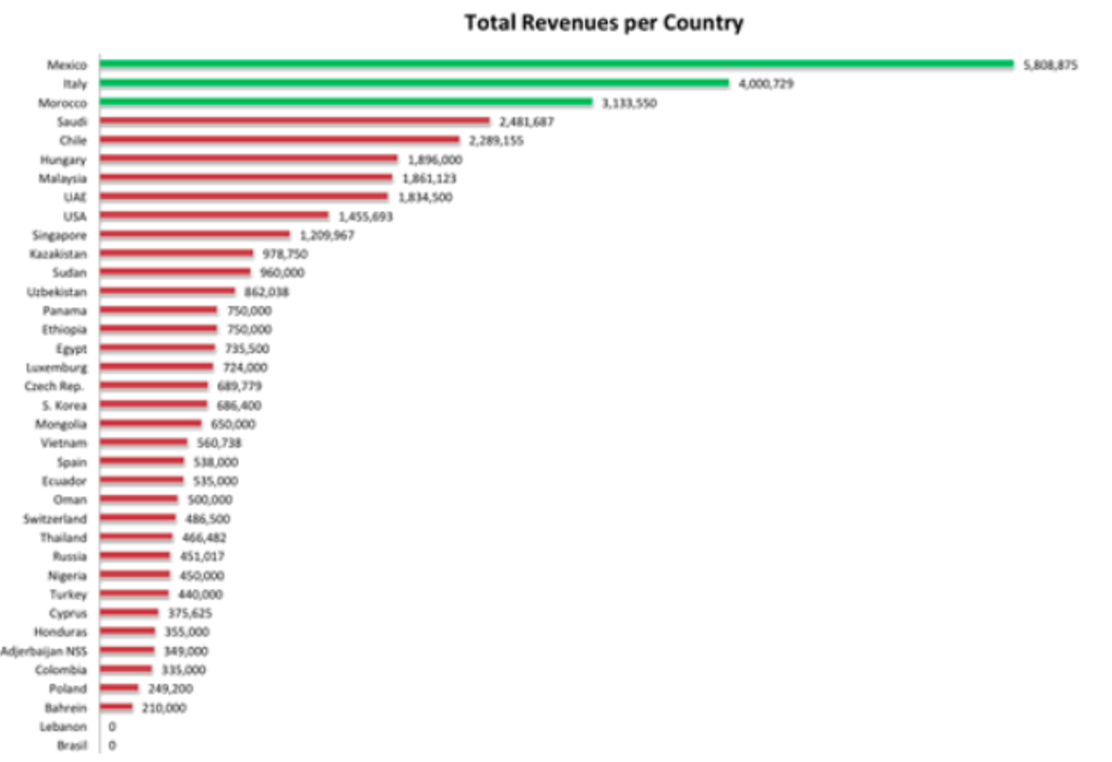

Wśród zamawiających znalazły się dane klientów z krajów podwyższonego ryzyka, którymi są represyjne rządy państw Bahrajnu, Uzbekistanu, Etiopii czy Sudanu. Z informacji podanych na WikiLeaks możemy się dowiedzieć o innych krajach. Wśród najczęściej zamawiających są następujące państwa:

Po więcej informacji na temat Hacking Team oraz narzędzi opracowanych na zlecenie rządów państw, odsyłamy do końcowych przypisów tego artykułu oraz WikiLeaks, a także DocumentCloud.com i Mail-Archive.com

Panie, po ile pan to masz — dawniej

W Rosji…

O cyberprzestępczych stawkach „mówi” m.in. raport przygotowany przez Trend Micro w 2012 roku. Możemy się z niego dowiedzieć o ofercie rosyjskiego podziemia. I tak:

- Oprogramowanie typu crypter o podstawowych funkcjonalnościach oraz z dodatkowymi modułami kosztowało od 30 do 80 dolarów. Szyfrowanie zainfekowanych plików służy do dzisiaj jako ukrywanie malware przed aplikacjami bezpieczeństwa.

- Usługi VPN na okres 3 miesięcy kosztowały od 50 do 55 dolarów.

- Jednodniowy atak „odmowy do usługi” (Denial of Service, DoS) kosztował od 30 do 70 dolarów. Ataki tego rodzaju służą do paraliżowania stron www, aplikacji internetowych, usług, komputerów, serwerów.

- Aby zainstalować wirusa ZeuS na hoście należało zainwestować 35 dolarów. ZeuS był jednym z najbardziej znanych botnetów, służącym do zdalnej kradzieży osobistych danych z komputerów ofiar. O tym, że ZeuS to bardzo groźne szkodliwe oprogramowanie pisaliśmy wielokrotnie (Gameover Zeus – cyberatak finansowy na dwa fronty, Spełniło się nieuchronne – pojawił się 64-bitowy ZeuS, Europol aresztował rzekomych twórców trojanów bankowych Zeus i SpyEye, Ponowne próby zamknięcia serwerów dystrybuująch CryptoLockera)

- Za kod źródłowy konia trojańskiego należało zapłacić 50 dolarów. Złośliwe oprogramowanie tego typu udaje legalny program lub aplikację, aby kraść dane użytkownika.

- Usługa pay-per-install złośliwego oprogramowania, w zależności od kraju i ilości pobrań przez ofiary, wahała się od 100 do 550 dolarów za 1000 pobrań.

- Wysłanie 1 miliona wiadomości typu spam to koszt tylko 10 dolarów amerykańskich. W przypadku własnej bazy danych „klientów”, ceny zaczynały się od 50 dolarów kończąc na $500.

- Usługa wynajęcia ransomware (były to początki zagrożeń typu ransomware, więc jeszcze nie było mowy o szyfrowaniu plików, a jedynie o blokowaniu dostępu do komputera) to koszt od 10 do 20 dolarów.

- Miesięczny dostęp do Styx Sploit Pack — narzędzia typu exploit pack zawierającego podatności na Javę, Adobe Acrobat i Flash Player to koszt 3000 dolarów.

- Dostęp do Eleonore Exploit Pack posiadającego exploity m.in. na Microsoft Data Access, IEpeers, SnapShot, HCP, JDT, JWS, PDF, SING i Javę możliwy był już od 2500 do 3000 dolarów.

- Sprzedawano także ruch sieciowy uprawiając czarny SEO. Wygenerowanie ruchu dla podbicia statystyk strony kosztowało od kilku do kilkunastu dolarów — w zależności od kraju, z jakiego miały pochodzić unikalne odwiedziny.

- Możliwa do wykupienia była także usługa Black SEO w serwisach takich jak YouTube, MySpace, FaceBook, Twitter. Ceny zaczynały się od 16 dolarów za 1000 wyświetleń; na Twitterze w zamian za 35 dolarów można było pozyskać 1000 „obserwujących”.

Z raportu Trend Micro wynika także, że ceny znacznie wyższe niż 50 dolarów dotyczą zazwyczaj wyszukanych narzędzi, usług i rozwiązań technicznych. Cyberprzestępcy mogą nawet na życzenie klienta przetestować swoje złośliwe programy na zabezpieczeniach stosowanych przez producentów oprogramowania do ochrony danych (takie testy oferowała niemiecka firma FinFisher, która opracowała szpiegowskie oprogramowanie FinSpy).

Autorzy raportu kończą tekst następującym wnioskiem: „rosyjskie podziemie to prężnie działająca gospodarka zorientowana na usługi. To prawdziwe rządy cyberprzestępców, za których pośrednictwem skorumpowany świat biznesu i polityki zdobywa wpływy również w cyberprzestrzeni.”

W Brazylii….

Podobne statystyki udostępnił nam Kaspersky Lab, chociaż trzeba przyznać, że są one bardziej zbliżone ku dzisiejszym cenom, bowiem zawierają stawki z przełomu 2014/2015 roku:

- Za program “szyfrujący” i w 100% niewykrywalny trzeba było zapłacić 30 dolarów. Crypter kompatybilny był z Delphi i VB; w 100% niewykrywalny przez 30 programów antywirusowych i kompatybilny z ponad 98 narzędziami typu RAT.

- Oferowano hosting za 17 dolarów miesięcznie, który zawierał miejsce na hostowanie ataku phishingowego lub szkodliwego oprogramowania, a nawet szkodliwego skryptu; w tym: nieograniczony MySQL, jedna domena TLD, konta pocztowe, a nawet wsparcie 24/7.

- Za usługi kodowania należało zapłacić 170 dolarów. Klient, w ramach zapłaty otrzymywał programowanie sieciowe kompatybilne ze wszystkimi systemami operacyjnymi i wszystkimi przeglądarkami.

- Za tester skradzionych kart kredytowych trzeba było zapłacić 130 dolarów. Tester obsługiwał karty Visa, Master, Diners, Elo; w tym oferowano czysty kod źródłowy, który nie zawierał błędów.

- Za sieć serwerów DNS trzeba było zapłacić 1500 dolarów. W ramach tej kwoty udostępniano możliwość podsłuchiwania całej komunikacji pomiędzy serwerem a klientem, opcję umieszczania ramek iframe przy użyciu Adsense, banerów promujących karty kredytowe i pełny panel administracyjny z graficznym GUI.

- Szkodliwe aplety Javy były do wykupienia za 25 dolarów. Służyły one głównie do infekowania setek użytkowników. Oprócz tego udostępniano panel sterowania, statystyki i gwarantowano pełny, 100-procentowy FUD (poziom niewykrywalności).

- Za wirusa napisanego jako facebook’ową aplikację żądano 20 dolarów. Wirus potrafił zbierać polubienia, udostępniać posty, rozprzestrzeniać szkodliwy kod.

- Za wysyłanie spamu z przejętych serwerów VPS żądano 20 dolarów. W ciągu 30 minut, tylko z jednego serwera, możliwe było wysłanie 30 000 wiadomości typu spam.

- Z innych narzędzi, które znaleziono w ofercie był skrypt napisany w PHP. Ten „system” pozwalał „spamować” za 10 dolarów. Dzięki niemu możliwe było wysłanie 20 000 wiadomości na godzinę.

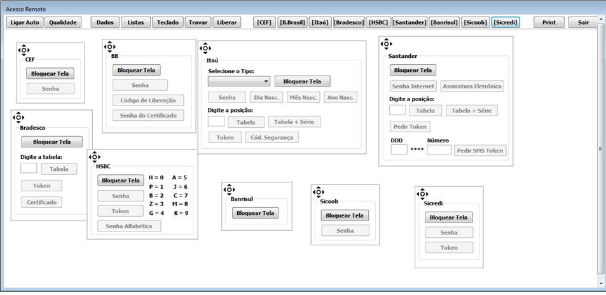

- Za keyloggera atakującego banki HSBC, Itau i Caixa trzeba było zapłacić 300 dolarów.

Dodatkowo, przy zakupie zestawu narzędzi socjotechnicznych klient otrzymywał zestaw do klonowania kart kredytowych i 1 milion darmowych wiadomości spamowych. Inne coraz częściej oferowane usługi obejmują strony internetowe dostarczające “szkodliwe oprogramowanie jako usługę”, programy szyfrujące i tzw. FUD (całkowicie niewykrywalne szkodliwe oprogramowanie) oraz pełny system do zarządzania informacjami dotyczącymi skradzionych kont bankowych.

Panie, po ile pan to masz — dzisiaj

Obecnie, ceny exploitów 0-day są zależne od wielu czynników. Niedawno na jednym z rosyjskich undergroundowych for internetowych próbowano sprzedać exploita obchodzącego wszystkie zabezpieczenia systemu Windows 10 i starszych za 95 tys. dolarów. Ostatecznie, cenę udało się zbić do 90 tys. dolarów.

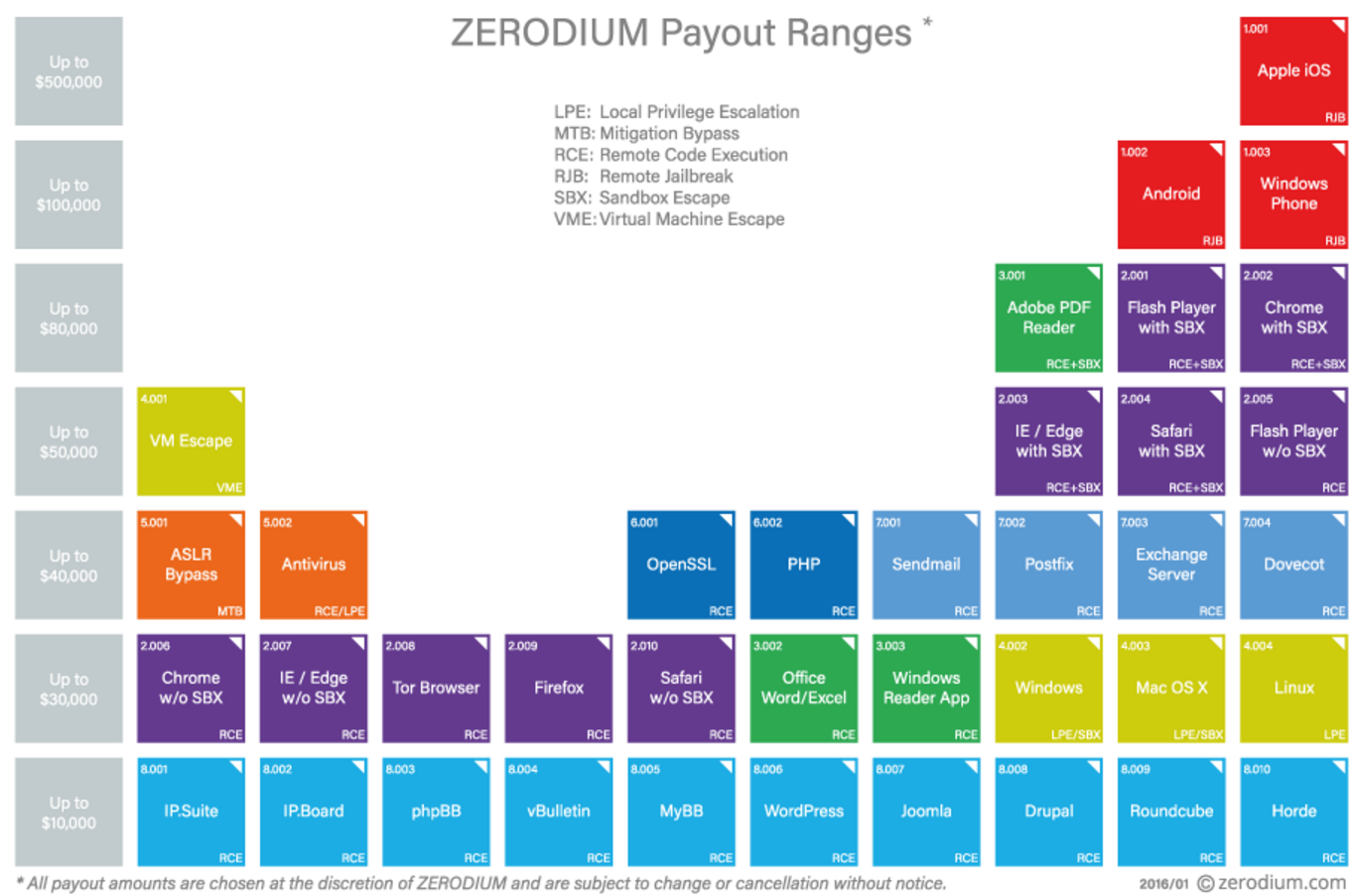

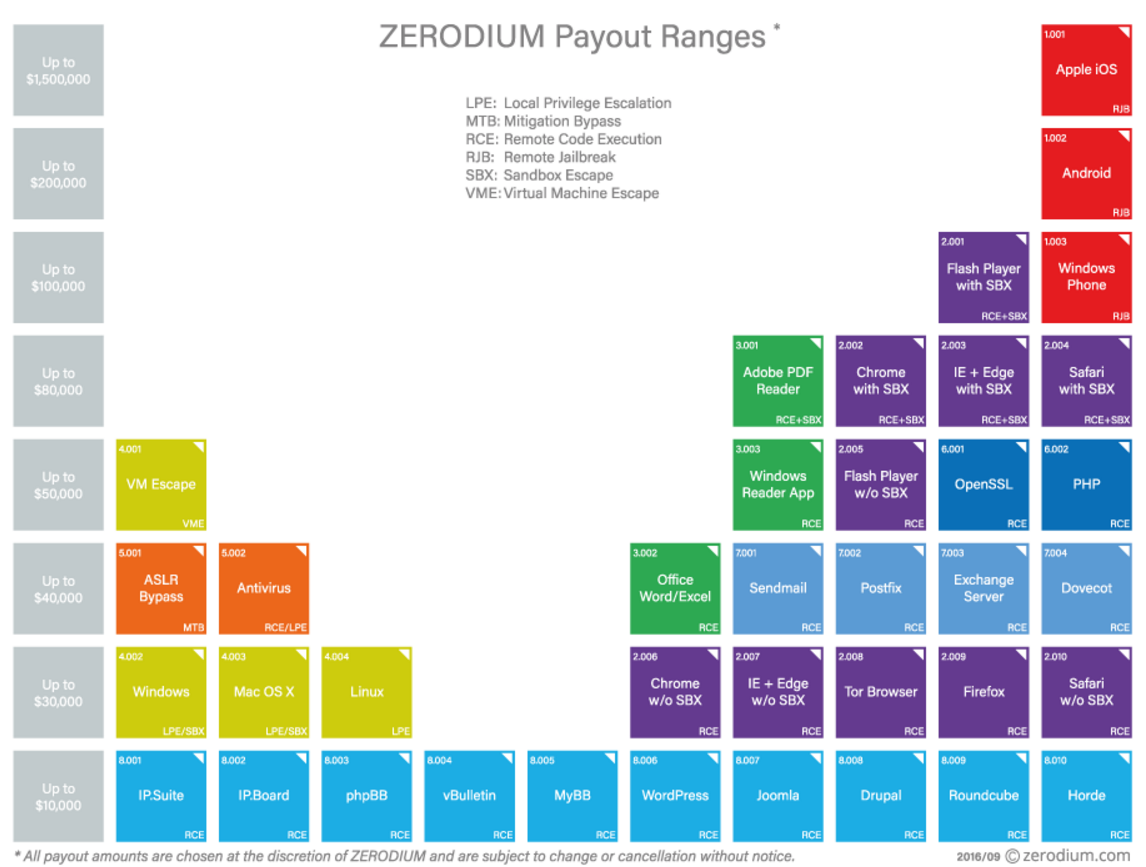

Jedną z bardziej znanych firm na świecie, która trudni się skupowaniem exploitów jest firma Zerodium. Za podobnego exploita firma oferowała 85 tys. dolarów, ale w jej portfolio możemy znaleźć takie perełki, jak:

- Do 500 000 dolarów za działającego exploita na iOS 10,

- Do 500 000 dolarów za działającego exploita na iOS 9,

- Do 100 000 dolarów za działającego exploita na Androida i Windows Phone,

- Do 80 000 dolarów za zdalne wykonanie kodu z obejściem piaskownicy w Adobe Reader, Flash Player i Chrome,

- Do 40 000 dolarów za błędy w kodzie antywirusów, w tym uruchomienie kodu i podniesienie uprawień, a także ominięcie zabezpieczeń ASLR,

- Za zdalne wykonanie kodu w produktach Microsoft (Word, Excel, IE, EDGE) do 30 000 dolarów. Takie same ceny oferowane są przy exploitach na Mac OS, Linux,

- Za RCE w popularnych skryptach forów internetowych oraz systemów CMS (Joomla, Drupal, WordPress) można uzyskać do 10 000 dolarów.

Aktualizacja 30.09.2016

Za działającego exploita firma Zimperium oferuje do 1 500 000 !!! miliona dolarów.

Jak się chronić przed exploitami?

Który system jest najbardziej bezpieczny? Windows? Linux? A może Mac OS? Z pewnością nie Mac OS — w 2015 roku to właśnie w tym systemie wykryto największą ilość luk (na wespół z mobilnym iOS). System z rodziny Windows był dopiero na miejscu dziesiątym pod względem największej ilości dziur bezpieczeństwa.

Infekcja komputera użytkownika następuje zazwyczaj na dwa sposoby:

- poprzez otwarcie strony internetowej ze szkodliwym kodem,

- poprzez otwarcie zainfekowanego pliku,

Do najbardziej groźnych narzędzi służących do automatyzowania procesu exploitowania należą Angler Exploit Kit, Nuclear Pack i Blackhole Kit. Ten pierwszy jest najbardziej popularny wśród przestępców. Potrafi wykryć program antywirusowy i maszyny wirtualne (wykorzystywane przez badaczy bezpieczeństwa i honeypoty), zainstalować szyfrowane pliki droppera, w dodatku należy do tych zestawów narzędzi, które najszybciej zaczynają korzystać z nowo publikowanych luk zero-day. Z kolei Neutrino Pack potrafi instalować trojany bankowe i wstrzykiwać payload po wykorzystaniu luk w programach Adobe. Nie mniej groźny w skutkach jest Blackhole Kit — szuka luk w starszych wersjach Firefox, Chrome, Internet Explorer i Safari.

Nieznane exploity stanowią problem i dla świadomych zagrożeń użytkowników, którzy stosują się do zasady aktualizowania oprogramowania. Czas potrzebny na odkrycie luki i udostepnienie łatki bezpieczeństwa stwarzają dla exploitów naturalne środowisko ataku. Zapobiegać takim sytuacjom można jedynie poprzez stosowanie narządzi lub aplikacji zapobiegającym exploitom. Problem z wykryciem przez programy antywirusowe tych zagrożeń jest taki, że zawierają one nieznane jeszcze w sygnaturach złośliwy kod. Dlatego najlepszą ochroną przed tego typu szkodliwym oprogramowaniem jest ochrona behawioralna zaimplementowana w programach antywirusowych oraz narzędzia, które stale monitorują próby wstrzykiwania kodu do uruchomionych procesów.

Jako dodatkowe narzędzie do ochrony przed exploitami możecie wykorzystać darmową aplikację EMET od Microsoftu lub Malwarebytes Anti-Exploit w wersji Premium, które chroni programy i przeglądarki internetowe przed atakami wykorzystującymi luki w ich kodzie (dostępna jest także wersja bezpłatna, ale nie zapewnia ona kompleksowej ochrony).

Jeśli już posiadasz oprogramowania antywirusowe, zapytaj producenta, czy posiada on ochronę przed exploitami. Większość znanych aplikacji bezpieczeństwa od renomowanych firm posiada taką ochronę, więc dodatkowe narzędzia będą zbędne.

Podsumowując, nie możemy podać jedynej słusznej metody na pełne zabezpieczenie się przed jeszcze niewykrywalnym exploitem. Niemniej jednak do złotych zasad należy aktualizowanie wszystkiego, co się da. Najbardziej narażonymi programami na działanie exploitów są przeglądarki internetowe, w drugiej kolejności zainstalowane oprogramowanie trzecie: Java, programy od Adobe, Microsoft Office. Popularność tych aplikacji sprawia, że dla wielu przestępców stanowią one mięso armatnie. Z tego też powodu programy należy regularnie aktualizować. Chociaż nie zawsze jest to możliwe (np. ze względu na bariery cenowe aktualizacji do nowszej wersji lub problemy z kompatybilnością), to warto utrwalić sobie w pamięci, że regularne aktualizowanie oprogramowania to skuteczna metoda na walkę z popularnymi exploitami, które wykorzystują starsze i znane podatności.

Więcej informacji:

- Remote Control System v5.1

- FinFisher vs Hacking Team — porównanie narzędzi

- Hacking Team Project X — podsłuchiwanie sieci TOR i łączności zabezpieczonej protokołami SSL/TLS

- Oferty Hacking Team: a. Portal Zero Day Exploit za 48 000 euro, b. dodatkowe moduły za 24 000 euro.

- Wykres klientów Hacking Team wg państw oraz bardziej przystępna tabela.

Czy ten artykuł był pomocny?

Oceniono: 0 razy