Backdoory są zazwyczaj projektowane do wykonywania poleceń cyberprzestępców na zainfekowanej maszynie, w celu uzyskania zdalnego dostępu do prywatnych informacji użytkownika. Analitycy bezpieczeństwa Doctor Web wykryli ostatnio kolejnego reprezentanta wymienionej kategorii — wirusa BackDoor.Apper.1.

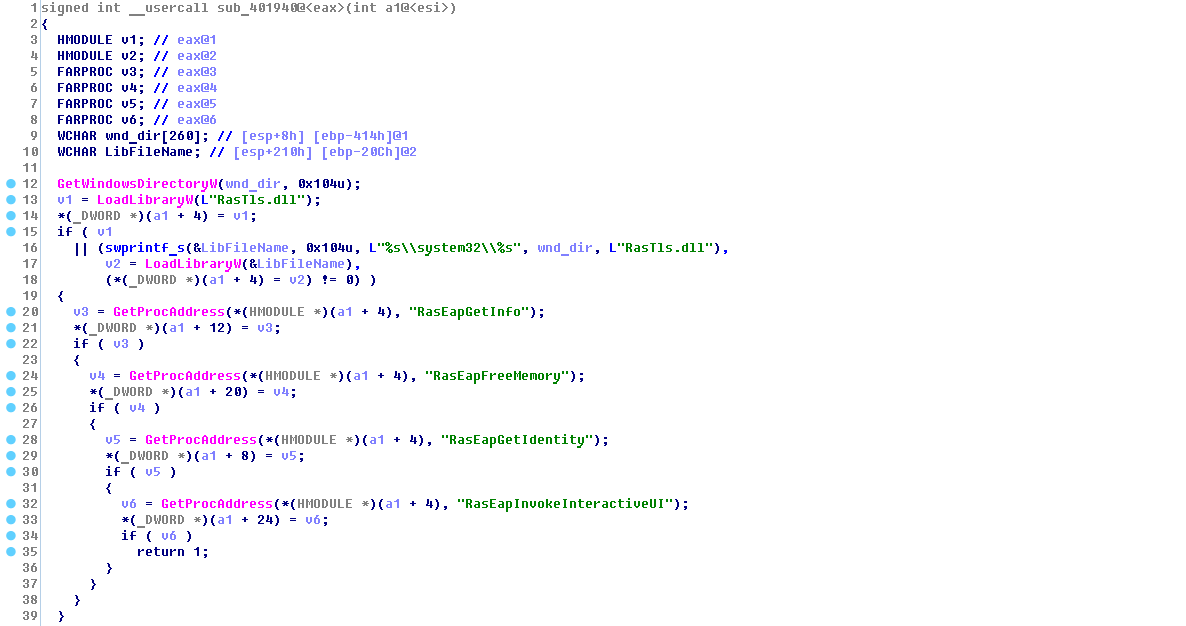

Trojan jest dystrybuowany z użyciem programu typu dropper w formie pliku Microsoft Excel, zawierającego specjalne makra. Te makra zbierają bajt po bajcie samorozpakowujące się archiwum SFX-RAR i uruchamiają je. Archiwum zawiera plik wykonywalny posiadający ważny podpis cyfrowy zarejestrowany przez firmę Symantec i bibliotekę dynamiczną, w której zaimplementowano wszystkie główne funkcje trojana. BackDoor.Apper.1 rejestruje ten plik wykonywalny w usłudze autorun, który z kolei po uruchomieniu ładuje złośliwą bibliotekę do pamięci zainfekowanego komputera.

BackDoor.Apper.1 został zaprojektowany głównie do wykradania plików z zainfekowanej maszyny. Gdy złośliwa aplikacja zostanie zarejestrowana w usłudze autorun, trojan usuwa swój oryginalny plik.

Po uruchomieniu BackDoor.Apper.1 działa jako keylogger — przechwytuje naciśnięcia klawiszy i zapisuje je w zaszyfrowanym pliku. Dodatkowo trojan potrafi monitorować system plików komputera. Jeśli komputer posiada plik konfiguracyjny zawierający ścieżki do folderów, których status jest monitorowany przez trojana, BackDoor.Apper.1 loguje wszystkie zmiany w tych folderach i wysyła je na serwer.

Przed połączeniem się z serwerem, backdoor zbiera następujące dane o zainfekowanym komputerze: jego nazwę, wersję systemu operacyjnego i informacje o procesorze, pamięci RAM i napędach. Te informacje są następnie przesyłane na serwer. Potem trojan pozyskuje bardziej szczegółowe dane o napędach komputera, które są wysyłane do cyberprzestępców razem z plikiem keloggera. Następnie BackDoor.Apper.1 oczekuje na polecenia z serwera.

Aby odebrać instrukcje, trojan wysyła na serwer specjalne żądanie. Po otrzymaniu komendy, malware potrafi wysyłać konkretny plik lub informację o określonym folderze, usunąć plik lub zmienić jego nazwę, stworzyć nowy folder, oraz wykonać zrzut ekranu i wysłać go do agresorów.

Antywirusy Dr.Web z powodzeniem wykrywają i usuwają BackDoor.Apper.1, dlatego ten złośliwy program nie stanowi zagrożenia dla użytkowników Dr.Web.

SHA1

82107fed063945a5d54563a7263dba2896be04a4 (dropper, xls)

d54de89d0c48e1c4afbe4fe85650b64ec36fecc6 (SFX-RAR)

777f481332e2b034013b9ef1a644e02102f3c71d (rastls.dll)

źródło: Doctor Web

Czy ten artykuł był pomocny?

Oceniono: 0 razy