W drugi wtorek miesiąca, zgodnie z harmonogramem aktualizacji produktów firmy Microsoft (Microsoft Patch Tuesday), systemy Windows zostały zaktualizowane m.in. o opisaną podatność przez National Security Agency (NSA). Lukę CVE-2020-0601 w zabezpieczeniach biblioteki Windows CryptoAPI (crypt32.dll) nazwano CurveBall lub ChainOfFools od implementacji krzywej eliptycznej. Luka ta dotyczy większości wersji systemów Windows 10, Windows Server 2016 i 2019. Pełna lista podatnych na atak systemów znajduje się na blogu Microsoft.

Fałszowanie certyfikatów nigdy nie było tak łatwe

Zbiorcza aktualizacja usuwa 50 różnego rodzaju podatności w Windows, ale przede wszystkim lukę CVE-2020-0601, która została odkryta przez NSA i ujawniona dzień po oficjalnym zakończeniu wsparcia dla Windows 7. Firma z Redmond przypomina, że od 14 stycznia 2020 nie będą wydawane żadne aktualizacje zabezpieczeń dla Windows 7. Oznacza to, że w sytuacji wykrycia luki w systemie, Microsoft nie udostępni odpowiednich poprawek, i tym samym użytkownicy będą narażeni na ataki ze strony cyberprzestępców. Co prawda, w przeszłości zdarzały się sytuacje, w których Microsoft udostępniał aktualizacje dla niewspieranych już systemów, ale były to wyjątki, a nie czynności wykonywane na porządku dziennym.

CVE-2020-0601 (CurveBall lub ChainOfFools) to luka w mechanizmie sprawdzania poprawności certyfikatów

CVE-2020-0601 nazwane też jako CurveBall lub ChainOfFools, polega na sprawdzaniu poprawności certyfikatów Elliptic Curve Cryptography (ECC) w systemie Windows za pomocą CryptoAPI (Crypt32.dll).

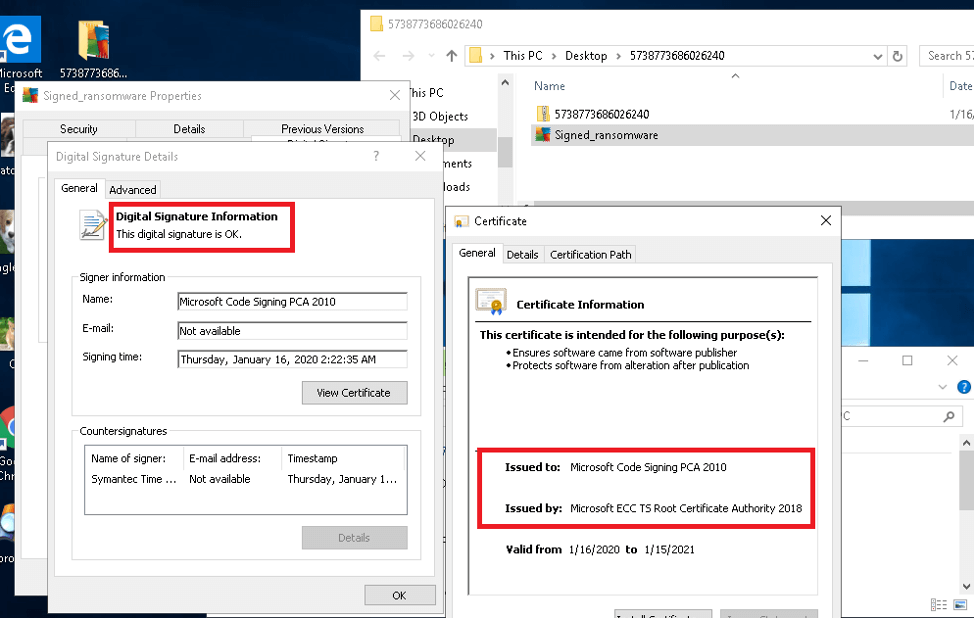

Podatność pozwala na sfałszowanie certyfikatu i podpisanie aplikacji. Oznacza to, że złośliwe oprogramowanie może być postrzegane przez rozwiązania ochronne, a nawet sam system Windows, jako pochodzące z zaufanego źródła. Wiąże się to z poważnymi konsekwencjami, a nawet pozwala na wykonanie ataków typu man-in-the-middle — deszyfrowanie poufnych informacji przesyłanych przez serwer WWW, jeżeli przestępcy uda się przygotować kampanię ze złośliwą stroną internetową TLS/HTTPS.

Ze względu na powagę problemu społeczność zajmująca się bezpieczeństwem włożyła wiele trudu w ciągu ostatnich kilku dni, aby pokazać konsekwencje udanego ataku. Okazało się, że luka w zabezpieczeniach jest bardzo łatwa do wykorzystania i istnieje już kilka publicznych implementacji złośliwego kodu (PoC), który może być użyty do fałszowania certyfikatów.

Zgodnie z oczekiwaniami ekspertów, po opublikowaniu publicznych exploitów, zaczęły pojawiać się pierwsze próbki szkodliwego oprogramowania ze sfałszowanymi certyfikatami Microsoft. Kilka z nich zostało przesłanych do VirusTotal.

Środki zaradcze to przede wszystkim aktualizacja Windows

Luka CurveBall aka ChainOfFools jest bardzo poważna, ponieważ podpisane pliki są często uważane za „zaufane” przez produkty bezpieczeństwa. Umożliwia to hakerom oszukiwanie rozwiązań ochronnych. Dodatkowo fakt istnienia publicznego exploitu zwiększa prawdopodobieństwo użycia ów techniki manipulowania złośliwym oprogramowaniem w systemach Windows 10, w wersjach domowych, jak i korporacyjnych.

Udowodniono już publicznie, że wykorzystanie tego problemu umożliwia przechwytywanie, modyfikację i deszyfrowanie ruchu TLS/HTTPS przez osoby atakujące.

Organizacje oraz użytkownicy indywidualni muszą zdawać sobie sprawę z konsekwencji celowego opóźniania aktualizacji systemów operacyjnych. Podatność może być użyta do zainfekowania środowiska roboczego, w tym do ukrycia szkodliwego oprogramowania pod postacią zaufaną dla Windows i niektórych rozwiązań chroniących punkty końcowe.

W podobnych, poważnych incydentach, pierwszorzędną rolę może odgrywać przeszkolenie pracowników z zakresu socjotechniki (nie dopuszczenie do ataku na poziomie personalnym), a także szczegółowy monitoring wszystkich obszarów systemu operacyjnego przy pomocy renomowanego produktu bezpieczeństwa. To bardzo ważne, aby zabezpieczać stacje robocze na poziomie hosta oraz sieci, ponieważ haker może przygotować spreparowaną stronę internetową i przeprowadzać w ten sposób ataki na organizację.

Sprawdzenie podatności systemu Windows: http://testcve.kudelskisecurity.com

Więcej informacji technicznych oraz zagadnień związanych z krzywymi eliptycznymi:

- https://www.fortinet.com/blog/threat-research/curveball-exploit-making-rounds.html

- https://fortiguard.com/encyclopedia/ips/48661

- https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0601

- https://blog.cloudflare.com/a-relatively-easy-to-understand-primer-on-elliptic-curve-cryptography

- https://blog.zeek.org/2020/01/detecting-cve-2020-0601-with-zeek.html

- https://research.kudelskisecurity.com/2020/01/15/cve-2020-0601-the-chainoffools-attack-explained-with-poc

- https://modernciso.com/2020/01/16/security-advisory-multiple-critical-vulnerabilities-on-windows-systems

Czy ten artykuł był pomocny?

Oceniono: 0 razy