W listopadzie 2016 r. cyberprzestępcy z ugrupowania Mamba zaszyfrowali komputery należące do metra w San Francisco. Atak objął ponad 2000 maszyn. Badacze z Kaspersky Lab wykryli wznowienie niebezpiecznej działalności — na chwilę obecną ataki są wymierzone głównie w firmy z Brazylii i Arabii Saudyjskiej.

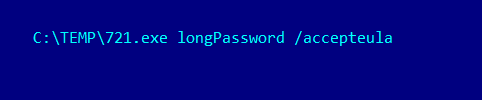

Do uruchomienia ransomware grupa przestępcza wykorzystuje narzędzie PsExec, a do szyfrowania plików DiskCryptor – hasło generowane dla narzędzia DiskCryptor unikalne dla każdej maszyny zostaje przekazane do droppera ransomware za pomocą argumentów w wierszu poleceń.

Zaszyfrowanie całego dysku rozpoczyna się od:

- utworzenia folderu c:\xampp\http i komponentów DiskCryptor’a

- zainstalowania sterownika DiskCryptor’a

- uruchomienia usługi „DefragmentService”

- zrestartowania maszyny

- załadowany bootloader DiskCryptor’a rozpoczyna szyfrowanie

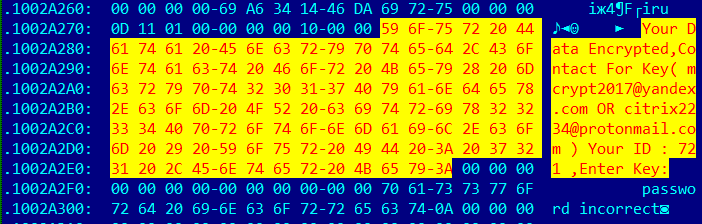

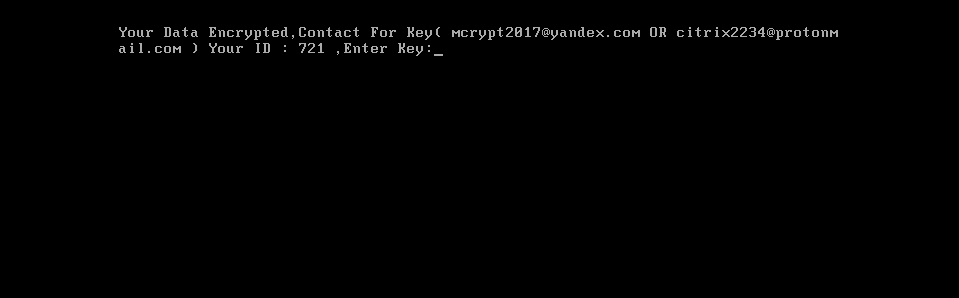

Do całkowitego zaszyfrowania dysku wykorzystano legalne oprogramowanie DiskCryptor, które może być obsługiwane z wiersza poleceń. Szkodliwość i złożoność ataków ugrupowania Mamba należy ocenić jako wysoką — w przeciwieństwie do innych gangów wykorzystujących oprogramowanie ransomware, omawiana grupa stosuje narzędzia szyfrujące całe dyski, które nie tylko blokują dostęp do danych, ale także uniemożliwiają ponowne uruchomienie komputera aż do momentu zapłacenia okupu przez ofiarę.

Cyberprzestępcy coraz częściej atakują duże organizacje (zarówno komercyjne, jak i niekomercyjne), ponieważ wiedzą, że mają one bardzo dużo do stracenia, gdy dojdzie do zablokowania dostępu do danych. Mowa tu o szpitalach, organizacjach handlowych i przemysłowych, a także o transporcie publicznym. Strategia tych ataków wydaje się być dość oczywista — firmy te mają tak dużo do stracenia, że będą skłonne zapłacić okup za odzyskanie dostępu do danych i komputerów.

Obecnie nie istnieje bezpłatny sposób na odszyfrowanie tych danych.

Czy ten artykuł był pomocny?

Oceniono: 0 razy