Specjaliści z zakresu bezpieczeństwa z rosyjskiej antywirusowej firmy Doctor Web odkryli w środowisku naturalnym trojana dla systemów Linux, który zamienia zainfekowane urządzenia w serwer proxy i które atakujący mogą wykorzystać do podszywania się pod ofiarę – tym samym ukrywają swoją tożsamość podczas cyberataków na upatrzone przez siebie cele.

Konsekwencje zaniedbania tj. odpowiedniego zabezpieczenia infrastruktury sieciowej przed wykorzystywaniem jej przez osoby trzecie do ataków na inne cele w sieci Internet mogą być opłakane w skutkach.

Linux.Proxy.10 został po raz pierwszy zauważony pod koniec ubiegłego roku kiedy zdołał już zainfekować tysiące maszyn. Teraz okazuje się, że pojawiła się nowa wersja, która nie zawiera modułów pozwalających wirusowi infekować kolejne maszyny chowając się za proxy, ale zamiast tego, atakujący wykorzystują trojany, które tworzą nowe konto użytkownika o nazwie „mother” i haśle „fucker” (nie będziemy próbowali tego tłumaczyć dosłownie) i w konsekwencji tych działań umożliwiają sobie za pomocą backdoora zalogowanie się do zainfekowanego serwera i ataki na kolejne cele z adresów IP przydzielonych konkretnej maszynie.

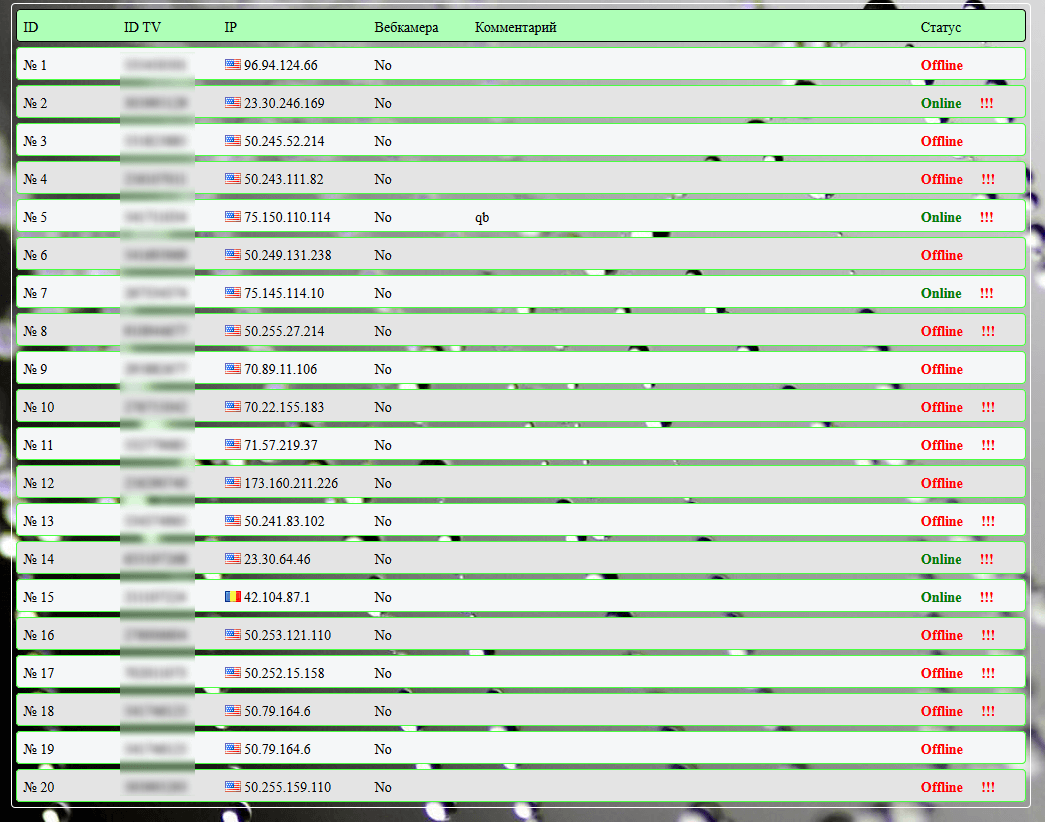

Według firmy Doctor Web, na chwilę obecną zainfekowanych jest już kilkaset tysięcy serwerów. Badaczom udało się już przechwycić C&C należący do przestępców. Odkryli oni tam (prócz listy zainfekowanych urządzeń) panel sterowania oprogramowania do monitoringu komputerowego Spy-Agent i złośliwe oprogramowanie dla systemu Windows – trojana BackDoor.TeamViewer.

Co należy zrobić?

Użytkownikom oraz administratorom zaleca się, aby zabezpieczyli się przed atakami słownikowymi na SSH / Telnet ograniczając uprawnione do logowania adresy IP lub użytkowników, a także wprowadzając logowaniem kluczem zamiast hasłem. Do wykonania bezpłatnego audytu bezpieczeństwa serwera można wykorzystać oprogramowanie „Tiger” znajdujące się w repozytorium Ubuntu oraz Debiana.

Czy ten artykuł był pomocny?

Oceniono: 0 razy